Los ataques a infraestructuras críticas, como redes eléctricas, plantas de generación, sistemas de agua potable o telecomunicaciones, no solo afectan a los servicios básicos de la población. Tienen también un efecto dominó que puede interrumpir cadenas de suministro enteras a nivel nacional e internacional.

¿Por qué las infraestructuras críticas son objetivos estratégicos?

El daño y el impacto que puede causar un ataque a infraestructuras críticas son extraordinariamente altos, tanto por su alcance como por la dificultad de recuperación posterior. Para entender mejor por qué estas infraestructuras son objetivos estratégicos, es importante detallar algunos factores clave.

Por un lado, existe una alta dependencia de estas infraestructuras: sectores fundamentales como la industria, el transporte, los hospitales y los servicios financieros dependen completamente del suministro eléctrico y de las telecomunicaciones para poder operar. Una interrupción en estos servicios afecta de inmediato el funcionamiento de múltiples actividades económicas y sociales esenciales.

Además, el impacto de un ataque no se limita al primer objetivo afectado, sino que tiene un efecto multiplicador. La paralización del sistema eléctrico, por ejemplo, puede detener fábricas, bloquear operaciones en puertos, afectar el tráfico aéreo y terrestre, e incluso interrumpir los sistemas de pagos y transacciones bancarias. El daño se propaga rápidamente a toda la cadena de valor de un país.

Finalmente, hay que considerar la dificultad de recuperación. A diferencia de otros sectores, las infraestructuras críticas requieren protocolos de restauración que son complejos y delicados. No basta simplemente con “encender” nuevamente un sistema eléctrico o una red de telecomunicaciones, la recuperación debe ser gradual y controlada para evitar daños mayores, lo que implica que los efectos de un ataque pueden extenderse durante horas o incluso días.

¿Cómo afecta esto a la cadena de suministro?

La afectación a las infraestructuras críticas tiene consecuencias directas y graves sobre la cadena de suministro, comprometiendo su continuidad y eficiencia en múltiples niveles.

Una de las primeras consecuencias es la interrupción en la producción. Las empresas manufactureras y logísticas dependen de la energía eléctrica y de los sistemas de comunicación para mantener sus líneas de producción, sus sistemas de control de inventarios y sus procesos de distribución. Sin estos elementos básicos funcionando, la actividad industrial y comercial se paraliza casi de inmediato.

A esto se suman los problemas de transporte. La falta de electricidad afecta a semáforos, sistemas ferroviarios, centros de carga y redes de distribución terrestre, marítima y aérea, haciendo que el traslado de bienes y mercancías se detenga o se vea gravemente restringido. El flujo de productos entre proveedores, centros de distribución y puntos de venta se vuelve caótico o inexistente.

Otro efecto crítico es la rotura de stocks. Los supermercados, farmacéuticas y centros de distribución dependen de sistemas electrónicos para gestionar inventarios y coordinar pedidos. Una caída prolongada de estos sistemas puede hacer que no se puedan registrar ni reponer mercancías, llevando rápidamente al desabastecimiento de productos esenciales.

Finalmente, las disrupciones financieras agravan aún más la situación. Si las redes bancarias y los sistemas de pagos electrónicos resultan afectados, los pagos mayoristas y minoristas se ralentizan o se interrumpen, frenando las operaciones comerciales y afectando gravemente tanto a empresas como a consumidores.

¿Qué ataques recientes nos ha enseñado la historia?

En los últimos años, varios ataques han demostrado cómo un solo incidente dirigido a infraestructuras críticas puede tener efectos devastadores en la cadena de suministro y en la vida cotidiana de millones de personas.

Uno de los ejemplos más significativos ocurrió en Ucrania en 2015 y 2016, donde ataques cibernéticos coordinados contra compañías eléctricas provocaron apagones masivos. En 2015, la región de Ivano-Frankivsk sufrió cortes de luz que afectaron a decenas de miles de personas durante horas, y un año después, un ataque más sofisticado provocó un apagón en Kiev. Estos ataques fueron atribuidos a grupos vinculados a la inteligencia militar rusa, como Sandworm, demostrando que el ciberespacio puede ser usado como un arma estratégica para desestabilizar un país.

Otro caso destacado fue el incidente del Colonial Pipeline en Estados Unidos en 2021. Un ataque de ransomware obligó a cerrar temporalmente la mayor red de oleoductos de la costa este, afectando gravemente el suministro de combustible y generando escasez en múltiples estados, lo que impactó tanto a consumidores como a industrias dependientes del transporte de mercancías.

En Japón, en 2023, el Puerto de Nagoya, uno de los principales puertos de exportación de automóviles y productos electrónicos, fue paralizado por un ataque de ransomware. Este incidente afectó gravemente la cadena logística y retrasó exportaciones clave para la economía japonesa.

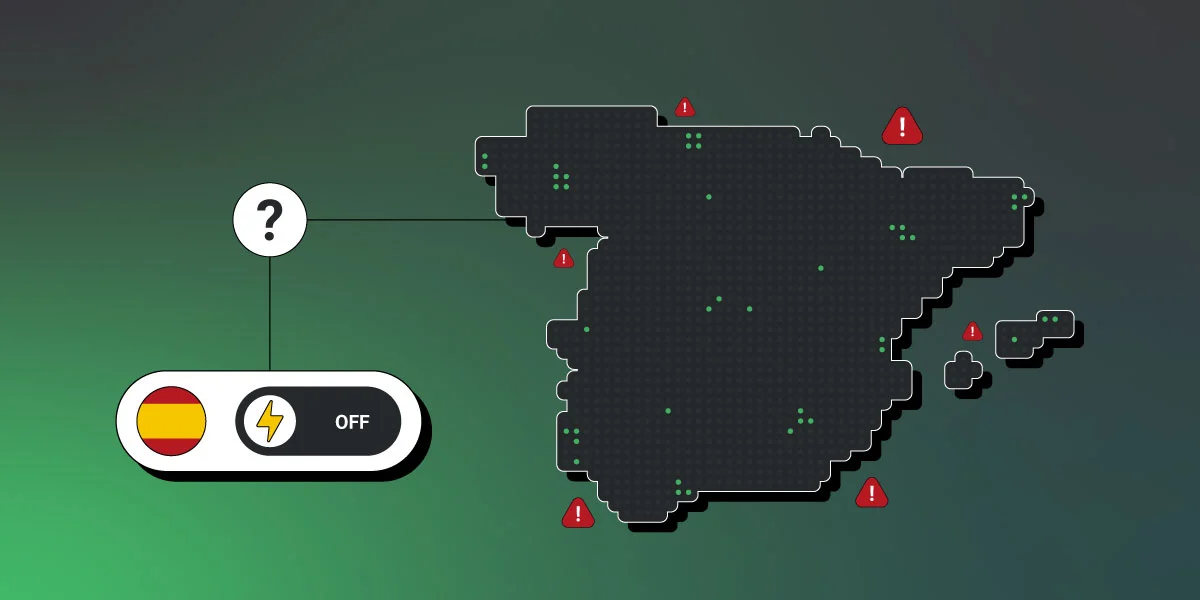

El reciente apagón eléctrico que afectó a España, Portugal y algunas zonas del sur de France también recuerda otros eventos donde, aunque inicialmente se sospechó de ciberataques (como el apagón de Argentina y Uruguay en 2019), posteriormente se atribuyeron las causas a fallos técnicos o problemas en la gestión de las redes de energía. No obstante, los expertos coinciden en que el riesgo de ciberataques a infraestructuras críticas es real y creciente, como se evidencia en incidentes más recientes en países como Dinamarca en 2023, donde el sector energético sufrió ciberataques, aunque sin llegar a cortes de suministro.

En todos estos casos, un ataque o fallo en un punto crítico desencadenó consecuencias en cascada, afectando a sectores industriales, financieros, logísticos y de servicios básicos, y dejando claro que las infraestructuras críticas son un eslabón central en la seguridad de la cadena de suministro global.La gestión efectiva de la ciberseguridad en infraestructuras críticas es esencial para mitigar los riesgos asociados a los ciberataques. A través de plataformas como Batuta, se facilita la supervisión y control de endpoints. Su enfoque integral permite a las organizaciones obtener visibilidad total sobre su infraestructura de TI, identificando vulnerabilidades y respondiendo rápidamente a incidentes potenciales. Al facilitar una gestión centralizada de los endpoints, herramientas como esta no solo ayudan a prevenir ciberataques, sino que también aseguran la continuidad operativa y la resiliencia de la cadena de suministro. De esta manera, las organizaciones pueden fortalecer su postura de seguridad y minimizar el impacto de cualquier incidente, garantizando así la estabilidad de sus operaciones críticas.