Car Hacking: Tendencia de robo de autos en la actualidad

diciembre, 5, 2022

15 minutos de lectura

Salvador Mendoza del equipo R&D de Metabase Q

Car Hacking: tendencia de robo de autos en la actualidad

Los riesgos de las llaves inalámbricas Vol. 1

// Resumen de resultados

Con un hardware de bajo costo y herramientas de radio definidas por software (SDR, por sus siglas en inglés) de código abierto, cibercriminales pueden comprometer los sistemas de entrada de seguridad de los vehículos explotando las debilidades de sus sistemas de llave inalámbrica.

La mayoría de los automóviles del mundo basan la protección de sus sistemas de entrada en algoritmos criptográficos de código evolutivo. Cuando la persona propietaria de un coche pulsa el botón de desbloqueo de la llave, ciberatacantes pueden interceptar las señales y guardarlas para utilizarlas en el futuro. Estas instrucciones interceptadas podrían implementarse para engañar a las personas propietarias de los coches y conseguir acceder a ellos. El riesgo de estos ataques está aumentando enormemente debido a la facilidad de acceso a las herramientas de hardware SDR y a las implementaciones de seguridad inadecuadas.

// Introducción

Ya sean los vehículos autónomos, el aumento de la conectividad o los vehículos eléctricos, la innovación tecnológica está impulsada cada vez más por el software, lo que conlleva un ciberriesgo inherente. La mayoría de la gente es consciente del gran peligro que supone el uso de Internet: un ciberataque a la red de una empresa o a dispositivos personales es posible en cualquier momento. Pero muy pocas personas saben que ciberatacantes también pueden lanzar ataques a los coches: cuantos más componentes electrónicos contengan y más conectados a la red estén, mayor será el riesgo.

La ciberseguridad es una preocupación real a la que todas las empresas fabricantes de automóviles, proveedores y personas usuarias se enfrentan a diario. Por ello, Metabase Q cuenta con un equipo dedicado a la investigación y el desarrollo, el cual realizó este análisis que se comparte a continuación.

En los últimos años los ataques contra los sistemas de acceso a los automóviles han aumentado y actualmente, ciberatacantes son capaces de robar vehículos sin tener que forzar su entrada, ya sea para llevarse el coche o robar las pertenecías dentro de él.

¿Cómo es posible? ¿Cómo puede alguien robar un vehículo sin tener la llave físicamente y sin forzar el coche? La conexión a la red hace que los coches sean vulnerables, y cuanto más digitales sean y más conectados estén, mayor será su vulnerabilidad ante un ciberataque. Para entender sus técnicas, es necesario analizar tanto los controles de acceso de los sistemas de los coches como la manera en que ciberatacantes podrían saltarse estas características de seguridad.

Para 2023, se espera que los vehículos conectados representen una cuarta parte de la movilidad a nivel mundial . Para 2025 , este tipo de automóviles representarán casi 86% del mercado mundial de la industria automotriz, por lo que el creciente número de vehículos conectados, junto con la tecnología V2X –vehículo conectado al usuario y a la ciudad– (V2X, por sus siglas en inglés), han aumentado las vulnerabilidades y los puntos de entrada que ciberatacantes pueden explotar.

Es importante comprender el panorama de las ciberamenazas. La ciberdelincuencia, incluida la relacionada con la industria automotriz, es más rentable que el narcotráfico, generando 600,000 millones de dólares anuales en comparación con 400,000 millones de dólares . Mientras la pandemia por COVID-19 ralentizaba las operaciones de un gran número de industrias, los ciberataques iban en aumento, siendo el transporte una de las cinco industrias más atacadas.

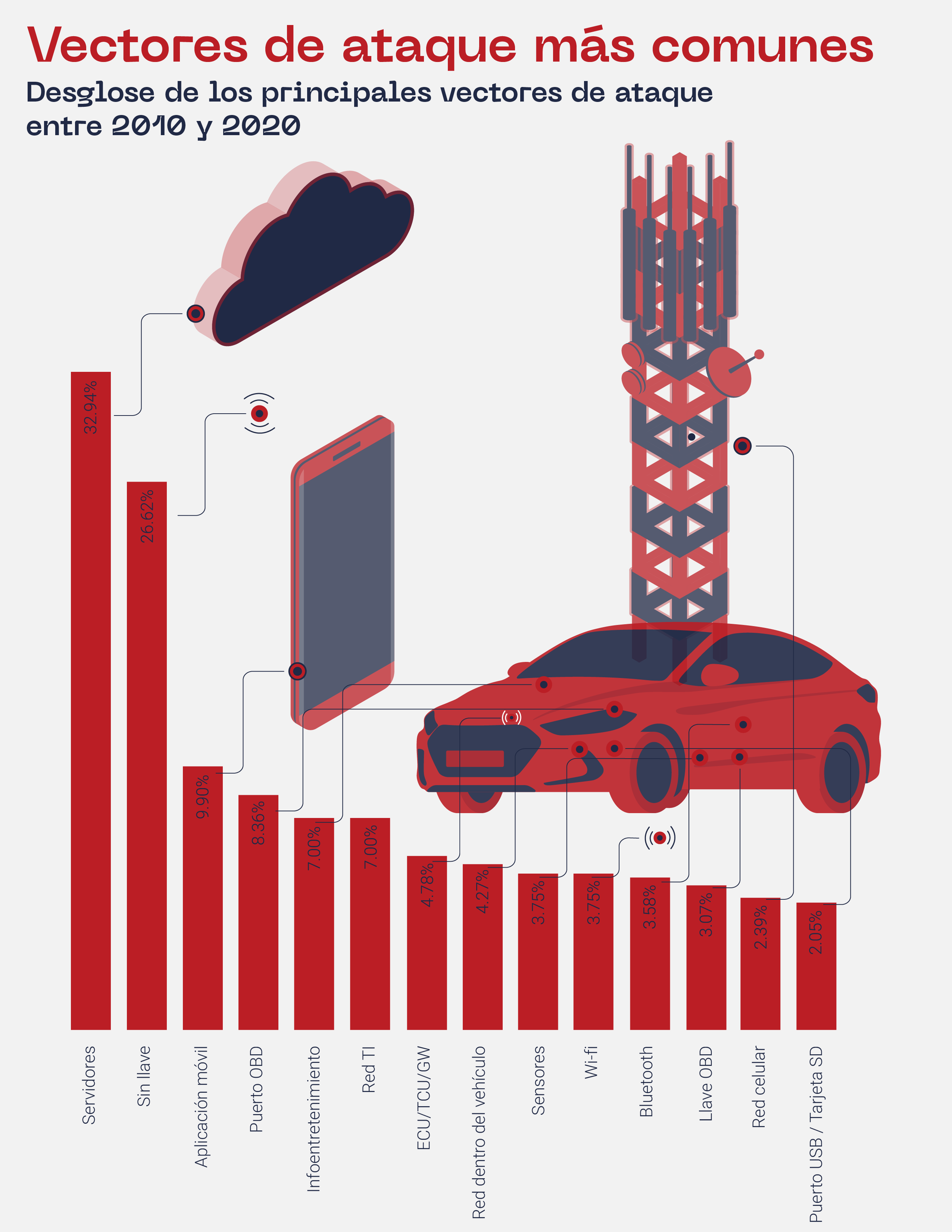

De acuerdo con un estudio de USWITHC, los ciberataques a los automóviles conectados han aumentado 99% desde 2018. En el Reino Unido, solo en 2019, 92% de los robos de coches se realizaron sin utilizar las llaves de los vehículos. En abril de 2020, dos investigadores comprometieron un Ford Focus utilizando un conector OBD-II y una computadora portátil, lo que les permitió controlar los frenos, cambiar la velocidad del coche, acceder al sistema de infoentretenimiento y más. Los vectores de ataque son la forma en que ciberatacantes obtienen acceso; un solo incidente puede incluir múltiples vectores de ataque. Upstream Security descubrió que los tres vectores de ataque más comunes son: 1) servidores, 2) sistemas de entrada sin llave, y 3) aplicaciones móviles. (Figura 1)

En este blog, nos enfocaremos en el robo sin llave (a veces llamado ataque de relevo) que es una forma de robar un vehículo sin usar la llave física. Los vehículos objetivo son aquellos con sistemas de entrada y arranque sin llave, los cuales permiten a ciberatacantes explotar la tecnología para entrar en el coche y llevárselo. En 2020 se descubrieron varias vulnerabilidades en los sistemas de apertura sin llave que permitían a atacantes abrir fácilmente las puertas de los vehículos cerrados.

En marzo de 2020, investigadores descubrieron que el sistema remoto sin llave del HR-V 2017 de Honda envía la misma señal de radiofrecuencia para cada solicitud de apertura de puerta . Luego, en julio de 2020, una investigación mostró una vulnerabilidad en la etiqueta NFC del Tesla Model 3, lo que permitiría realizar un ataque de retransmisión para abrir la puerta. ¿Cómo? aprovechando la señal de una etiqueta NFC legítima asociada al vehículo.

Desafortunadamente, los ataques de apertura sin llave son llevados a cabo por algo más que investigadores y hackers de sombrero blanco. En julio de 2020, una empresa tecnológica de Bulgaria vendió por 20,000 libras esterlinas unos dispositivos parecidos a los antiguos Game Boys de Nintendo. Estos dispositivos, eran utilizados para desbloquear las puertas de los coches grabando las señales inalámbricas de las llaves y actuando como un receptor que el coche reconoce como un mando autorizado . Los ataques a distancia han superado sistemáticamente a los ataques físicos desde 2010, representando 79.6% de todos los ataques entre 2010 y 2020.

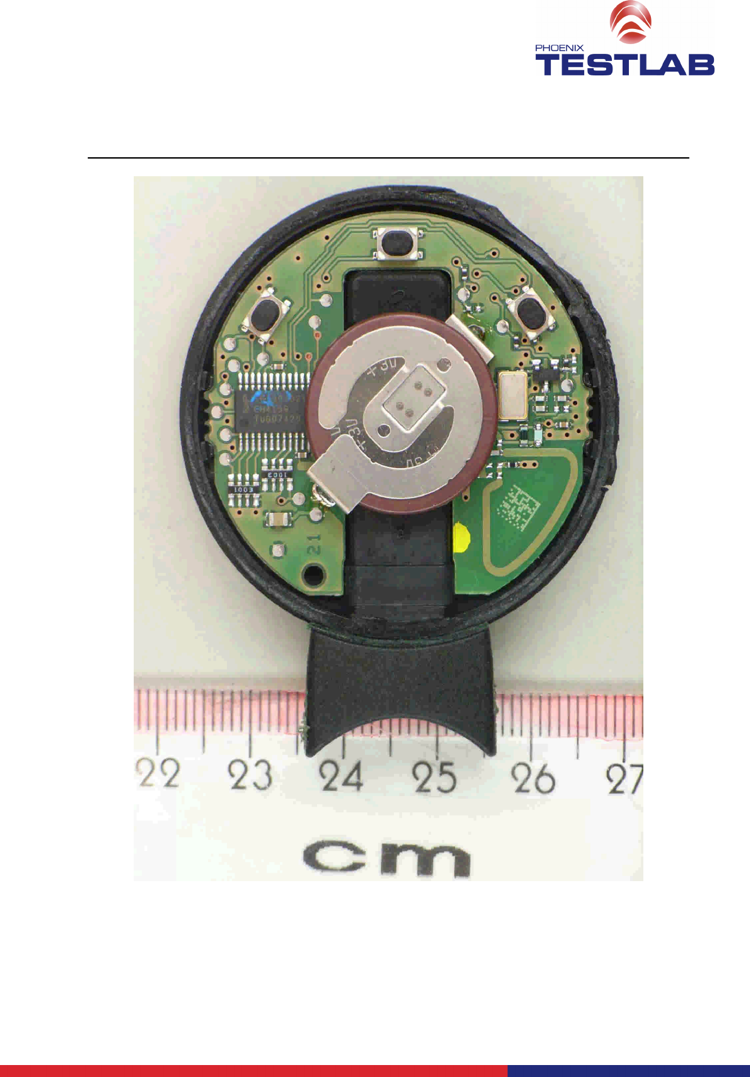

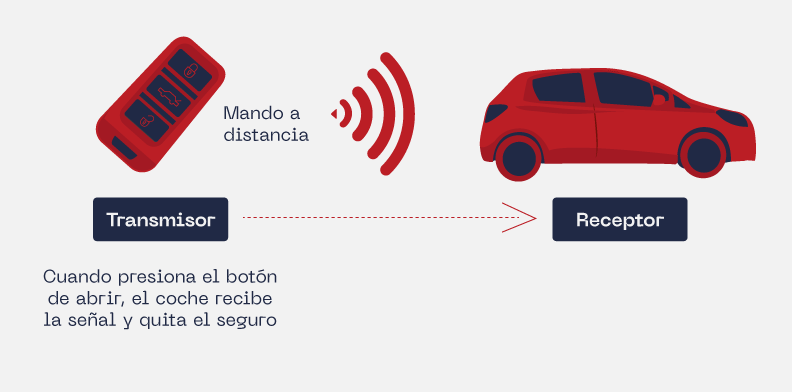

Existen dos sistemas diferentes de acceso sin llave: El sistema activo de entrada sin llave y, el sistema pasivo de entrada y arranque sin llave (PKES, por sus siglas en inglés). Por ahora, analizaremos el sistema activo de entrada sin llave (Figura 2), cómo funciona y cómo ciberatacantes se aprovechan de las debilidades de esta tecnología.

En este blog, nos centraremos en el sistema activo de entrada sin llave que implementa la tecnología de código evolutivo o rolling code. Normalmente, un sistema activo de acceso sin llave transmite una señal para indicar una orden específica: desbloquear, bloquear o abrir la cajuela. Pero ¿cómo se transmite esta señal y cómo se puede reutilizar?

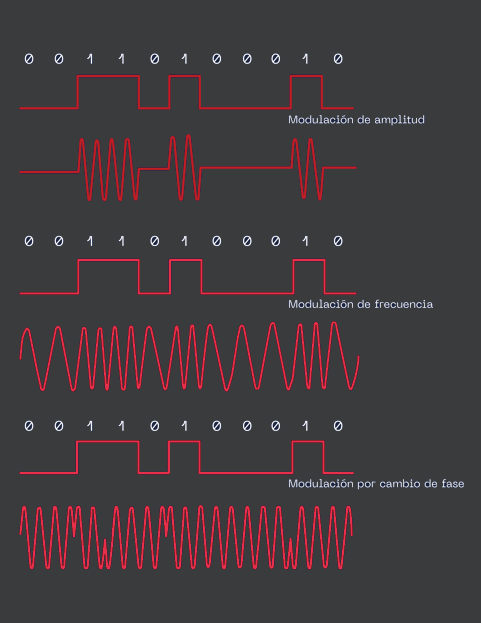

Por lo general, las llaves implementan técnicas de modulación de desplazamiento de frecuencia (FSK, por sus siglas en inglés), de desplazamiento de amplitud (ASK, por sus siglas en inglés) o de encendido y apagado (OOK, por sus siglas en inglés). El uso de una modulación específica dependerá de las especificaciones de hardware de la marca. Pero el factor más importante entre las señales es cómo codifican la información, el escenario común en todo el mundo de la modulación son: Manchester o bifásica. La interpretación de la onda es crucial para entender cómo viaja la información y la mejor manera de decodificarla correctamente. Será de suma importancia conocer la modulación de onda específica para obtener la instrucción correcta para después enviarla a la llave.

// ¿Qué es la tecnología rolling code?

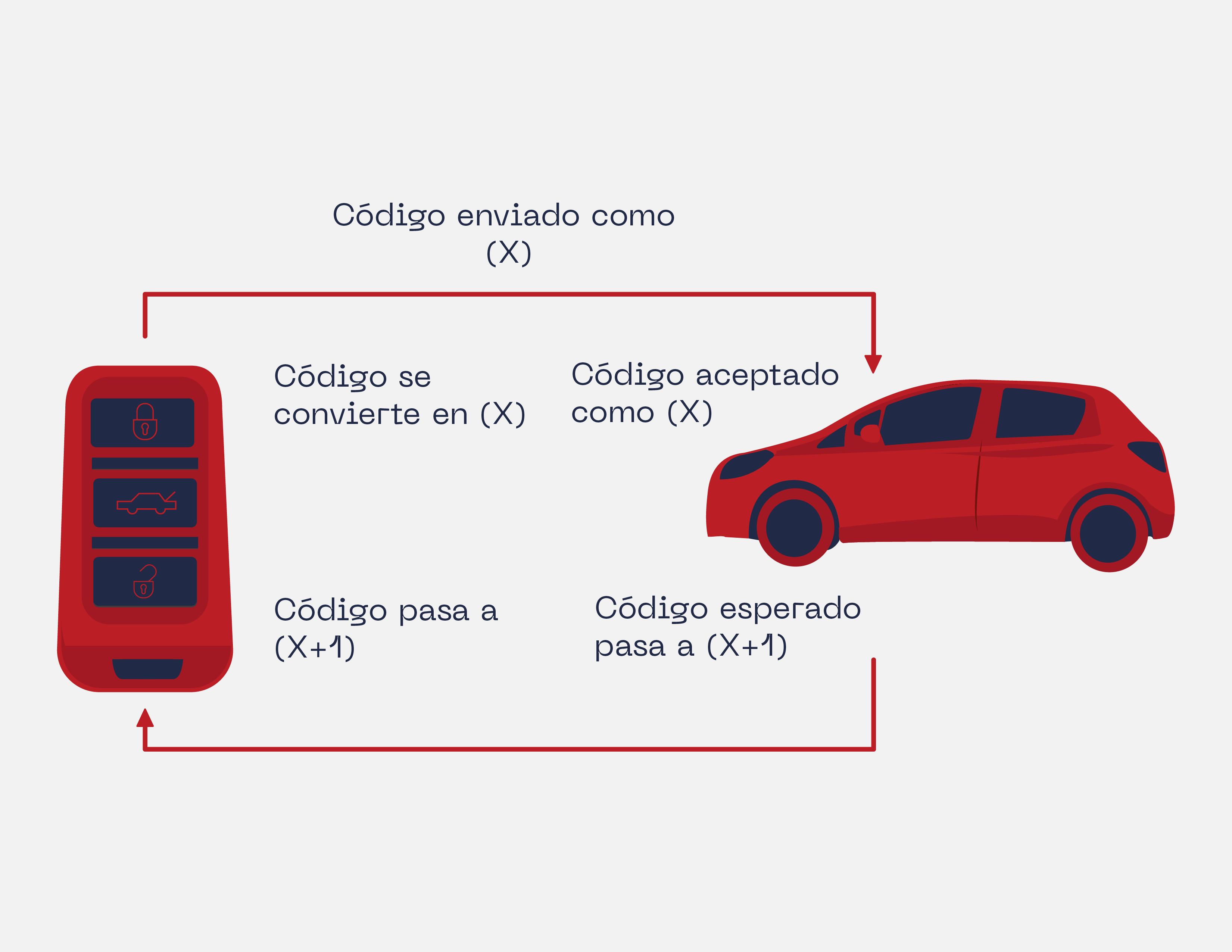

El algoritmo criptográfico de código evolutivo o rolling code es implementado en diferentes tecnologías, como los mandos de las puertas de las cocheras y los mandos a distancia de los coches. La función principal del rolling code, también conocido como hopping code, es ofrecer una protección especial contra los ataques de repetición. Este tipo de ataque consiste en guardar una transmisión de señal válida mediante un hardware especial y retransmitirla. Añadiendo que la retransmisión puede tener lugar en un lugar diferente, pero comportarse como la señal o instrucción original.

Para protegerse de los ataques de repetición, el código evolutivo implementa diferentes características:

El generador de números pseudoaleatorios (PRNG, por sus siglas en inglés) o el generador de bits aleatorios determinados (DRBG, por sus siglas en inglés) genera números aleatorios consecutivos utilizando una semilla especial como valor inicial. Esto significa que cada vez que la persona propietaria del coche pulse el botón de desbloqueo del mando a distancia, se generará un nuevo número aleatorio mayor. Al utilizar esta característica de generación aleatoria progresiva, el código evolutivo asegura que, si ciberatacantes guardan una transmisión de señal anterior, el siguiente número generado será diferente y evitará un posible ataque de repetición utilizando esa señal previamente guardada, al menos en teoría.

// Sistemas activos de entrada sin llave

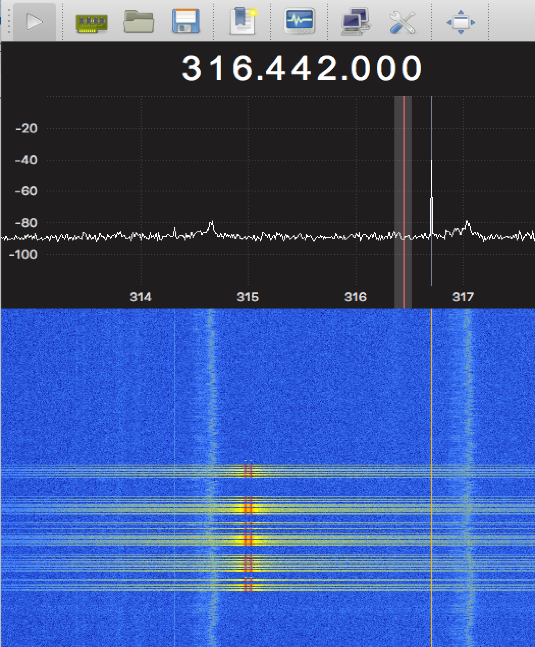

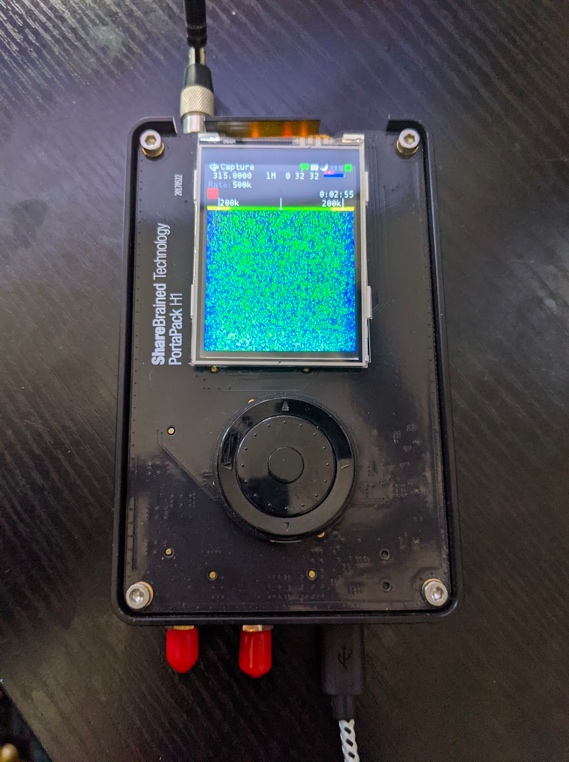

Los sistemas activos de entrada sin llave se caracterizan por tener un mecanismo de control remoto activo. Esto significa que la persona debe pulsar el botón de desbloqueo de la llave para abrir el sistema de cierre de la puerta. La llave activo utiliza sólo un transmisor para establecer la comunicación. La señal de rolling code viaja en frecuencia ultra alta (UHF, por sus siglas en inglés), normalmente, a 315MHz. La distancia adecuada para comunicarse correctamente entre la llave y el coche puede variar. Dependiendo de la potencia de la batería de la llave inalámbrica puede funcionar entre 0 y 80 metros.

Una vez que el sistema del coche autentifica la señal de la llave y el coche se desbloquea, la persona propietaria debe introducir la llave física en el sistema de encendido para arrancar el vehículo.

// Eludiendo la tecnología rolling code

En ocasiones, existen ciberatacantes que prefieren, en lugar de forzar el sistema de entrada del coche, implementar las nuevas tecnologías para entrar en el automóvil; hay quienes prefieren robar los objetos de valor que se encuentran en el coche y otros deciden robar el coche. Previamente, para robar un vehículo o su contenido, rompían el cristal de la ventanilla, pero con las nuevas tecnologías, en lugar de hacer ruido, los nuevos grupos de ciberatacantes prefieren hacerlo de forma más silenciosa.

Para eludir la tecnología de rolling code, ciberatacantes deben implementar como base un hardware y un software especiales, normalmente conocidos como Software Defined Radio (SDR, por sus siglas en inglés). Se trata de dispositivos de radio de bajo costo que controlan e interfieren la comunicación entre el coche y la llave inalámbrica.

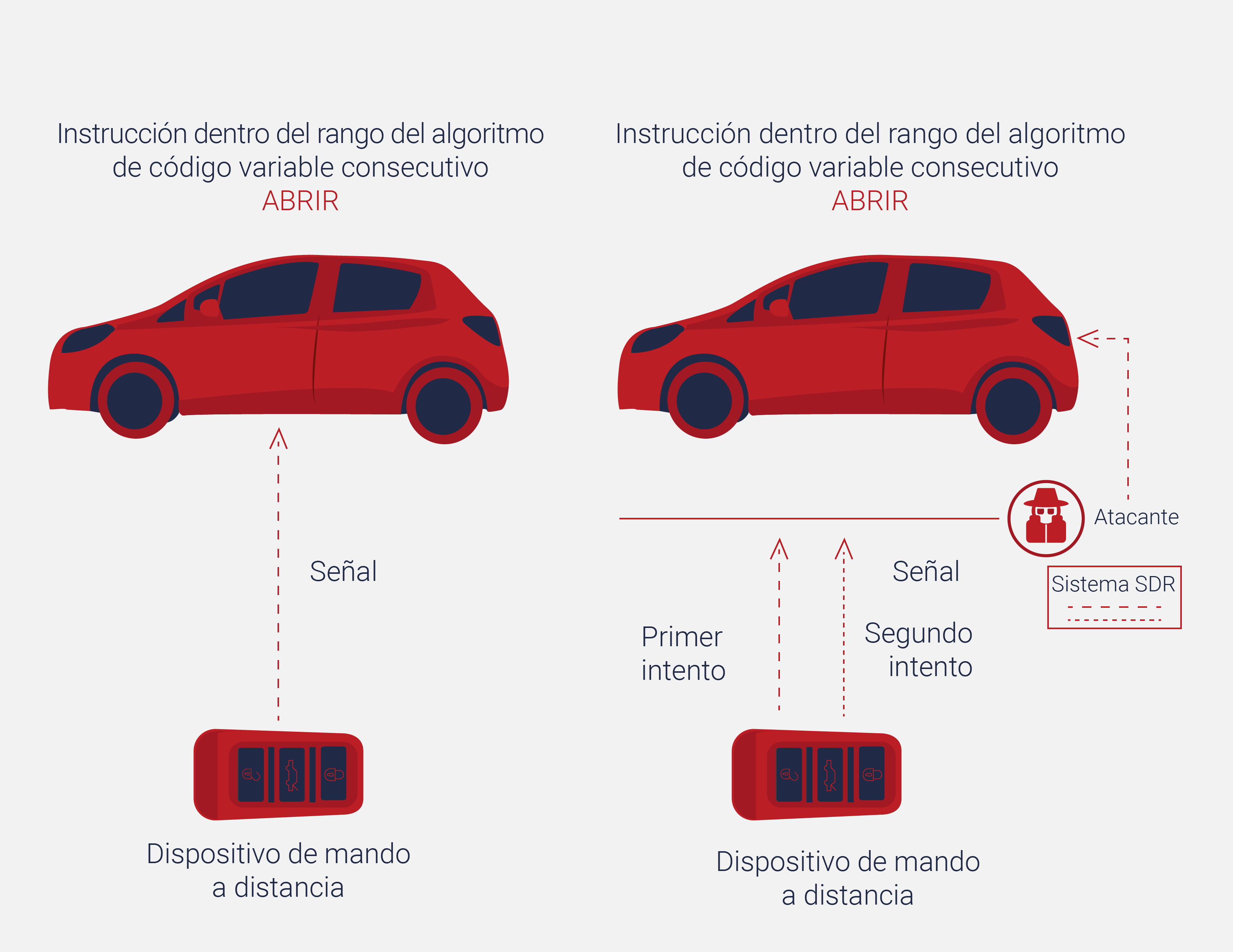

Para entender el proceso de un ataque exitoso contra la tecnología rolling code, debemos entender el proceso normal para desbloquear el automóvil desde la perspectiva de la persona propietaria:

- La persona pulsa el botón de desbloqueo del dispositivo de llave a distancia

- El coche recibe la señal y comprueba si la instrucción está en el rango del algoritmo de código evolutivo consecutivo

- Si lo está, el sistema desbloquea el coche

En el proceso de desbloqueo, el coche interpretará la señal y tomará decisiones internamente sin comunicar nada a la llave.

Si el coche no está dentro del alcance de la llave, cuando se pulsa el botón de desbloqueo, esa instrucción de código evolutivo se descarta y no se utilizará en la siguiente interacción. Cuando la persona pulsa de nuevo el botón de desbloqueo, se genera un nuevo rolling code (el nuevo código será mayor que el anterior). El coche implementa una lista de verificación que corrobora si el código evolutivo transmitido está en un rango continuo.

Los pasos para tener éxito en este escenario de ataque pueden variar. Pero en circunstancias generales, el procedimiento sería el siguiente:

- La persona propietaria del vehículo pulsa el botón de desbloqueo del control a distancia

- Ciberatacantes interrumpen la comunicación entre el coche y la llave e interceptan la señal del rolling code

- La persona propietaria vuelve a pulsar el botón de desbloqueo pensando que el coche no ha recibido bien la señal en el primer intento. En este momento, ciberatacantes vuelven a interferir la comunicación, interceptando simultáneamente la nueva instrucción

- Con las dos nuevas señales de rolling code, ciberatacantes liberan la primera señal capturada para desbloquear el coche. La víctima cree que el coche se ha desbloqueado porque ha pulsado el botón del llavero. Pero la realidad es que ciberatacantes engañan a la persona propietaria liberando la primera señal guardada que desbloqueó el sistema del coche

- En este punto, ciberatacantes tienen la última transmisión en sus sistemas SDR y podrán utilizarla para desbloquear el coche en el futuro. Incluso después de que la persona propietaria haya bloqueado el coche correctamente

- Ciberatacantes pueden utilizar la última señal capturada sólo si el coche no recibe ninguna nueva señal de código evolutivo de desbloqueo desde el llavero

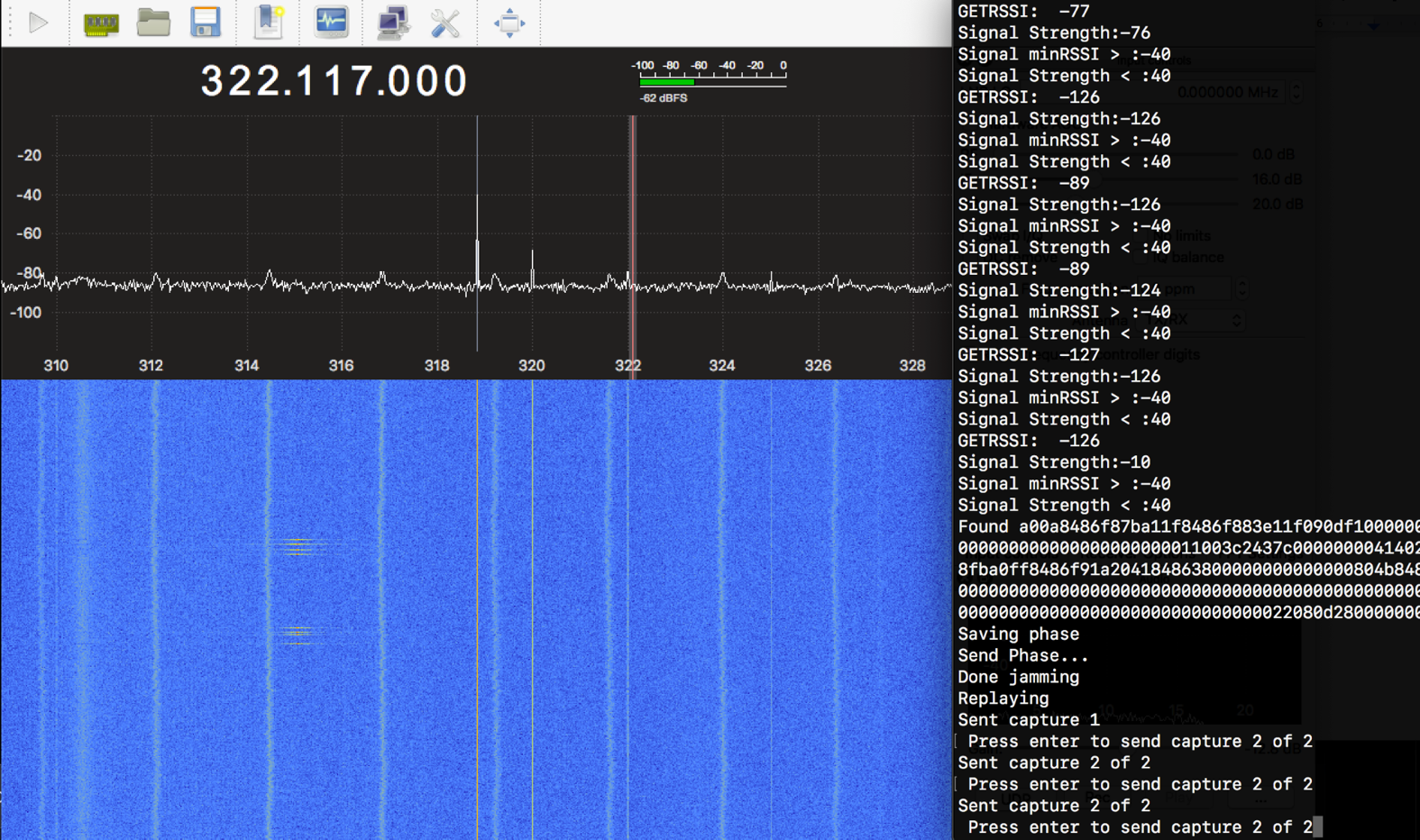

//Interceptando las señales y replicándolas

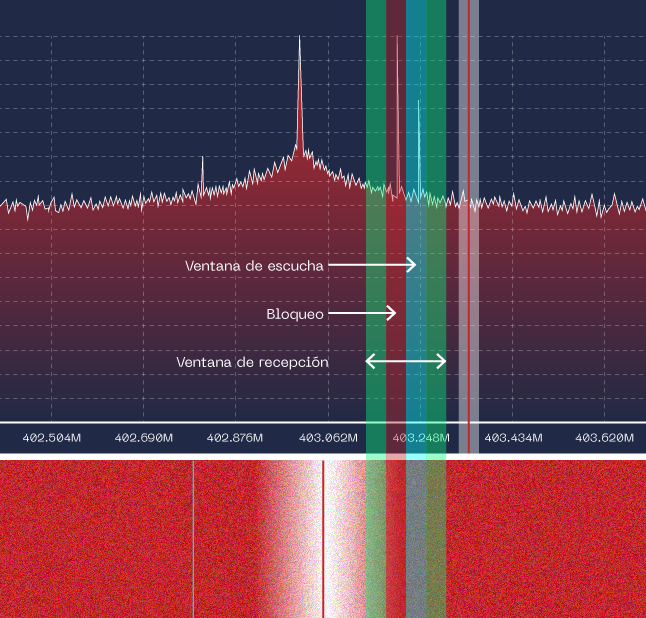

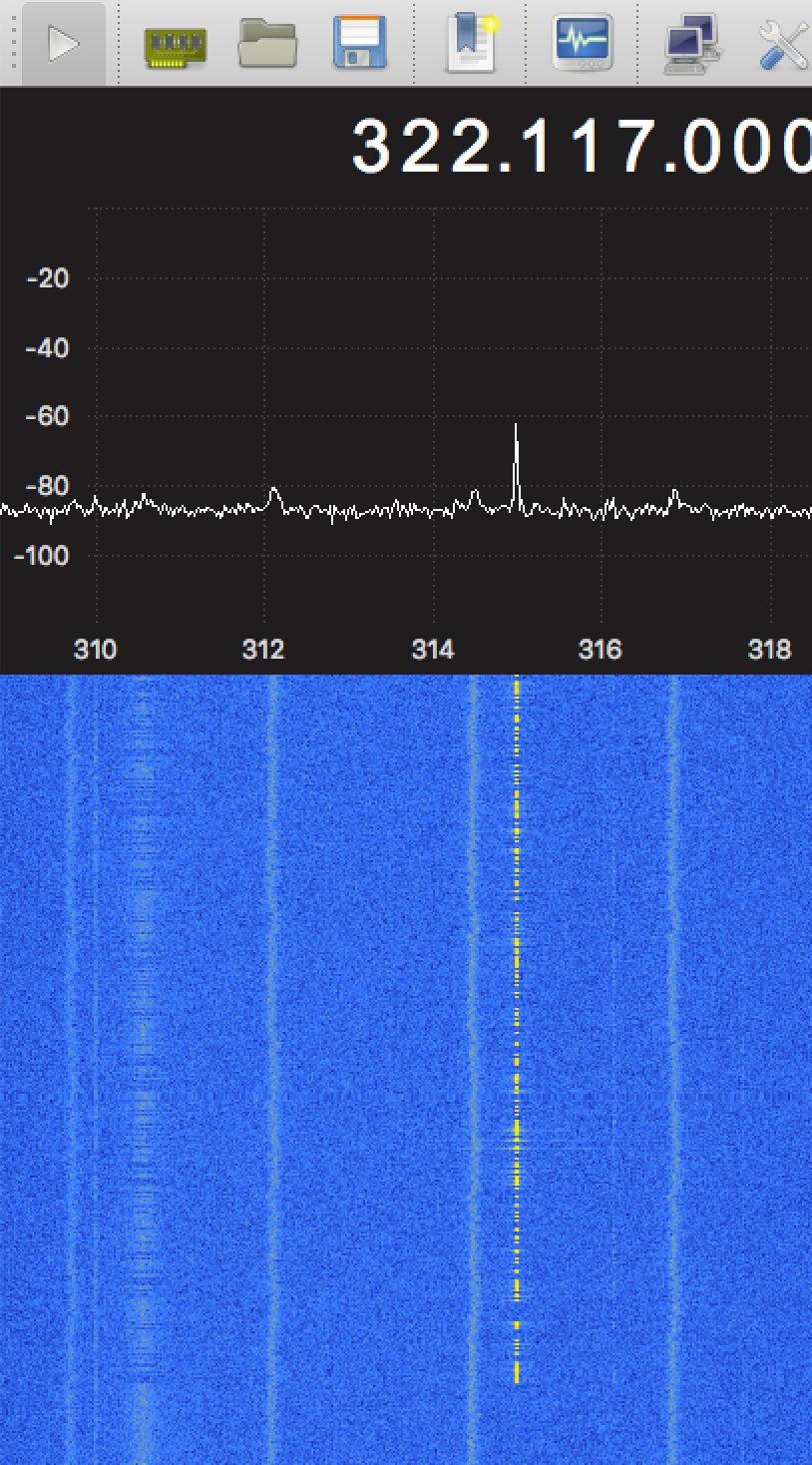

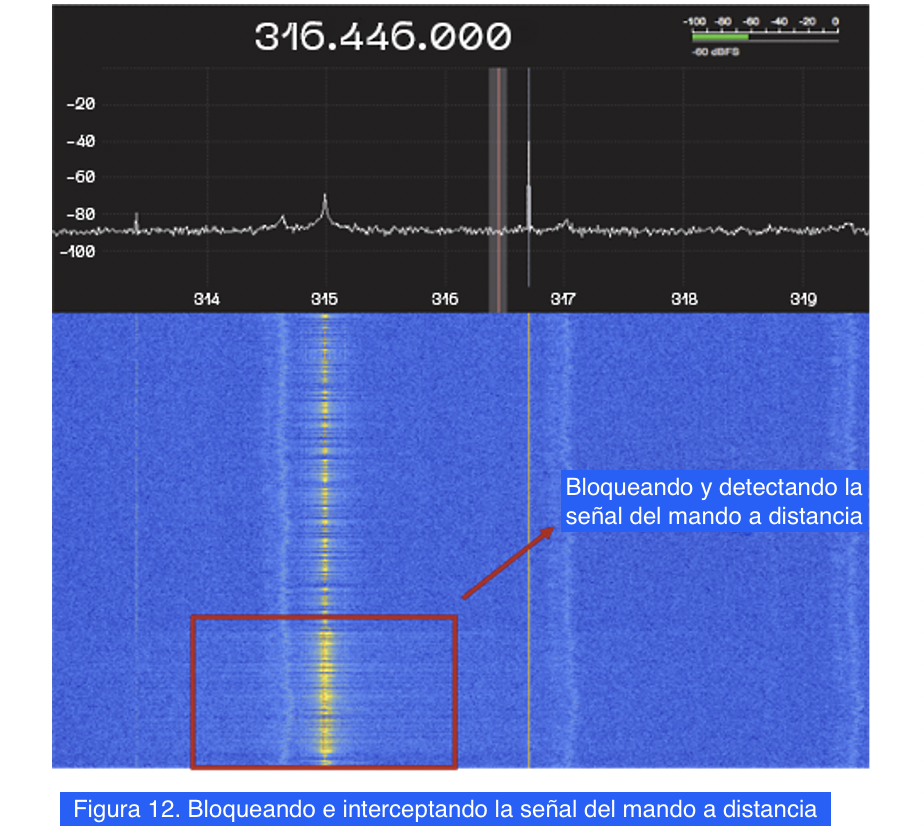

Ciberatacantes deben disponer de dos sistemas SDR o tecnologías de radio diferentes para lograr el ataque con código evolutivo: uno para interceptar la señal y otro para interferir la comunicación entre el coche y la llave inalámbrica.

Cuando el sistema inicia el proceso de interferencia, el movimiento puede ser detectado en el espectro de radiofrecuencia de cascada. El proceso de interferencia consiste en enviar ruido a una frecuencia específica del receptor del coche para evitar la comunicación adecuada con la llave. Dicha frecuencia deberá estar ligeramente por encima o por debajo de la frecuencia normal, pero será suficiente para realizar la tarea de interferencia.

Mientras se produce la interferencia, la segunda antena está esperando para interceptar la señal del llavero y guardarla.

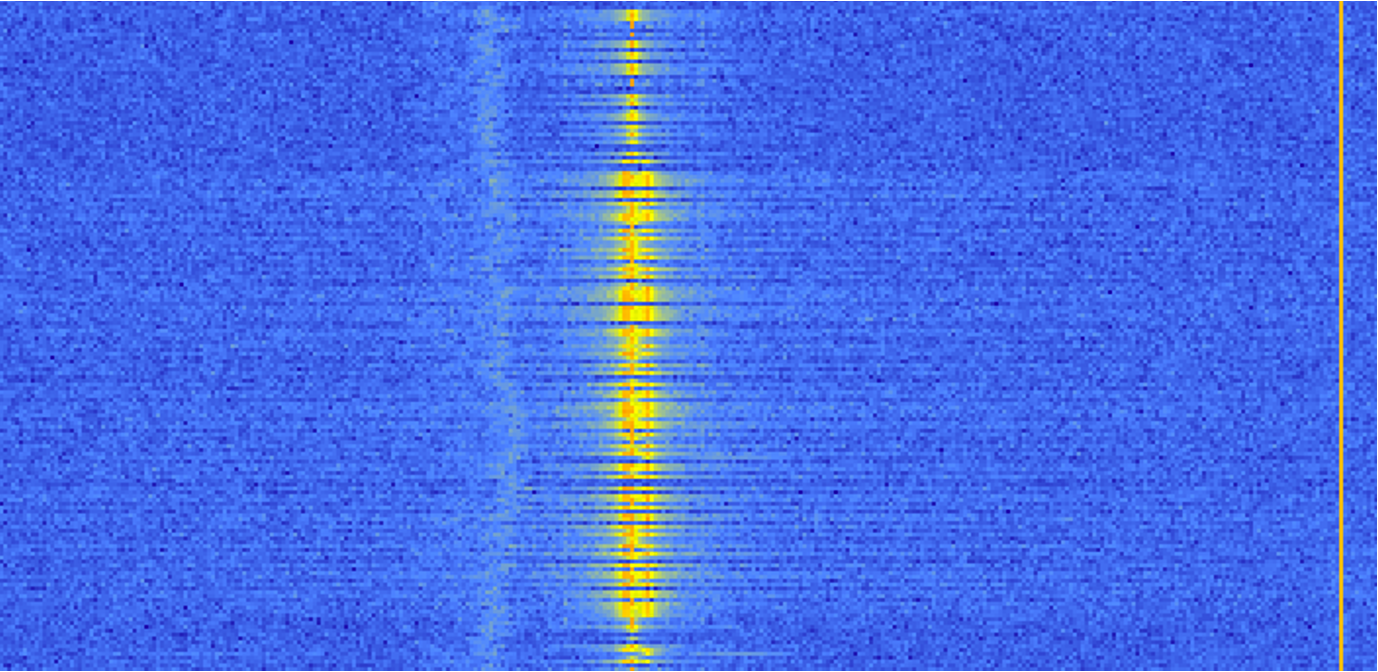

Si ampliamos la imagen, podemos observar que ambas señales viajan casi juntas, pero en frecuencias ligeramente diferentes. Ciberatacantes deben reducir las señales de la llave para evitar el ruido del bloqueador. El punto principal es obtener la instrucción de la llave sin obtener residuos de la señal del bloqueador:

//Ataque de rolling code jam

Cuando ciberatacantes obtienen dos instrucciones consecutivas para desbloquear el coche, se preparan para engañar a la víctima con estas señales. Utilizan un sistema automático para enviar la primera señal capturada y guardar el segundo rolling code para utilizarlo después de que la persona propietaria se estacione y cierre el coche.

Es importante mencionar que todo este proceso se produce de forma automática, implementando un dispositivo programado que hará todas las tareas de forma clandestina. El principal objetivo malicioso es hacer que este proceso se comporte de forma natural. Así, la persona propietaria del coche no se da cuenta de que ha sido engañada por un ataque de bloqueo al código evolutivo.

En el siguiente video se muestran los detalles sobre el hackeo a vehículos expuestos en esta investigación.

// Recomendaciones

Para tener una mejor protección contra los ataques de rolling code e interferencia, es recomendable que las empresas realicen mejores métodos de autenticación implementando diferentes frecuencias portadoras, como 4FSK o Frequency-hopping spread spectrum (FHSS, por sus siglas en inglés). El objetivo principal es transmitir señales de radio a través de muchas frecuencias diferentes que ocupan más secciones del espectro radioeléctrico. Cerrando las posibilidades de interferir la señal por diseño. Así como, hacer necesario el establecimiento de una comunicación entre ambas entidades para intercambiar el proceso de autentificación.

Añadir una combinación de hardware de baja y alta frecuencia debería mejorar drásticamente la protección contra los ataques de interferencia. Además, añadir mecanismos como el hashing o el cifrado en el comando de pulsación de la llave disminuirá drásticamente las señales de repetición o de escucha.

Desde la perspectiva de la persona propietaria, ésta debe proteger no sólo su llave física, sino también su señal. Asegúrate de que la llave funciona correctamente bloqueando y desbloqueando el coche en repetidas ocasiones para corroborar que está funcionando en un solo intento.