Proveedores de Servicios de Internet de México y LATAM infectados por Botnet Mozi

febrero, 17, 2023

7 minutos de lectura

Por Gerardo Corona de Ocelot Threat Intelligence

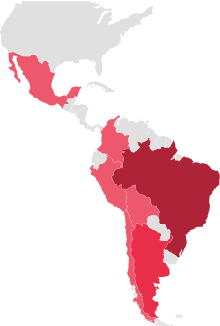

Analistas del equipo de Ocelot Threat Intelligence de Metabase Q han identificado una serie de dispositivos del Internet de las Cosas (IoT por sus siglas en inglés) como DVRs, Cámaras IP y dispositivos de red pertenecientes a diversos Proveedores de Servicios de Internet (ISP, por sus siglas en inglés) de México y países de Latinoamérica como Argentina, Bolivia, Brasil, Chile, Colombia y Perú, que han sido comprometidos por la Botnet Mozi a pesar de la captura y arresto de sus autores a principios del 2021, dado que los nodos que ya están distribuidos por la red tienen la capacidad de continuar infectando nuevos dispositivos todos los días.

Mozi se presenta con los siguientes filenames:

- mozi.m

- mozi.a

- bin.sh

- .i

- i

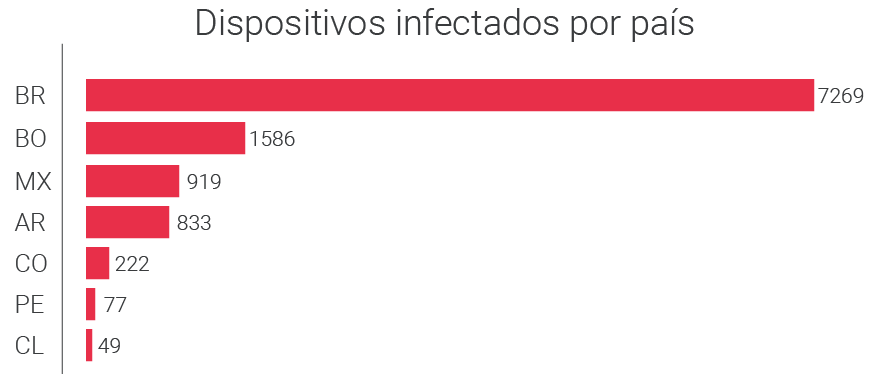

Durante 2022, Ocelot registró al menos 10,955 dispositivos comprometidos por Mozi. La siguiente figura muestra la distribución de estos dispositivos en los países monitoreados:

Se puede observar que Brasil fue el país más afectado con más de 7,000 dispositivos infectados por Mozi, seguido de Bolivia con más de 1,500 y México con más de 900.

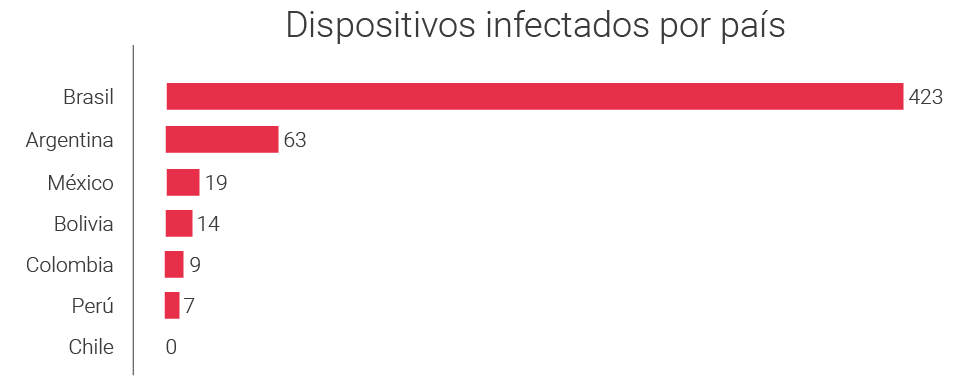

A los 3 cuartos (enero y mitad de febrero) del primer bimestre de 2023 los dispositivos registraron lo siguiente:

Brasil vuelve a encabezar la lista con 140 dispositivos infectados por Mozi, seguido por Argentina con más de 20 y México con 10.

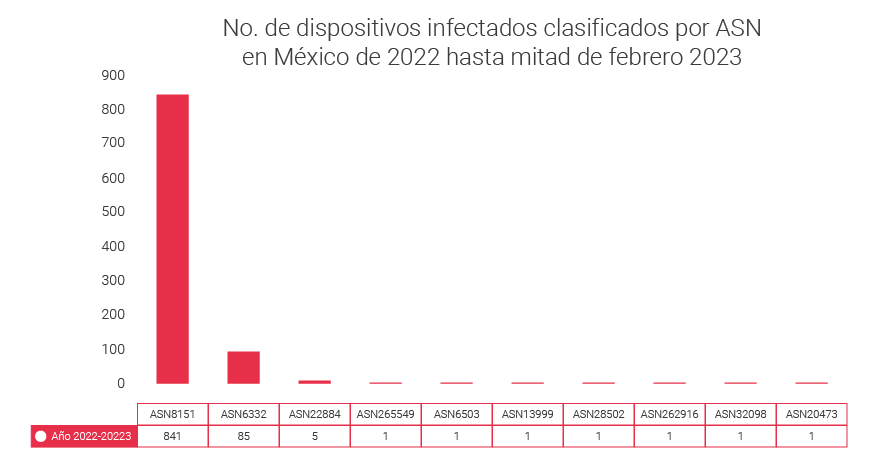

De acuerdo con los datos relacionados a México desde el 2022 hasta mitad de febrero de 2023, los ASN afectados muestran la siguiente distribución:

Siendo el ASN 8151 perteneciente a Uninet S.A. de C.V. el ISP más afectado en México.

Puntos clave

Mozi es una Botnet de tipo P2P (Peer to Peer) que fue identificada en el último cuarto del año 2019 como un artefacto malicioso reutilizando código de familias de malware para IoT como Mirai, Gafgyt a.k.a. Bashlite y IoT Reaper y fue nombrada de esa manera por los nombres de archivo de sus muestras Mozi.m, Mozi.a.

Como ya es conocido, Mozi Botnet se propaga por la red a través de la explotación de vulnerabilidades y contraseñas débiles utilizadas por el protocolo inseguro de Telnet. El proceso se resume en las siguientes fases:

Preparación:

- Un dispositivo comprometido siendo un nodo de la botnet proporciona una dirección para la descarga de una muestra de Mozi. Esta dirección es generada por el nodo iniciando un servicio HTTP por un puerto local aleatorio o es recibida por el archivo de configuración emitido por el botnet master.

Distribución/Explotación:

- El nodo de la botnet intenta iniciar sesión en un dispositivo nuevo con credenciales débiles o por defecto. Cuando el inicio de sesión en el dispositivo es exitoso se obtiene la muestra de Mozi proporcionada por el nodo.

- El nodo explota una vulnerabilidad conocida en el dispositivo nuevo para adquirir el acceso al sistema y posteriormente obtener la muestra de Mozi proporcionada por el nodo.

Instalación/Comando y Control:

- Una vez ejecutada la muestra Mozi en el dispositivo nuevo, este se une a la red P2P para convertirse en el nuevo nodo de Mozi Botnet iniciando de nuevo la fase de preparación.

Mozi ha sido utilizado para realizar:

- Ataques de Denegación de Servicio Distribuido (DDoS)

- Exfiltración de datos del dispositivo infectado

- Ejecución de comandos o payloads

- En algunas variantes de Mozi, es utilizado para minar criptomonedas

- Ataques de Man In The Middle (MITM) por medio de HTTP hijacking and DNS spoofing en caso de infectar a un dispositivo de red como un router para comprometer equipos dentro de una red hasta desplegar ransomware

Descripción técnica de MOZI

Mozi.m – f57fb0feafebe84525278fe2d083cdcb

Arch: ARM 32-bit

MOZI es una variante que surge de antecesores como Mirai o Gafgyt, adaptado por nuevos actores, se ha documentado mucho su funcionamiento en otros blogs desde 2019, por lo que solo describiremos ciertas características que consideramos son importantes resaltar.

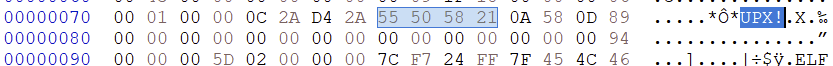

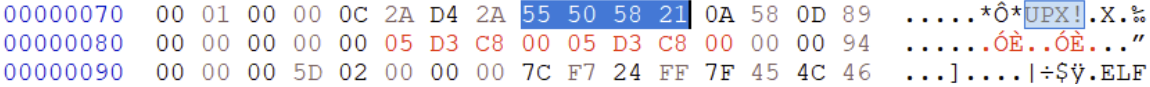

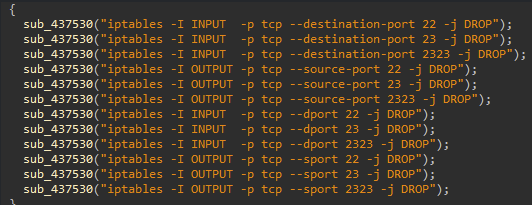

Se creó con el packer UPX, muy conocido, pero el cual está corrupto, escribiendo ceros en la estructura p_info del ELF file, esto para evitar que sea desempaquetado durante un análisis estático, y entonces este se auto regenere durante su ejecución:

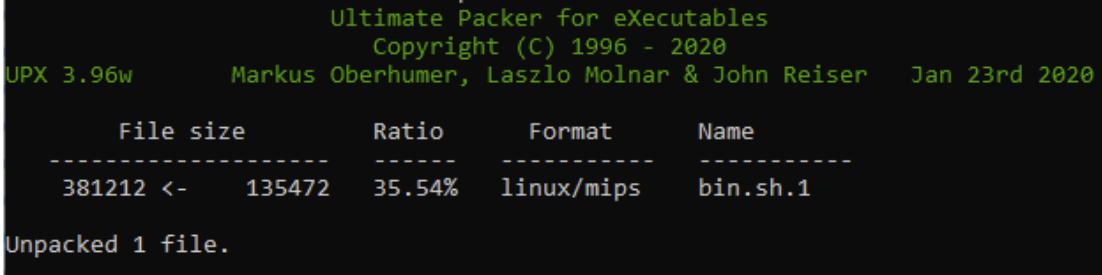

Una vez que el header es restaurado, se puede desempacar correctamente:

De aquí en adelante, todo el análisis es igual a versiones anteriores:

Incluso existe un set de herramientas para analizar este malware aquí:

https://github.com/kn0wl3dge/mozitools

Con esta herramienta se extraen rápidamente los datos de configuración, previamente conocidos:

2023/01/09 17:29:35 Parsed Mozi configuration: 22023/01/09 17:29:35 [idp ] (report bot ) -> true 32023/01/09 17:29:35 [hp ] (DHT node hash prefix ) -> 88888888 42023/01/09 17:29:35 [ss ] (Bot role ) -> botv2 52023/01/09 17:29:35 [count] (URL that used to report bot ) -> http://ia.51.la/go1?id=17675125&pu=http%3a%2f%2fv.baidu.com/ 62023/01/09 17:29:35 [dip ] (ip:port to download Mozi bot) -> 192.168.2.100:80 72023/01/09 17:29:35 82023/01/09 17:29:35 Successfully decoded Mozi configuration!

Conclusiones

A pesar de acontecimientos como el arresto de los desarrolladores de Mozi, se ha podido observar que el número de dispositivos que son afectados por esta Botnet no ha ido en decremento y esto se debe a las capacidades de distribución e infección que posee Mozi, así como posiblemente la nula gestión de vulnerabilidades y/o a la incorrecta configuración de seguridad de dispositivos que son conectados a internet.

IOCs found

Hashes:

59ce0baba11893f90527fc951ac69912

e30a81d66f18f07647397d1defbad11b

eec5c6c219535fba3a0492ea8118b397

9b6c3518a91d23ed77504b5416bfb5b3

59ce0baba11893f90527fc951ac69912

f57fb0feafebe84525278fe2d083cdcb

a73ddd6ec22462db955439f665cad4e6

URLs:

http://ipinfo[.]io/ip

Domains:

dht.transmissionbt[.]com:6881

router.bittorrent[.]com:6881

router.utorrent[.]com:6881

bttracker.debian[.]org:6881

IPs:

212.129.33.59:6881

82.221.103.244:6881

130.239.18.159:6881

87.98.162.88:6881

Nodos únicos:

Consulta el documento

Filenames:

./.config

./.ips

/etc/init.d/S95baby.sh

Strings:

User-Agent: Hello, world

User-Agent: HC-NVS

| Usuario | Contraseña |

| root | root |

| root | admin |

| admin | admin |

| root | xc3511 |

| root | vizxv |

| root | 888888 |

| CUAdmin | CUAdmin |

| root | Pon521 |

| root | e2008jl |

| default | default |

| rapport | r@p8p0r+ |

| root | GM8182 |

| root | 25802580 |

| admin | chzhdpl |

| root | Fireitup |

| root | gpon |

| root | Zte521 |

| root | hg2x0 |

| admin | epicrouter |

| admin | conexant |

| super | xJ4pCYeW |

| admin | v2mprt |

| super | PhrQjGzk |

| admin | h@32LuyD |

| admin | gw1admin |

| root | adminpass |

| admin | adminpass |

| root | xmhdipc |

| root | default |

| root | juantech |

| admin | gpon |

| telnetadmin | telnetadmin |

| !!Huawei | @HuaweiHgw |

| admin | adminHW |

| root | 2010vesta |

| root | 2011vesta |

| keomeo | keomeo |

| admin | plumeria0077 |

| admin | cat1029 |

| admin | 888888 |

| root | 123456 |

| root | 54321 |

| support | support |

| root | CMCCAdmin |

| CMCCAdmin | e8telnet |

| e8telnet | e8ehome1 |

| e8ehome1 | e8ehome |

| e8ehome | hi3518 |

| root | password |

| admin | root |

| root | 12345 |

| root | user |

| user | fucker |

| mother | pass |

| admin | admin1234 |

| root | 1111 |

| admin | smcadmin |

| root | 1111 |

| admin | 666666 |

| admin | password |

| root | 1234 |

| root | klv123 |

| root | admin |

| root | service |

| Administrator | supervisor |

| service | guest |

| supervisor | 12345 |

| guest | 123456 |

| guest | password |

| guest | 1234 |

| admin1 | 666666 |

| administrator | 888888 |

| 666666 | ubnt |

| 888888 | klv1234 |

| ubnt | zte |

| root | hi3518 |

| root | jvbzd |

| root | anko |

| root | zlxx |

| root | 7ujMko0vizxv |

| root | 7ujMko0admin |

| root | system |

| root | ikwb |

| root | dreambox |

| root | user |

| root | realtek |

| root | 0 |

| root | 1111111 |

| root | 1234 |

| admin | 12345 |

| admin | 54321 |

| admin | 123456 |

| admin | 7ujMko0admin |

| admin | 1234 |

| admin | pass |

| admin | meinsm |

| admin | tech |

| admin | 88888888 |

| tech | telnet |

| admin | telnet |