¿Como opera ALPHV el programa de membresías de RaaS?

diciembre, 5, 2022

16 minutos de lectura

Por Ramses Vazquez & Miguel Gonzalez del equipo Ocelot de Metabase Q

Contexto

DARKSIDE/BLACKMATTER/ALPHV-BLACKCAT

El grupo de Ransomware ALPHV también conocido como BlackCat se ha posicionado en el Top 5 de grupos de ransomware más activos. Entre las industrias objetivo de este grupo se encuentran: construcción, energía, finanzas, logística, manufactura, farmacéutica, comercio minorista y tecnología. El esquema bajo el que opera este ransomware es mediante Ransomware-as-a-Service (RaaS, por sus siglas en inglés). Sin embargo, no se dedican a hacer ataques de manera aleatoria, o campañas tipo spam (sin objetivo fijo). Todos sus ataques son a objetivos específicos mediante asociados, que unen esfuerzos para realizar ataques a objetivos ya perfilados. Es por ello que la construcción de variantes de malware (hechas en RUST) son específicas para cada caso de uso, así como las técnicas durante la infección.

A lo largo de este perfilamiento, podrás conocer más información de valor acerca de este grupo.

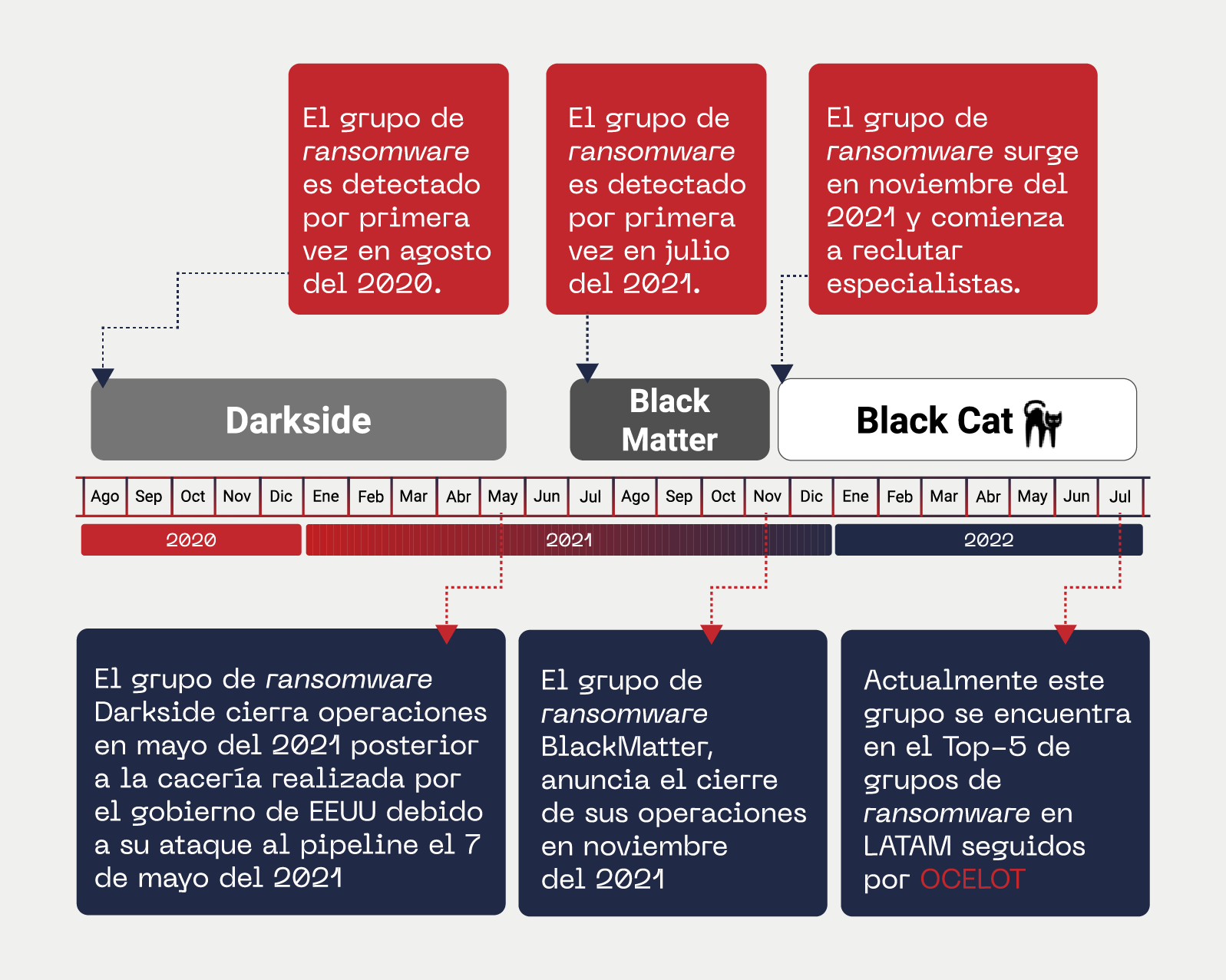

Comencemos con un poco de historia: ALPHV no es grupo de amateurs, es un grupo de criminales que ha ido evolucionando y aprendiendo de errores cometidos. Comenzaron siendo DarkSide, posteriormente derivado de la persecución, cacería y erradicación de parte de su infraestructura por unidades de inteligencia de EE.UU. tuvieron que retirarse y reagruparse, cambiando de nombre y volviendo al juego como BlackMatter, quienes estuvieron solo unos meses, hasta que la colaboración de EE.UU. y Rusia contra grupos de ransomware generó la suficiente presión para que este grupo decidiera volver a replegarse, ya que aunque habían cambiado de nombre, la cacería por parte de agencias gubernamentales y la vinculación de BlackMatter con ataques a infraestructura crítica los hizo temer de futuras represalias. Posterior a ello. anunciaron que el grupo se desmantelaba, sin dar más información. Semanas después de lo sucedido comenzaron a emerger perfiles en foros cerrados rusos, en donde se estaban reclutando especialistas para participar en un proyecto de “pentest”. Estas fueron las primeras señales de vida de ALPHV-BLACKCAT.

A continuación, se detalla la línea del tiempo acerca de estos eventos para identificar el ciclo de vida de cada cambio de identidad.

En la imagen anterior podemos ver que Darkside nunca se fue realmente, solo trabajó en un cambio de identidad y actualización para seguir operando, fortaleciéndose en cada nuevo resurgimiento.

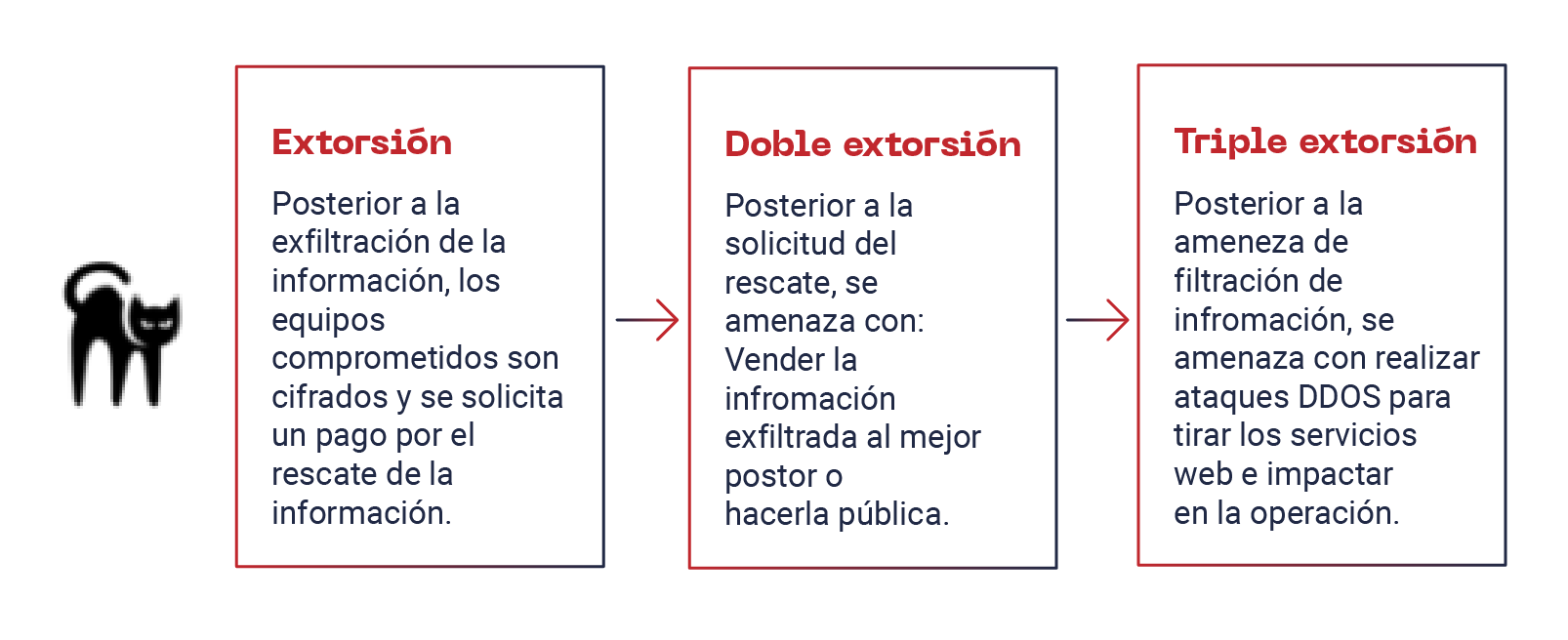

ALPHV-BLACKCAT es otro grupo de ransomware que usa la triple extorsión.

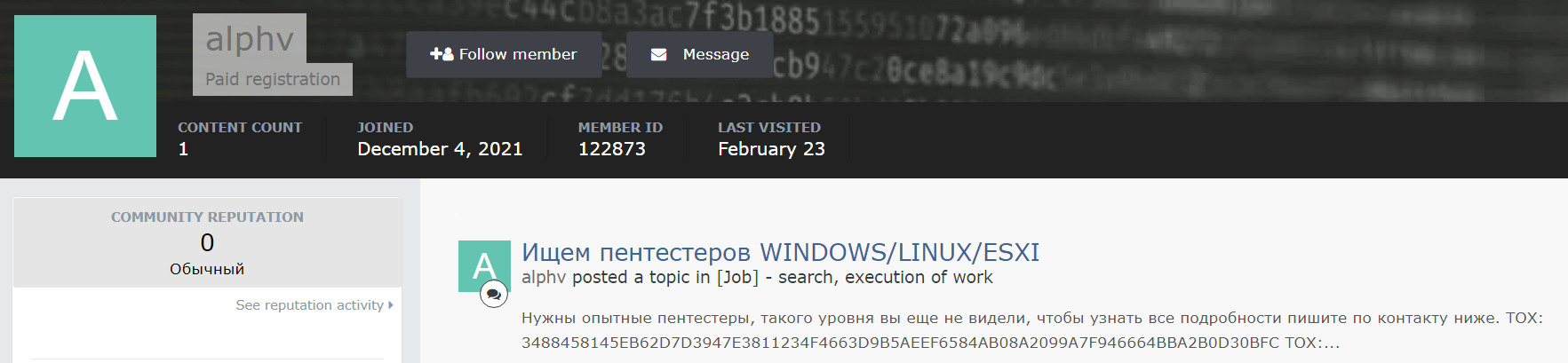

A finales del 2021, ALPHV-BLACKCAT comenzó a realizar publicaciones en distintos foros privados rusos, donde su objetivo era reclutar especialistas en el área de penetration testing.

*******************************************************************************************

Нужны опытные пентестеры, такого уровня вы еще не видели, чтобы узнать все подробности пишите по контакту ниже.

—————————————————————————————————————————————————-

Necesitamos pentesters con experiencia, aún no has visto tal nivel, para conocer todos los detalles, escribe al contacto a continuación:

*******************************************************************************************

Estas publicaciones de reclutamiento fueron realizadas en foros privados (cerrados), buscando reclutar a especialistas y expertos en distintas materias, sin embargo, un tipo de perfiles era altamente atraído por los cibercriminales, los perfiles de programadores en RUST.

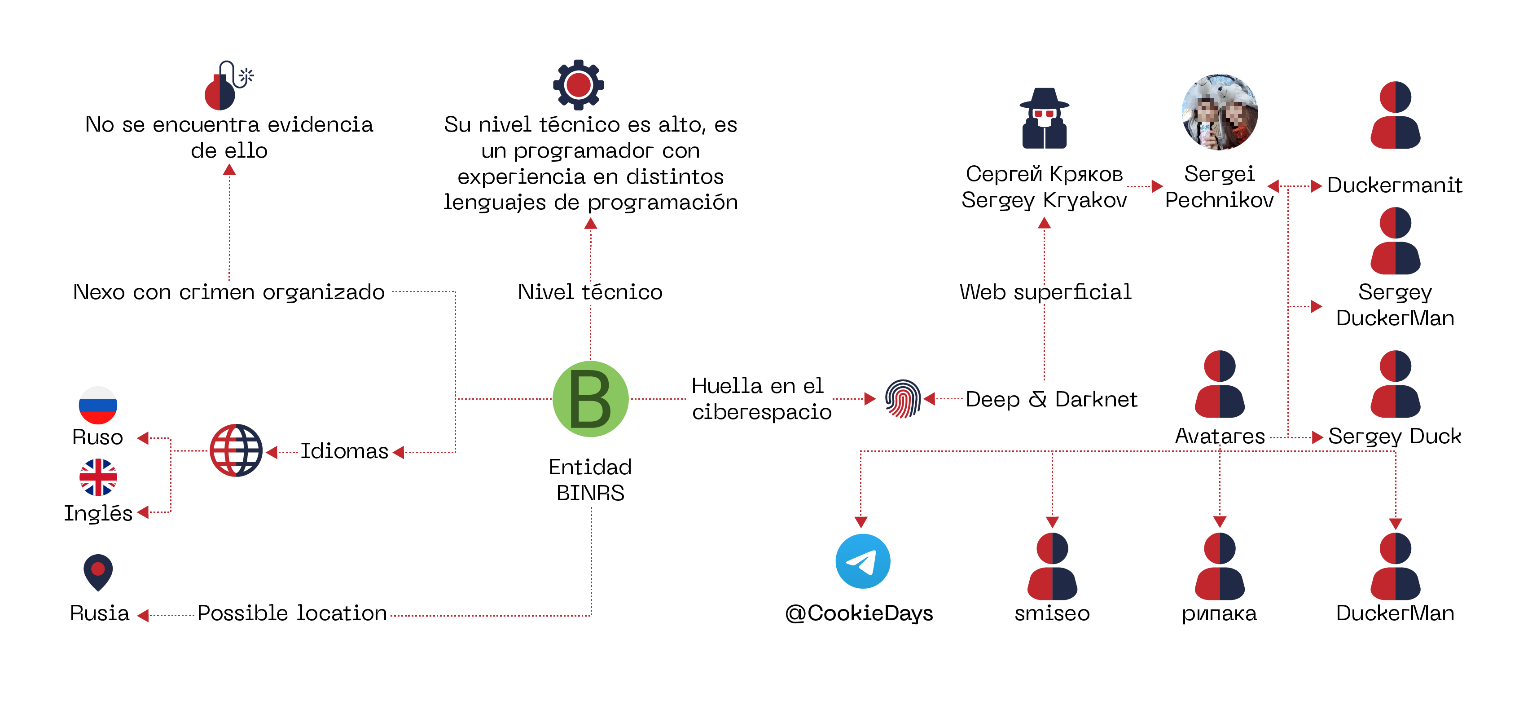

Una de sus mayores adquisiciones fue un especialista con distintos alias, entre estos el de BINRS.

BINRS es un ruso especialista en los lenguajes de programación: Rust, nodejs, php, golang. Actualmente, dicho especialista ya cerró todas las cuentas de sus avatares en foros y mercados. Su método de contacto era por chats de Telegram o TOX.

Haciendo un breve paréntesis, la entidad BINRS fue expuesta, mencionando algunos de sus avatares en foros clandestinos, así como su supuesta salida de ALPHV. Mapeando esta información, podemos tener el siguiente perfilamiento:

Sistema de asociados de BlackCat

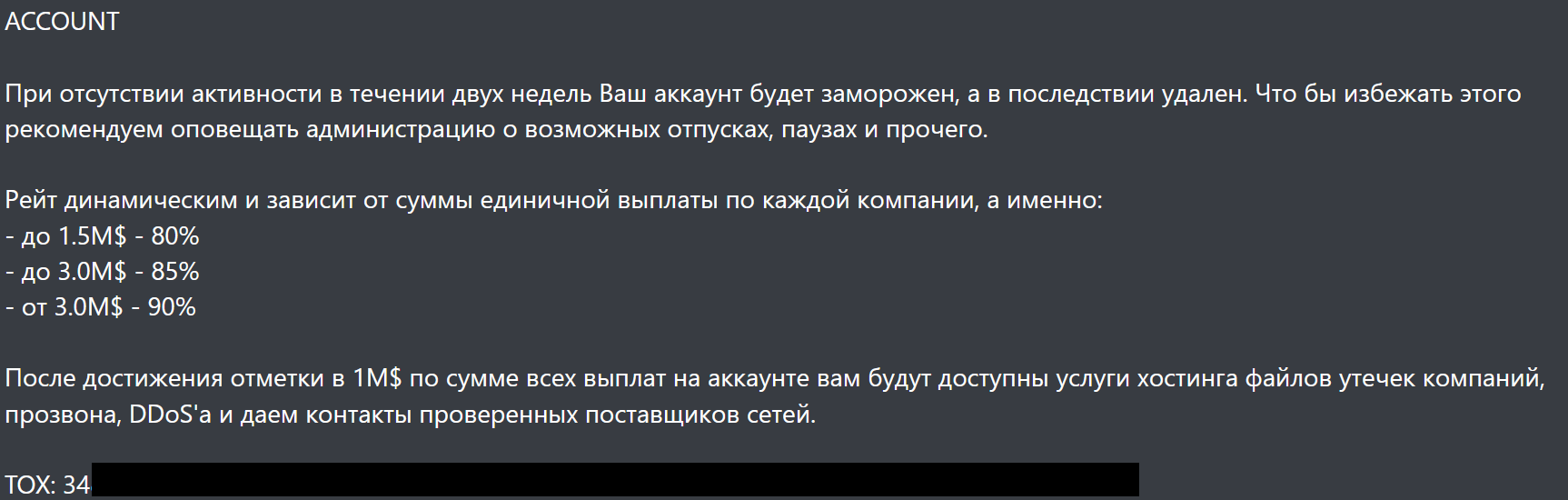

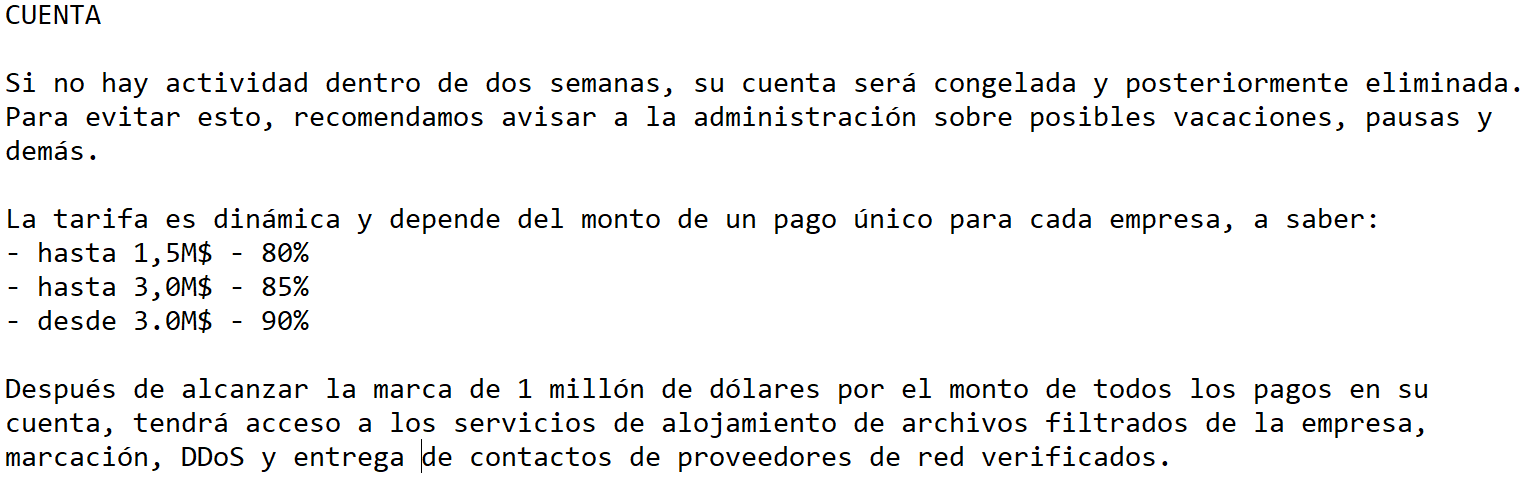

En su esquema RaaS ofrecen distintos beneficios, como una tarifa dinámica, en la cual, dependiendo del monto obtenido por el pago del rescate, se puede obtener desde el 80% hasta el 90% del total, comenzando por 1.5 MDD y superior a los 3 MDD.

Después de alcanzar la marca de $1 MDD por el pago del rescate efectuado, presuntamente se ofrece el acceso a los servicios de alojamiento de archivos filtrados de la empresa, ataque distribuido de denegación de servicio (DDoS, por sus siglas en inglés) y contactos de proveedores de red verificados.

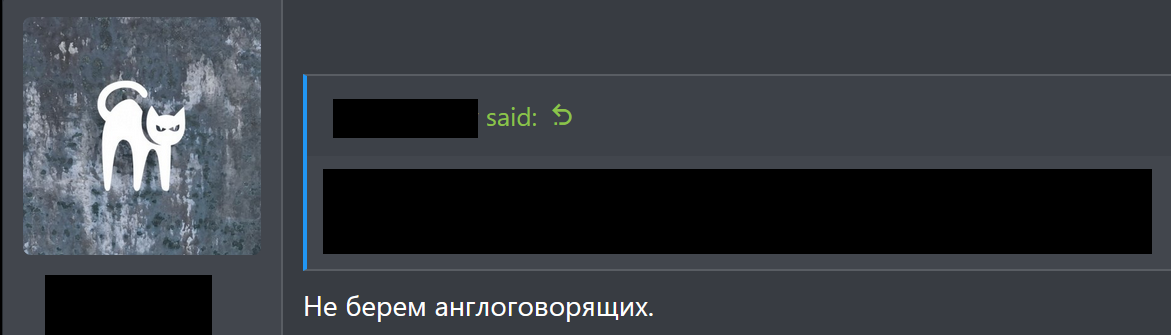

A pesar de que los moderadores de ALPHV manejan los idiomas ruso e inglés, se muestran a la defensiva con los angloparlantes, en la siguiente figura se muestra un comentario de rechazo en un foro ruso.

No hay un plan específico de empresas a atacar, ya que impactan a empresas diversas. Sin embargo, después del tropiezo del ataque al oleoducto estadounidense, Colonial Pipeline, está prohibido para cualquier asociado atacar a entidades de salud, entidades sin fines de lucro y sistemas en la cadena de suministros y misión crítica. En cuanto a la delimitación geográfica, está prohibido para los asociados de ALPHV-BLACKCAT atacar a cualquier país en la CEI (Comunidad de Estados Independientes) y países vecinos a Rusia, incluyendo los europeos.

CEI: Armenia, Azerbaiyán, Bielorrusia, Kazajistán, Kirguistán, Moldavia, Rusia, Tayikistán, Uzbekistán.

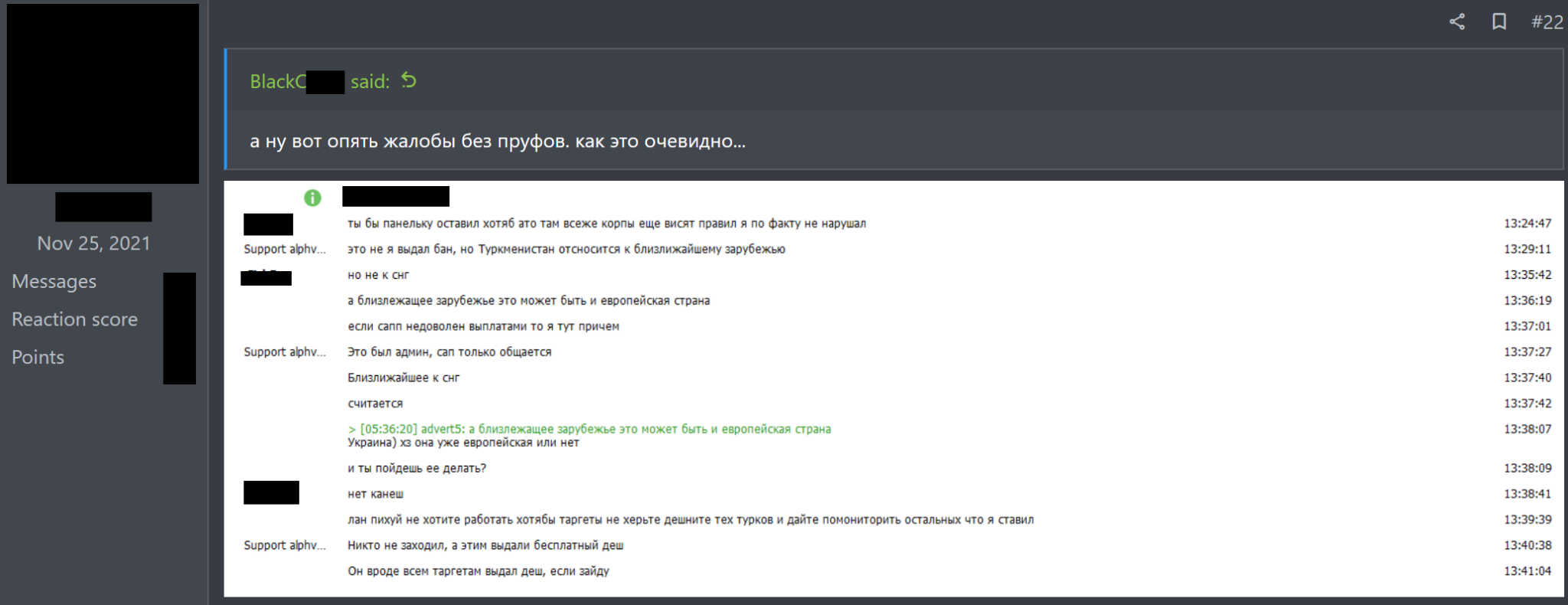

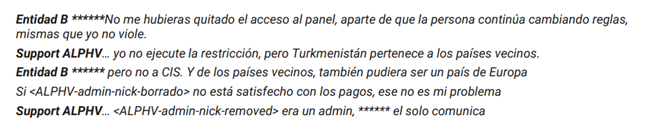

Incluso a aquellos que ya no forman parte de la CEI, como el caso de un asociado que atacó a una empresa en Turkmenistán y se tomaron acciones al respecto.

La conversación se resume en lo siguiente:

Para concluir esta parte, su ransomware basado en RUST agrega una verificación para evitar ser ejecutado en equipos dentro de la geocerca, que veremos más adelante.

Acerca de las motivaciones e impacto en Latinoamérica

Debido a que se han mantenido en Darknet y en foros cerrados, podemos asumir que sus motivaciones son meramente económicas.

Este grupo ha impactado a América Latina, afectando a 12 empresas mexicanas en abril y otras 4 empresas en mayo de 2022. Las empresas impactadas fueron de los estados de Guanajuato, Ciudad de México, Chihuahua, Nuevo León, Jalisco y Estado de México.

Su última víctima mexicana, una cadena comercial de televisión abierta, fue atacada recientemente, el 24 de mayo pasado, filtrando su contenido.

Sin embargo, el contenido fue modificado el 15 de junio de 2022. El mismo ya no se encuentra expuesto, por lo que es posible que hayan pagado por el rescate.

Puntos destacados del Ransomware Blackcat

- El Ransomware BlackCat está desarrollado en RUST.

- El cifrado del ransomware está basado en AES.

- El grupo de Ransomware ALPHV-BLACKCAT aprovecha las credenciales de usuario previamente comprometidas (con algún stealer) para obtener acceso inicial al sistema de la víctima.

- El grupo de Ransomware ALPHV-BLACKCAT también realiza ataques dirigidos con spear phishing.

- Una vez que el malware establece el acceso, compromete al usuario de Active Directory y cuentas de administrador.

- El malware usa el programador de tareas de Windows para persistencia en el equipo.

- La implementación inicial del malware aprovecha los scripts de PowerShell junto con Cobalt Strike, y desactiva las funciones de seguridad dentro de la red de la víctima.

- El ransomware también aprovecha las herramientas administrativas de Windows y Microsoft Sysinternals durante el compromiso.

- ALPHV-BLACKCAT roba los datos de las víctimas antes de la ejecución del ransomware, cuentan con su herramienta para llevar a cabo la exfiltración, esta se llama: ExMatter, que como su nombre lo indica pertenece al grupo de Ransomware BlackMatter.

Análisis del malware Blackcat

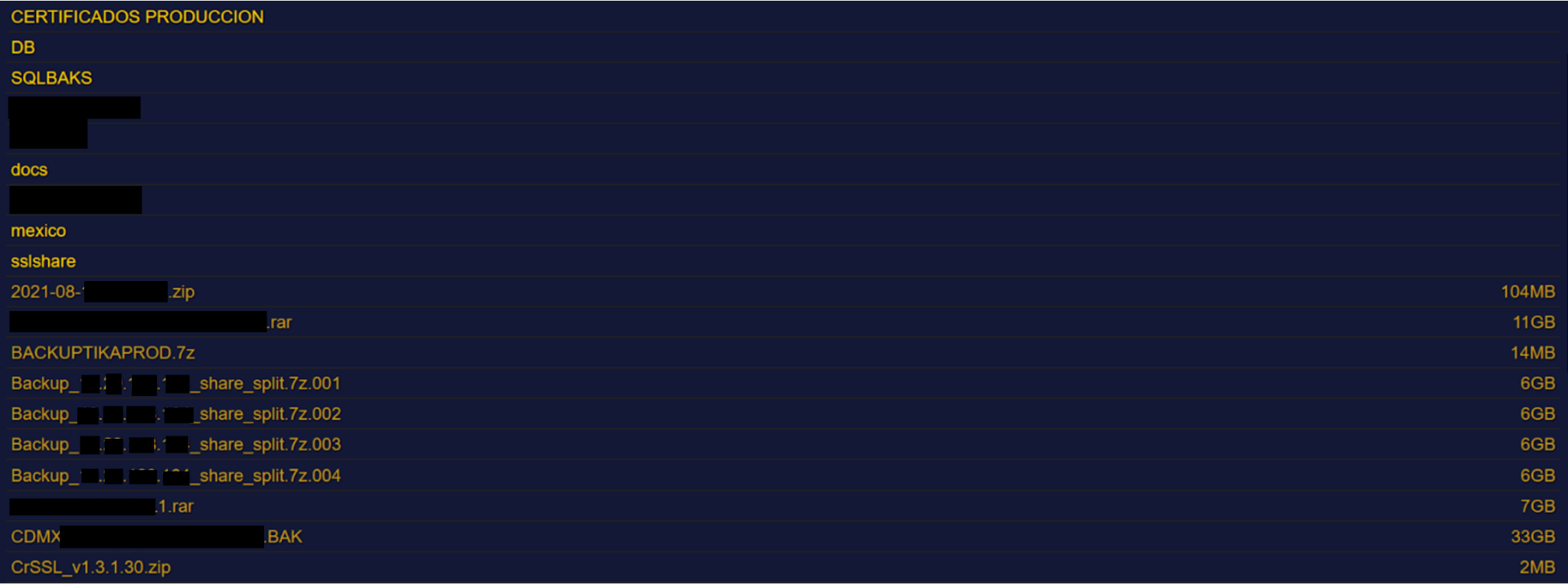

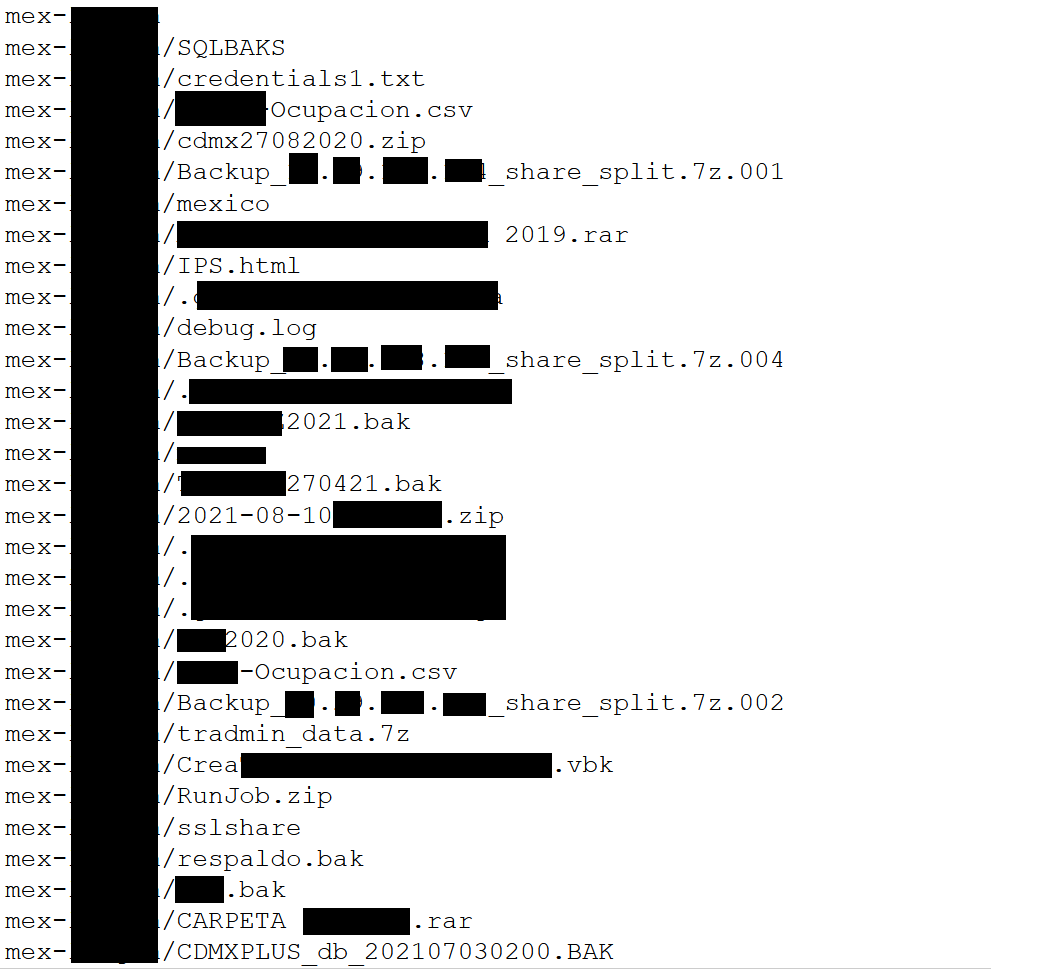

A través de fuentes abiertas, se han identificado archivos ejecutables pertenecientes al grupo ALPHV. Este grupo ha estado infectando empresas con su Ransomware Blackcat, cifrando sus archivos, con la intención de extorsionar a las empresas afectadas mediante la solicitud del pago por el “rescate” de su información. En esta ocasión, el ransomware se identificó en el mes de junio de 2022 por el equipo de Ocelot Threat Intelligence, el cual contiene un archivo ejecutable que ha estado presente dentro de la región infectando a empresas. Adicionalmente, se identificaron más campañas de este tipo, reportadas en el último trimestre del año, relacionadas con diferentes empresas de la región utilizando una variante de BlackCat, cuya finalidad es obtener el acceso y control del equipo infectado, robando información sensible como credenciales de usuario, logs, entre otros.

Puntos Clave

- Esta campaña está activa en América Latina.

- Se identificó que la pieza de malware cifra los archivos del sistema a través de la creación de hilos, elevación de privilegios, eliminación de volúmenes shadow, eliminación procesos de configuración y eliminación de servicios.

- El malware utilizado corresponde a BlackCat, el cual proviene del grupo criminal denominado “ALPHV”.

Propiedades del Malware

Nombre del Archivo: w0kapn5k0.dll

SHA-256: 1048a41107f4d9a68c1f5fc0b99ac75dc198047f18bb6e50f3d462f262b8f6cd

MD5: 93f34fb60a180a3a80ca758b97c2e551

Tipo: Biblioteca de Enlace Dinámico (.dll)

Clasificación: Ransomware

Propiedades del binario

- Arquitectura: x86

- Compilador: MinGW

- Lenguaje: Rust

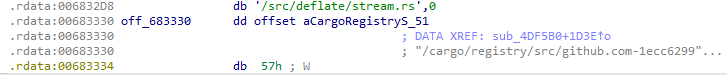

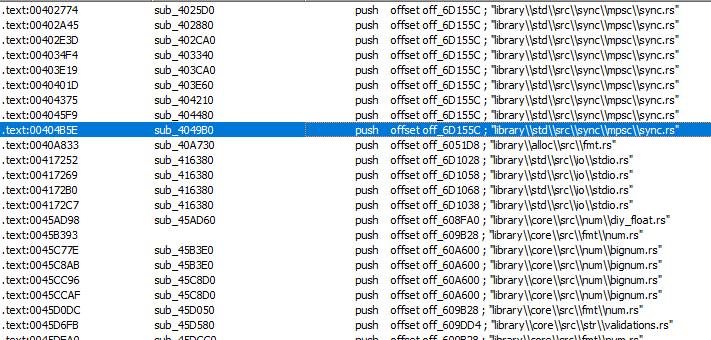

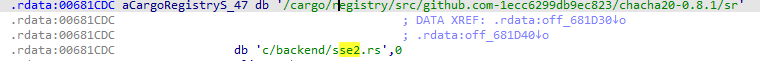

Evidencia de Rust

Al inspeccionar el binario es posible identificar que fue programado en el lenguaje de programación Rust, un indicador nuevo en la región.

También podemos encontrar referencias del compilador rustc:

Además, podemos encontrar los símbolos en el código fuente.

Interfaz de comandos

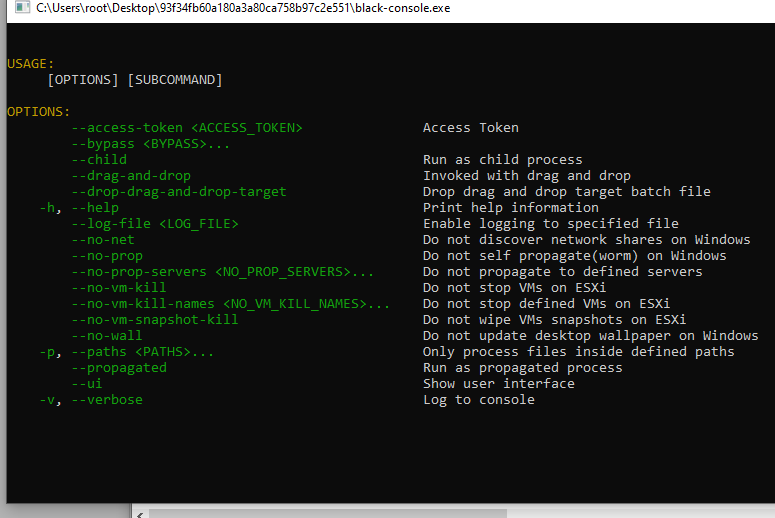

Este archivo fue encontrado durante el seguimiento del actor llamado “ALPHV”, para la identificación de nuevas formas de ataque pertenecientes a este grupo.

Se detectó que acepta parámetros de entrada, uno de ellos es el parámetro “–help” con el cual nos muestra todas las opciones con las que se puede correr el ransomware.

Algunos parámetros importantes:

- –access–token: Parámetro indispensable para la ejecución del ransomware.

- –log-file: Podemos indicar un archivo donde se guarda una bitácora de ejecución.

- –no-net: Evita que se descubran shares dentro de la red.

- –no-net: Evita que se descubran shares dentro de la red.

- –no-prop: Evita propagación dentro de la red.

- –ui: Muestra una interfaz de usuario.

- –verbose: Detalle de cada acción que realiza dentro del sistema.

Flujo de ejecución

Para poder ejecutar BlackCat es necesario ingresar el valor del argumento “–access-token”, de lo contrario no realizará ninguna acción dentro del sistema. Sin embargo, se han encontrado variantes del malware que no aceptan cualquier valor como parámetro.

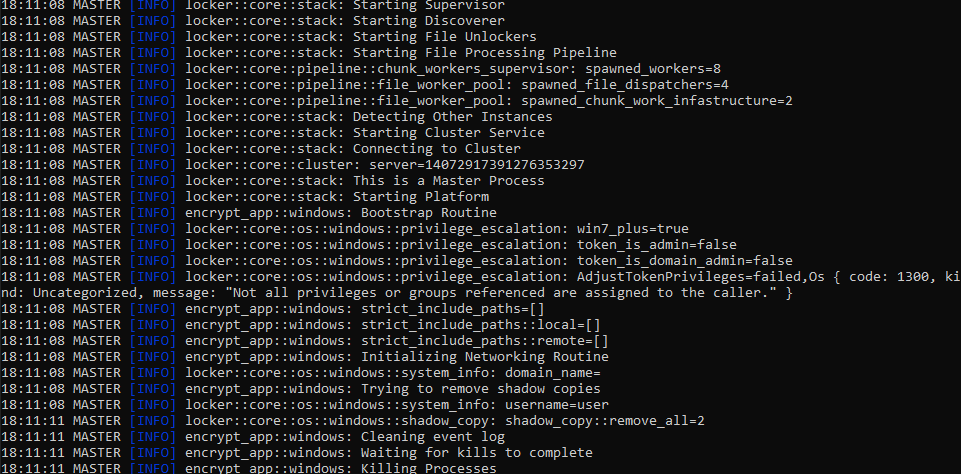

Gracias a la bitácora del archivo malicioso es posible determinar el flujo de las acciones que realiza dentro del sistema. En la siguiente imagen se muestra parte de la bitácora:

BlackCat ejecuta las siguientes acciones dentro del sistema operativo:

- Crea hilos que serán los que realizan el cifrado de los archivos

- Detecta si se cuentan con otras instancias del programa corriendo

- Determina los privilegios actuales

- En caso de no contar con privilegios de administrador intenta escalar con UAC bypass

- Elimina volúmenes shadow

- Elimina servicios

- Inicia el proceso de cifrado de archivos

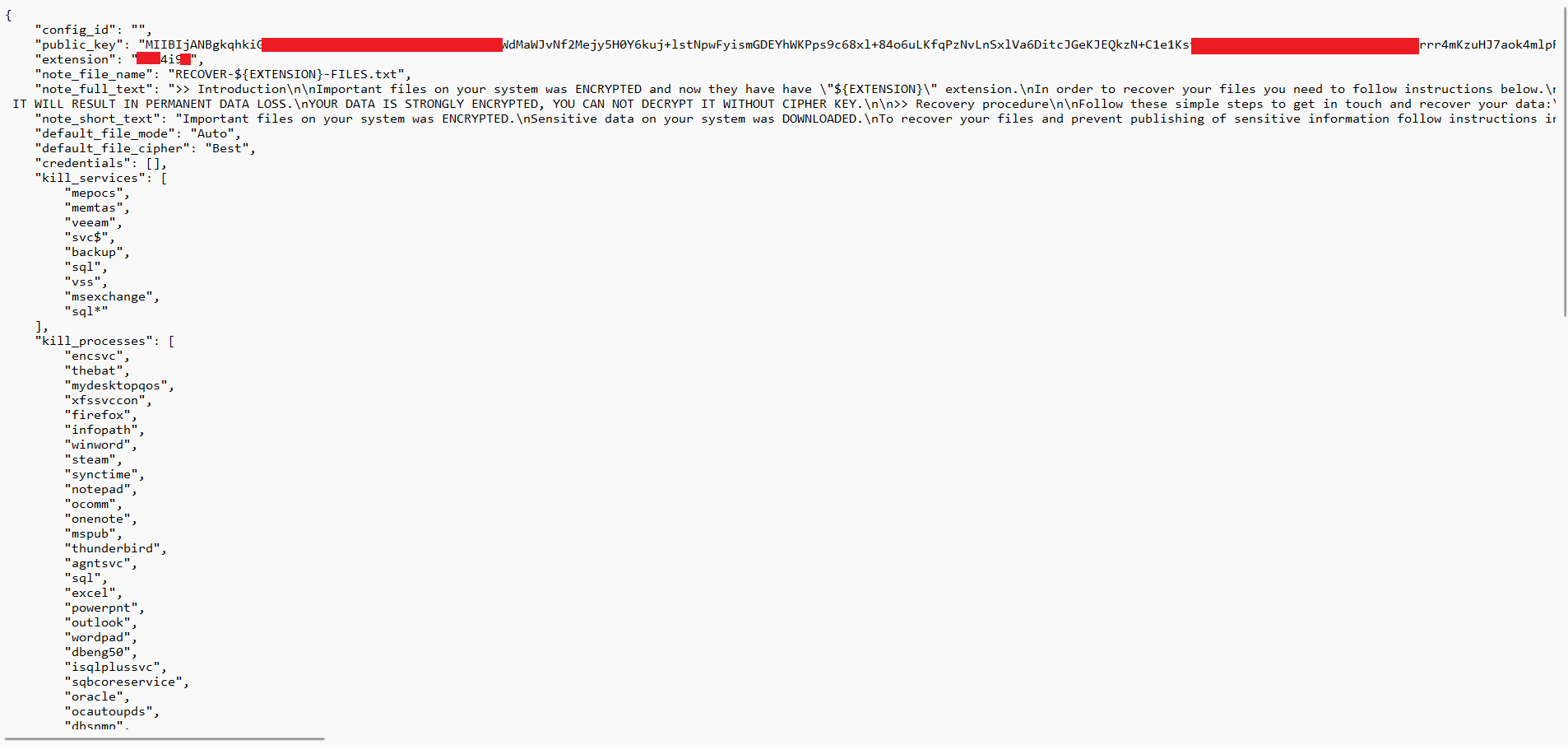

Archivo de Configuración

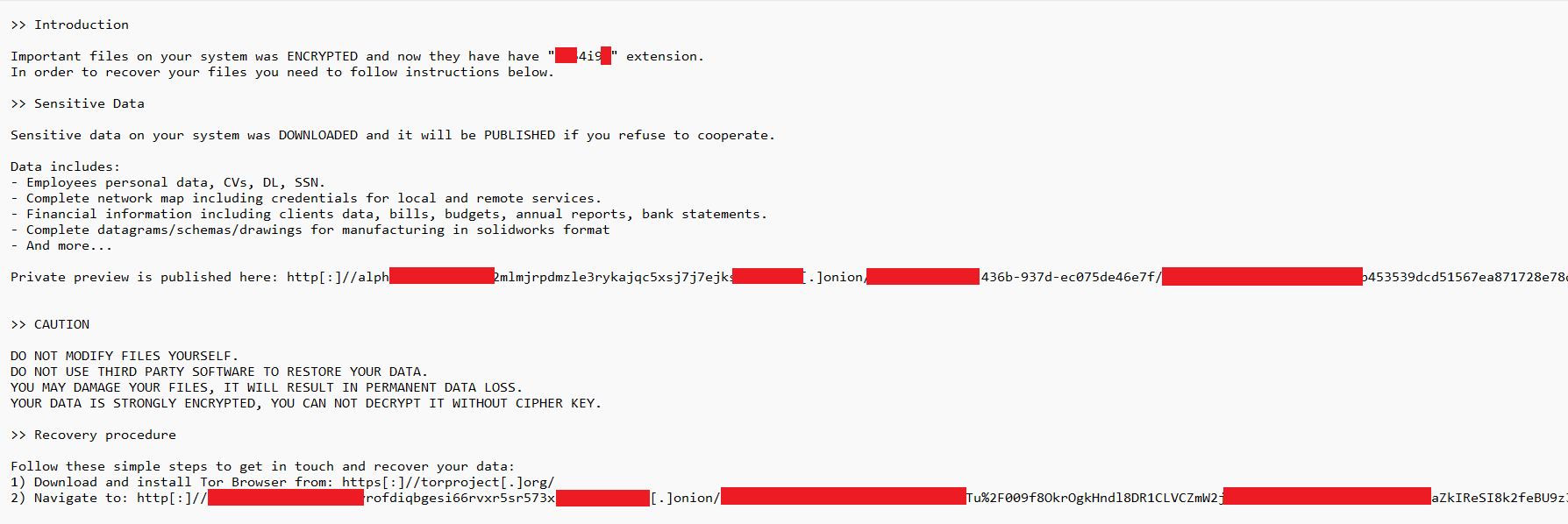

Se encontró dentro del binario la configuración del ransomware. En esta configuración podemos encontrar la llave pública, la extensión de los archivos cifrados, la nota de rescate, los servicios que deben ser eliminados, los procesos corriendo, los directorios y archivos a excluir y algunos otros parámetros de movimiento lateral del ransomware.

Cifrado de archivos

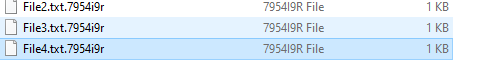

Una vez terminado el proceso de cifrado podemos verificar que los archivos se han modificado y se les ha agregado una extensión que corresponde con la encontrada en el archivo de configuración.

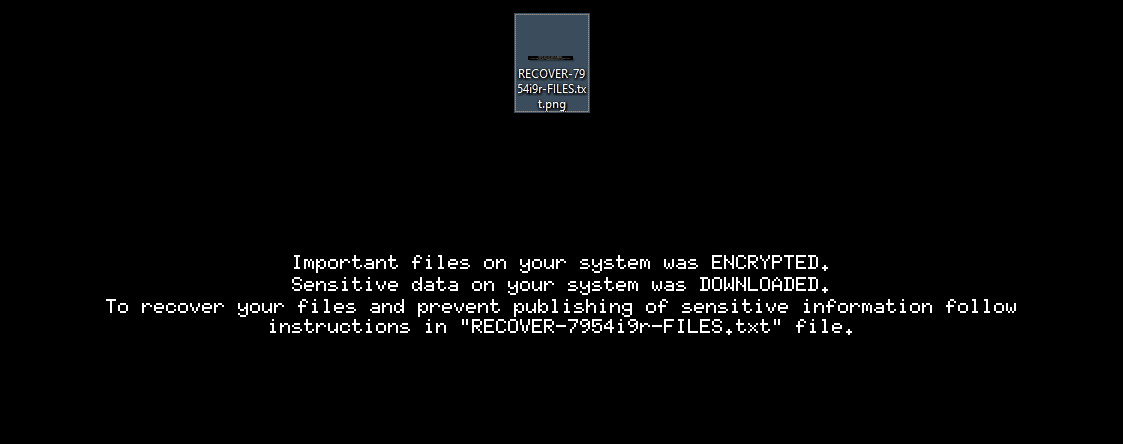

Se genera un archivo de imagen en el escritorio, el cual reemplaza la imagen de fondo de pantalla.

En cada directorio donde se realiza el cifrado de un archivo, se puede obtener una nota de rescate, tal como podemos observar en la siguiente imagen:

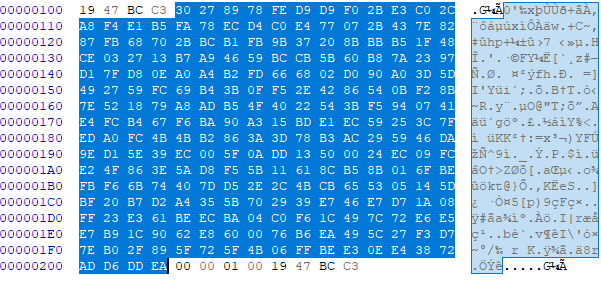

Formato de archivos cifrados

Los archivos infectados por BlackCat contienen el siguiente formato:

- Bytes cifrados con chacha20

- Cuatro bytes firma 19 47 bc c3

- Bloques de 256 bytes

- Cuatro bytes longitud del bloque anterior

- Cuatro bytes firma 19 47 bc c3

Se ha determinado que el ransomware hace uso de un stream cipher que corresponde al algoritmo chacha20, y lo implementa desde la biblioteca nativa de Rust. Dentro del binario es posible encontrar las versiones de las bibliotecas utilizadas:

Rescate

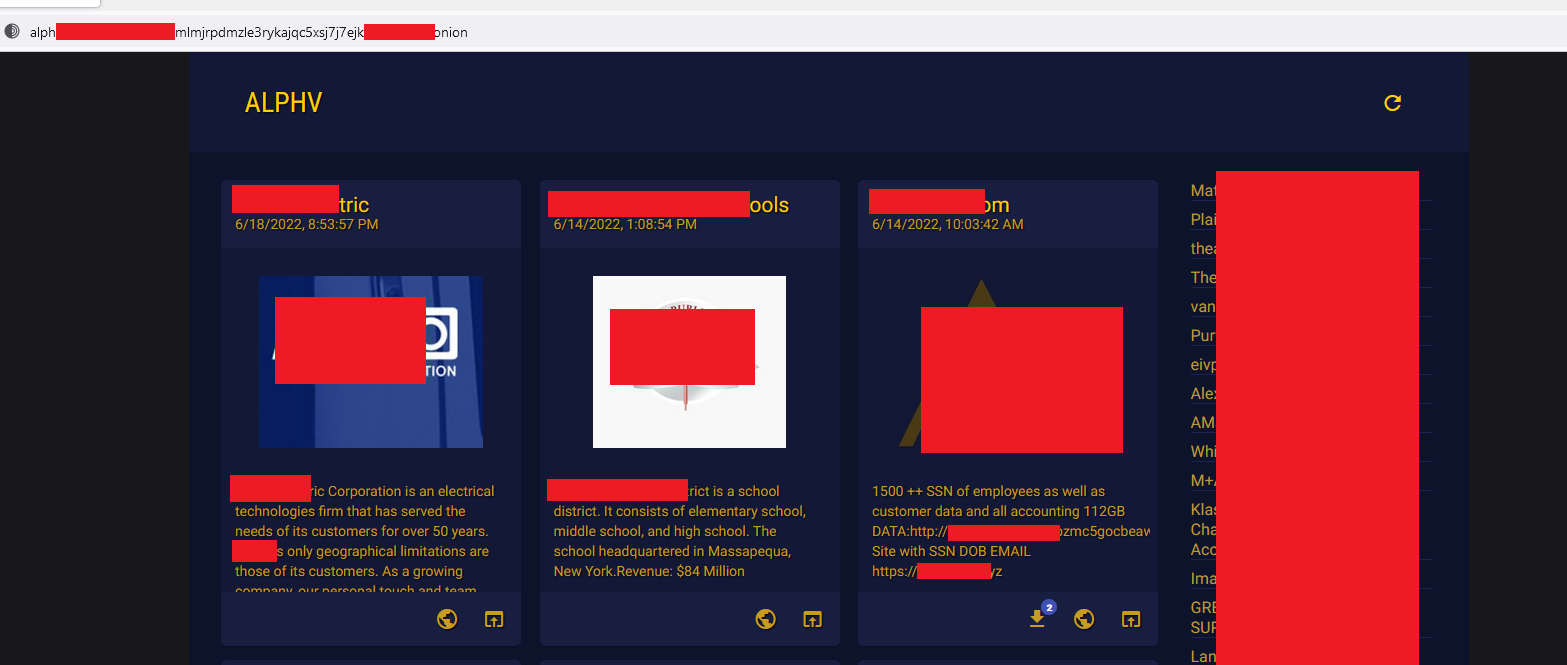

De la nota de rescate se obtienen dos sitios. El primero corresponde con la página oficial de ALPHV, donde podemos encontrar un tablero de todos los ataques realizados por este grupo criminal que se encuentran actualmente activos y que no han sido pagados todavía.

El segundo corresponde con la página donde se puede realizar el pago por el rescate de la información. Al momento de la escritura de este blog, el sitio de rescate no se encuentra disponible.

Escalación de Privilegios

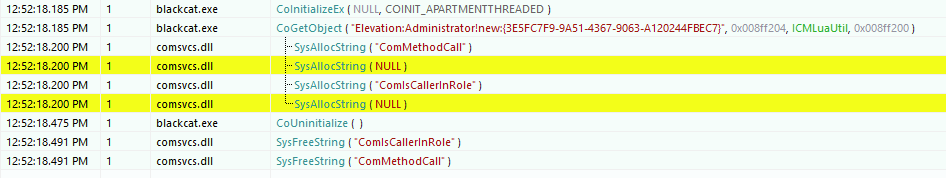

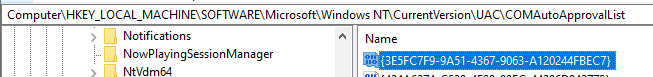

Se hace uso de la técnica de UAC utilizando una interfaz COM en conjunto con el Elevation Moniker del archivo ransomware ejecutado.

Esta técnica funciona utilizando una interfaz COM que está listada en el registro mostrado en la siguiente figura:

Las interfaces COM listadas dentro de este registro comparten la característica de que pueden ser elevadas de manera automática, sin el uso del prompt UAC, de acuerdo con las especificaciones de Microsoft.

La interfaz COM en cuestión posee un método que implementa la llamada a ShellExec. Dicha llamada tiene la capacidad de crear un nuevo proceso con los argumentos provistos. En este caso se crea una nueva instancia de BlackCat pero esta nueva instancia contiene el token de acceso con privilegios elevados.

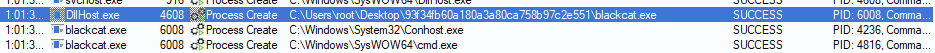

Al finalizar la ejecución del proceso padre, procede a crear un nuevo proceso con privilegios de administrador para poder cifrar los archivos sin restricción:

Se procede a realizar una inspección en el proceso con PID 6008, donde se puede observar que este cuenta con los permisos de administrador. En esta parte se destaca el permiso de SeDebugPrivilege, el cual es un privilegio que permite al usuario poder debuggear procesos pertenecientes a otros usuarios, incluso con privilegios de SYSTEM, lo cual permite entre otras acciones maliciosas, poder inyectarse a diferentes procesos.

Configuración del Sistema

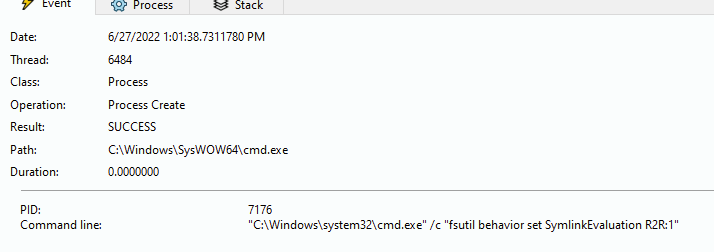

El Ransomware se encarga de realizar modificaciones en la configuración del sistema al que se está atacando.

Para comenzar utiliza el comando “fsutil behavior set SymlinkEvaluation R2R:1”, el cual provoca una alteración en la resolución de links simbólicos del sistema. El comportamiento que provoca esta modificación es habilitar la resolución de links hacia archivos remotos, y con esto lograr un mayor alcance de cifrado de archivos.

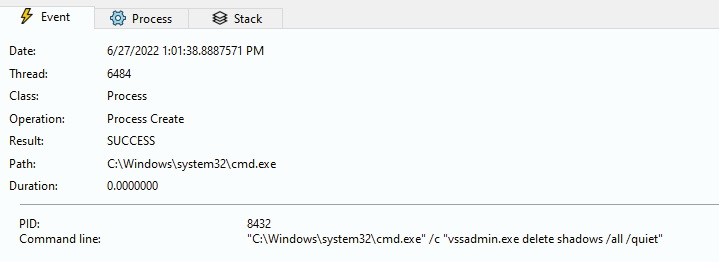

Prosigue la eliminación de los volúmenes shadows del sistema, ejecutando el comando “vssadmin”, lo cual quiere decir que no se va a estar realizando un respaldo de los datos del sistema.

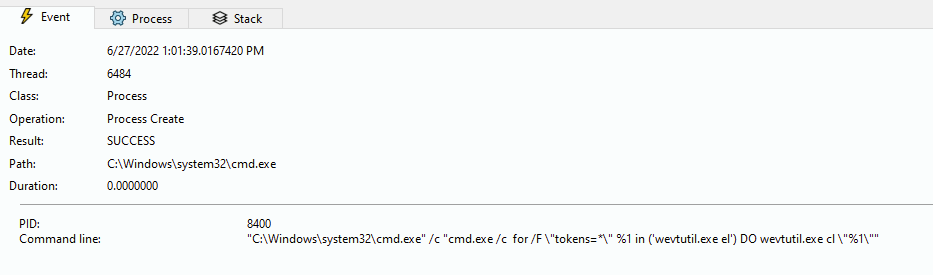

Por último, procede a eliminar los eventos del sistema para evitar dejar rastros mediante el uso de un comando wevtutil.exe:

Propagación en la red

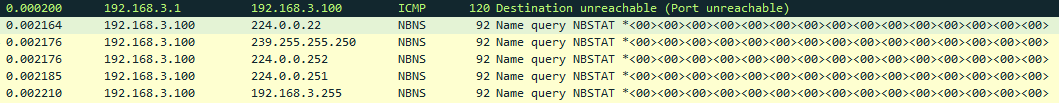

Se ha determinado que el malware hace consultas por medio de NetBIOS dentro de la red, para identificar otros posibles equipos a los cuales atacar. Lo hace por medio de consultas con el comando NBSTAT:

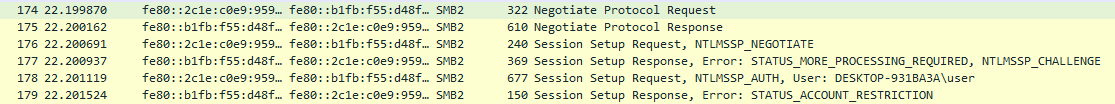

En caso de encontrar otros hosts dentro de la red, intenta realizar la propagación por medio del protocolo SMB utilizando las credenciales del usuario actual.

IOCs

TTP’s

- Cifrado de archivos

- UAC Bypass

- Enumeración de red por NetBIOS

- Propagación de red por SMB

- Eliminación de shadow copies

- Eliminación de registros

- Cambio del fondo de pantalla

MITRE ATT&CK

- T1486 – Información encriptada para impacto

- T1562 – Dañar defensas

- T1070 – Indicador de eliminación del anfitrión/host

- T1078 – Cuentas válidas

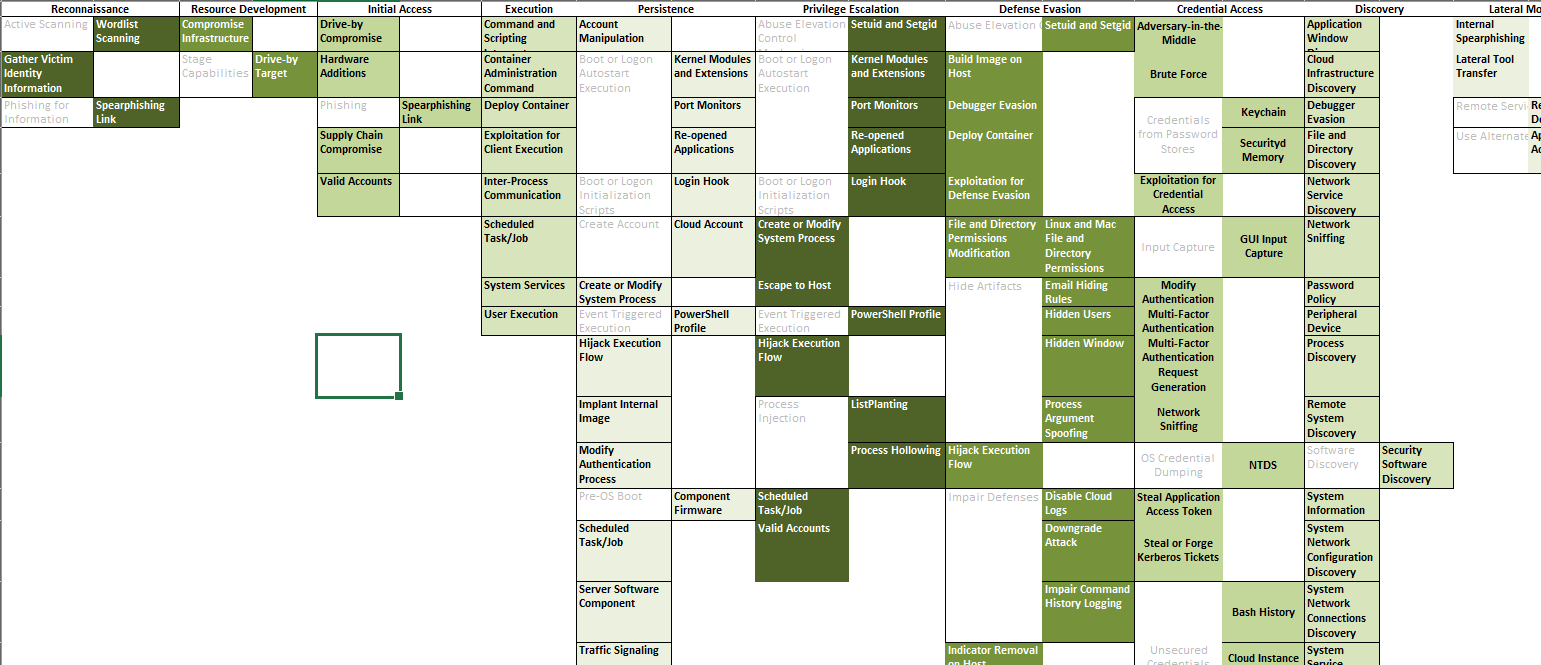

MITRE ATT&CK de los TTPs de Blackcat:

Arsenal

- Mimikatz

- Crackmapexec

- Psexec

- Cobalt Strike

Conclusiones

El grupo de Ransomware ALPHV-BLACKCAT no es nuevo en el ciberespacio, ha invertido tiempo y capital para posicionarse como uno de los principales actores de amenaza en 2022, al contar con especialistas de BlackMatter, quien en su momento fue DarkSide. Tenemos que poner especial atención en sus objetivos, así como en sus procesos de reclutamiento de asociados y posibles amenazas internas. Es importante tomar en cuenta las técnicas e indicadores de este reporte para la protección proactiva, y muy importante, la constante identificación de nuevos indicadores y actores en la región.

En Metabase Q, a través de nuestro servicio de Ocelot Threat Intelligence, monitoreamos este tipo de grupos en América Latina para ofrecer indicadores de ataque y compromiso a nuestros clientes que les permita tomar acciones preventivas. Ofrecemos contexto de estos adversarios para entender sus motivaciones, estrategias y técnicas que, eventualmente junto con nuestro servicio de Takedown, y apoyo de la policía local, borrarlos del ciberespacio. Finalmente, con nuestro servicio de APT Simulation, creamos este tipo de Ransomware en nuestro laboratorio y lo replicamos en la red de nuestros clientes de forma controlada, para fortalecer los controles de monitoreo, detección y respuesta en procesos, gente y tecnología.