Los grupos Neshta y Avaddon se unen para infectar a una compañía Mexicana

noviembre, 25, 2022

11 minutos de lectura

Por Miguel Gonzalez del equipo Ocelot de Metabase Q

El Ransomware como Servicio (RaaS, por sus siglas en inglés) está a la alza en todo el mundo y México se ha convertido en un objetivo. Unos pocos días después de que el grupo Avaddon anunció el ciberataque a la Lotería Nacional, Ocelot detectó una segunda variante del malware dirigido a otra compañía en el mismo país. En este blog, presentaremos el análisis de Avaddon, su conexión con Neshta y las Tácticas, Técnicas y Procedimientos (TTPs), así como los Indicadores de Compromiso (IOCs, por sus siglas en inglés) identificados con el propósito de ayudar a que las organizaciones tomen acciones preventivas.

Nueva infección a una compañía mexicana

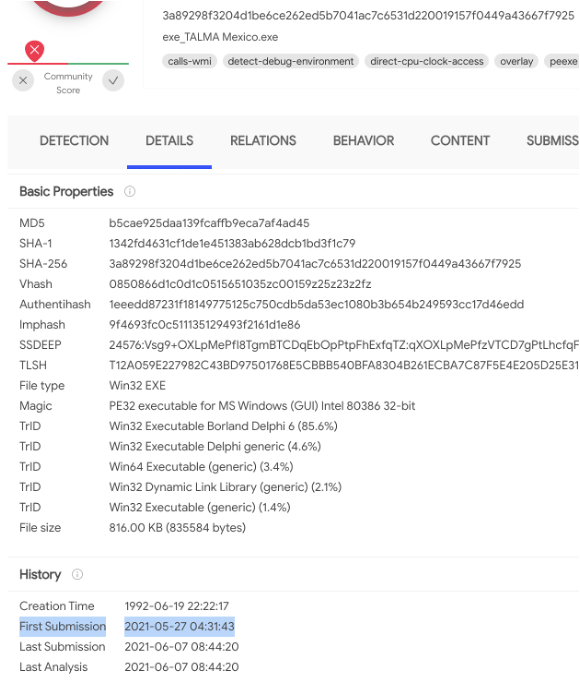

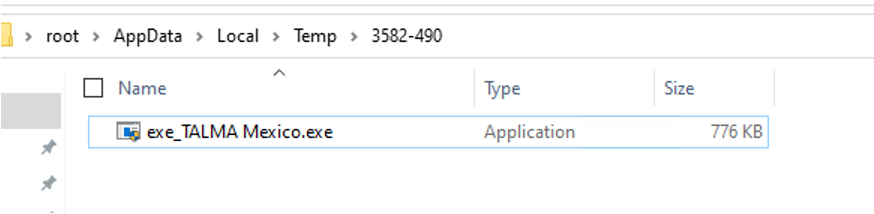

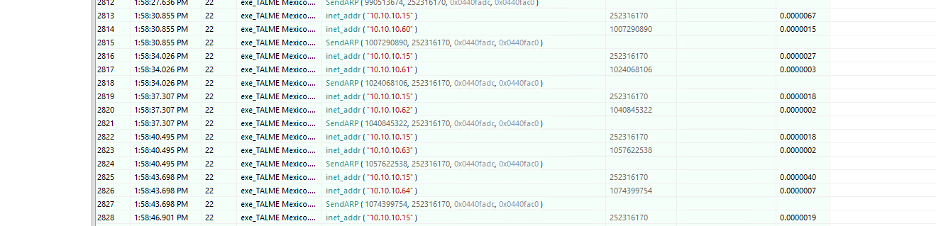

El 27 de mayo de 2021, Ocelot identificó un archivo ejecutable con el nombre exe_TALMA Mexico.exe (ver Figura 1) infectado con Neshta, un “file infector” presente desde 2003, el cual se adhiere a los ejecutables para evitar ser detectado. Neshta se usa comúnmente dentro de instaladores, persuadiendo a las víctimas para que lo descarguen de websites maliciosos o comprometidos; pero en este caso, se usó de forma distinta.

Colaboración entre Neshta & Avaddon

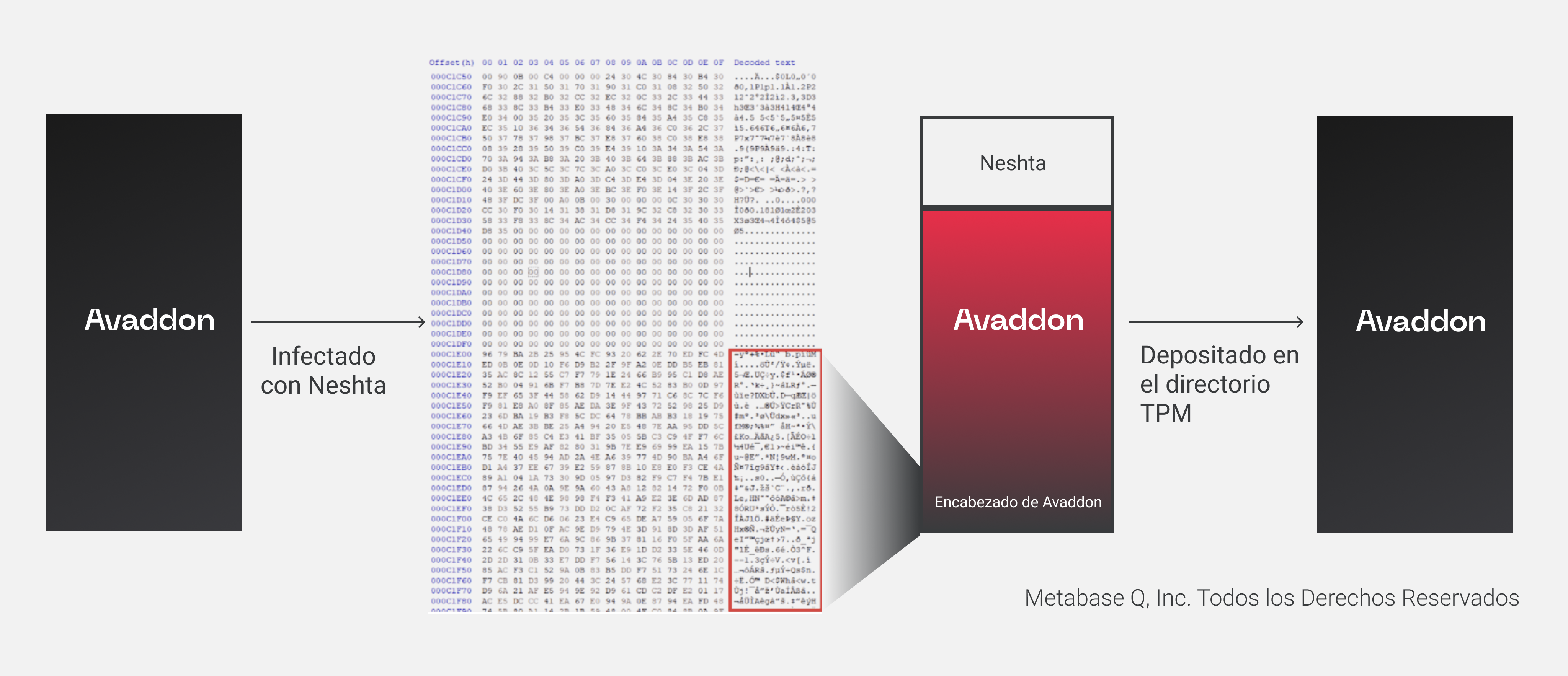

Usualmente, atacantes utilizan Neshta para infectar archivos benignos. Sin embargo, en la muestra identificada, infectaron una muestra del Ransomware Avaddon, lo cual ayuda a evitar su detección para luego cifrar los archivos de la víctima. Estos son los pasos:

- Neshta copia los primeros 41472 bytes del archivo original (Avaddon) a un buffer.

- Después reemplaza esos 41472 bytes del archivo con su propio contenido.

- Al final del archivo, la parte de Avaddon extraída en el paso 1 es copiada.

- Finalmente, cuando la víctima intenta abrir el archivo infectado, siempre ejecutará Neshta primero, el cual reconstruirá el ejecutable original de Avaddon y lo colocará en un directorio temporal (%Temp%\3582-490) para finalmente ejecutarlo.

En la Figura 2, podemos ver gráficamente la infección y el proceso de ejecución

El Ransomware Avaddon es reconstruido y ejecutado por Neshta. Esta acción no es una infección accidental, dado que atacantes deben controlar las acciones desarrolladas por Neshta para evitar disrupciones en las operaciones de Avaddon. Por ejemplo, ambos malwares pueden extraer información, pero únicamente uno debe realizar esta tarea. Para conseguir este nivel de interoperabilidad, el Ransomware Avaddon requiere el código fuente de Neshta.

Aunando a la evidencia de la potencial colaboración, el actor malicioso creador de Neshta es de origen Bielorruso. Interesantemente, Avaddon no infecta compañías de la Comunidad de Estados Independientes (CEI), que incluye a Bielorrusia.

Al depurar el proceso de Neshta, podemos obtener la muestra de Avaddon colocada en el directorio %Temp%\3582-490 (ver Figura 3).

Podemos observar que este ejecutable tiene un ícono pequeño indicando que se requiere de privilegios de administrador para ejecutar este binario.

Otras acciones realizadas por Neshta

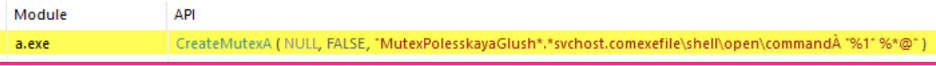

- Creación Mutex: Asegura que únicamente haya un proceso en ejecución:

- Descarga de archivos: Se copia a sí mismo en el directorio de Windows como svchost.com señalado por la variable de entorno %SystemRoot%: C:\Windows\svchost.com

- Persistencia: Llave de registro alterada: Cada que se ejecuta un programa automáticamente se ejecuta una copia de Neshta.

HKLM\SOFTWARE\Classes\exefile\shell\open\command

Value: %SystemRoot%\svchost.com %1 %*

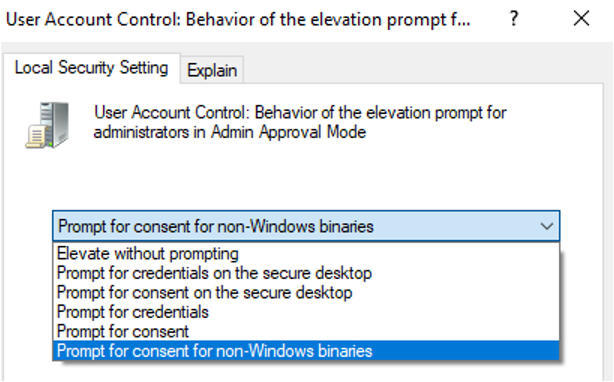

- Escalada de privilegios: Inhabilita el aviso de consentimiento UAC (User Account Control) para obtener procesos elevados sin el conocimiento de la víctima.

Value: 0

El valor 0 es equivalente a una configuración del UAC para elevar un proceso sin el aviso de UAC, como se muestra en la Figura 5

Conectando a Avaddon con la Organización TALMA

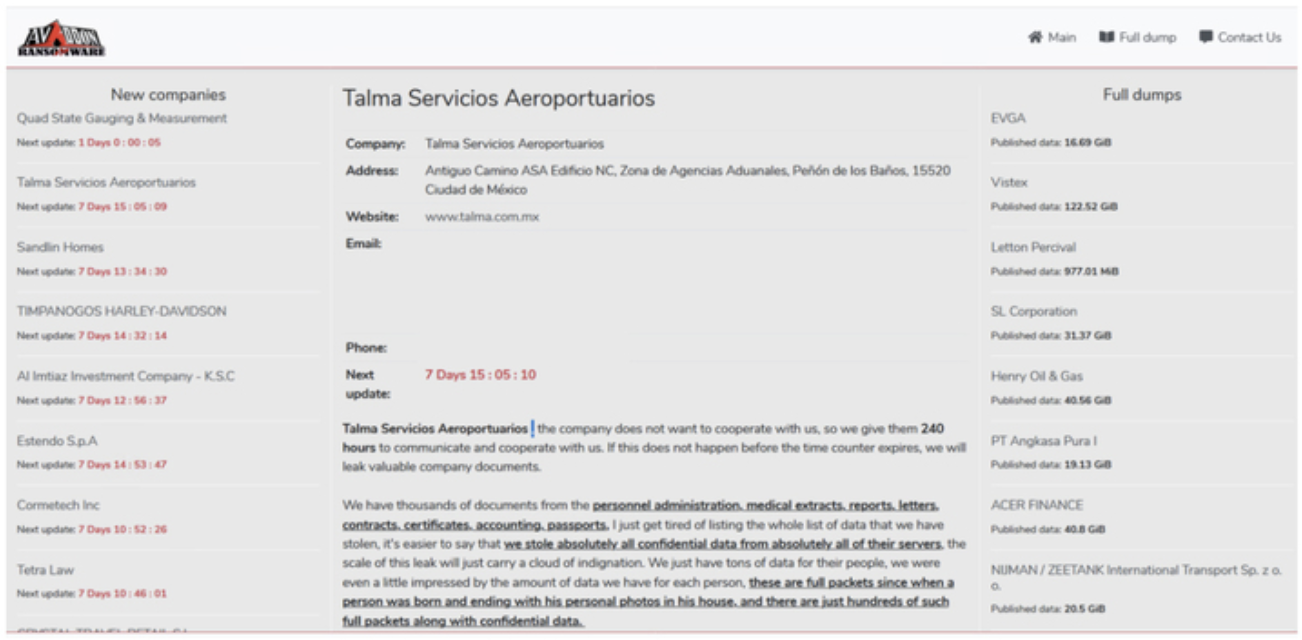

Tras nuestra investigación inicial, nos dimos cuenta de que se trataba de una muestra de Avaddon. Considerando que la muestra se subió a Virustotal desde México y que el nombre del binario “TALMA” estaba probablemente relacionado con una compañía mexicana (ver Figura 6), decidimos revisar al malware para confirmar la información. Justo unos días antes, la Lotería Nacional había sido atacada por este grupo malicioso.

Sin embargo, al ver el Foro de Avaddon donde reporta a sus victimas, TALMA no se encontraba listada. Concluimos en ese momento que probablemente sólo fue un intento de infección.

El 5 de junio, en medio de nuestro análisis, el grupo Avaddon agregó a la empresa TALMA a su lista de victimas, confirmando nuestras sospechas (ver Figura 7).

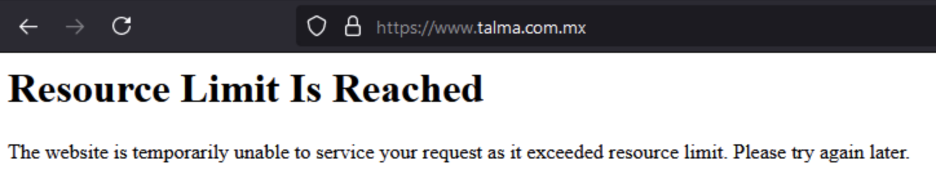

El 9 de junio, nos percatamos que el website de TALMA había caído debido a un ataque DoS, un comportamiento conocido de este grupo para reprimir a las compañías que no cooperan (ver Figura 8).

Debido a que la compañía se rehusó a pagar el ransomware y a cooperar con los atacantes, parte de la información recopilada de sus sistemas fue filtrada en el foro del grupo malicioso.

Análisis Técnico de Avaddon

Compilador: Visual Studio 2015

Arquitectura: x86

Persistencia

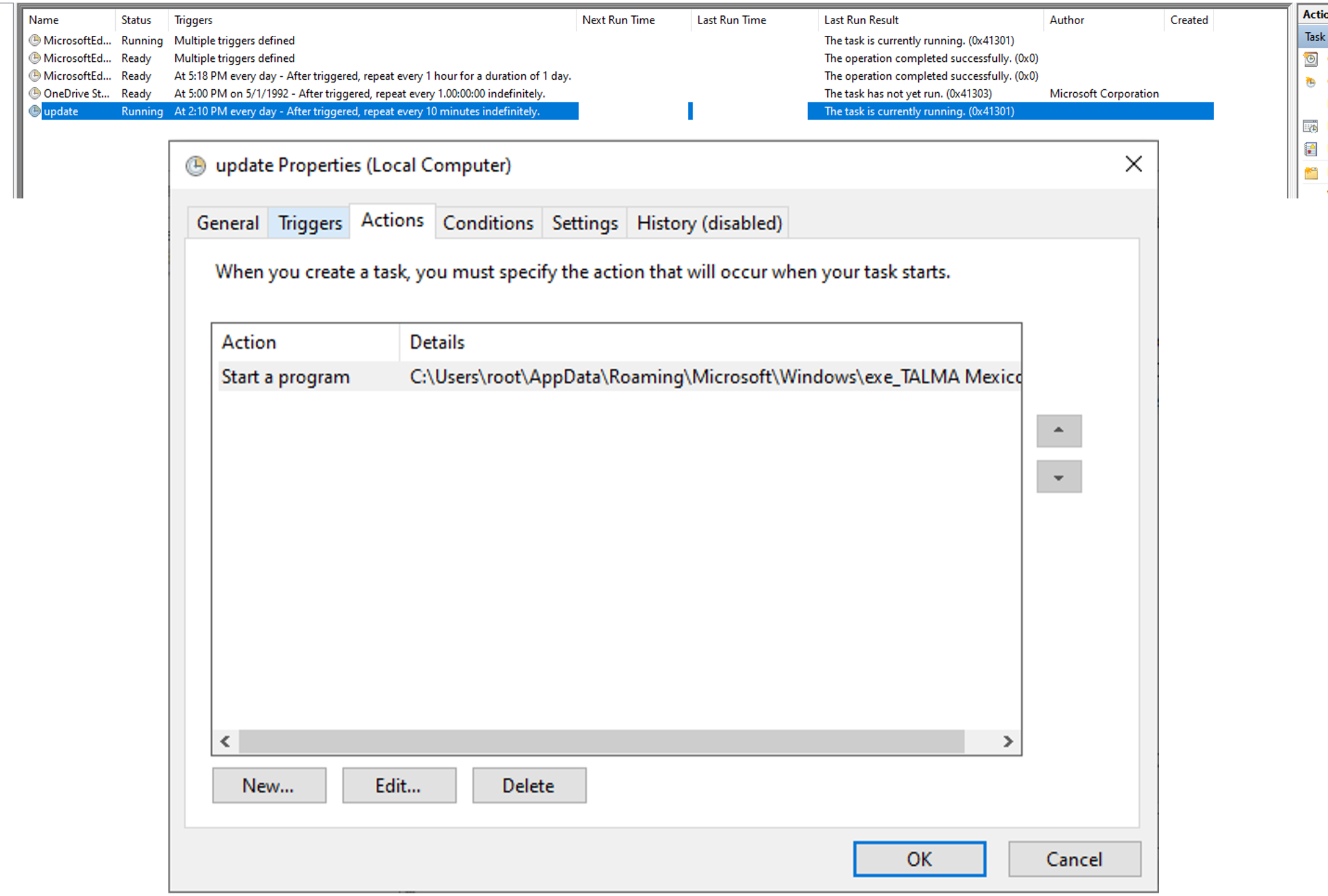

Avaddon utiliza el programador de Tareas de Windows a través de una interfaz COM para crear una tarea que ejecute el malware cada 10 minutos, el ejecutable es ubicado en el folder %APPDATA%/Roaming/Microsoft/Windows/ como se muestra en la Figura 9.

Eliminación del Respaldo

Avaddon intenta prevenir que el sistema se recupere con los respaldos o que trate de repararse automáticamente al ejecutar la siguiente lista de comandos:

wmic SHADOWCOPY DELETE /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

vssadmin Delete Shadows /All /Quiet

bcdedit /set {default} recoveryenabled No

bcdedit /set {default} bootstatuspolicy ignoreallfailures

Elevación de Privilegios

Avaddon siempre se ejecutará como un proceso privilegiado al usar un archivo manifiesto con la directriz del requireAdministrator como:

No obstante, el binario detecta si se trata de un proceso elevado o no. De igual forma, contiene un código para ejecutar un bypass de UAC, utilizando el componente COM CMSTPLUA. En versiones anteriores del sistema operativo, podía sortear el aviso UAC bajo ciertas condiciones, obteniendo así un proceso elevado sin el conocimiento de la victima. En versiones nuevas de Windows este bypass ya no funciona, dado que el aviso le aparece a al usuario final, solicitando su autorización.

Cifrado de Archivos

El binario utiliza el API Criptográfico de Windows para cifrar archivos.

Cada archivo es cifrado con una llave única AES, la cual será agregada al archivo, pero cifrada con una llave pública RSA que viene insertada en el binario. La llave AES es creada vía CryptGenKey(cryptProvider, AES_256, 1, buff) API, luego es exportada vía el formato CryptExportkey() in PLAINTEXTBLOB para finalmente cifrarla con CryptEncrypt(context, null, false, 0 m null, key, 0). La forma cifrada de la llave es agregada al archivo final una vez que el cifrado es completado.

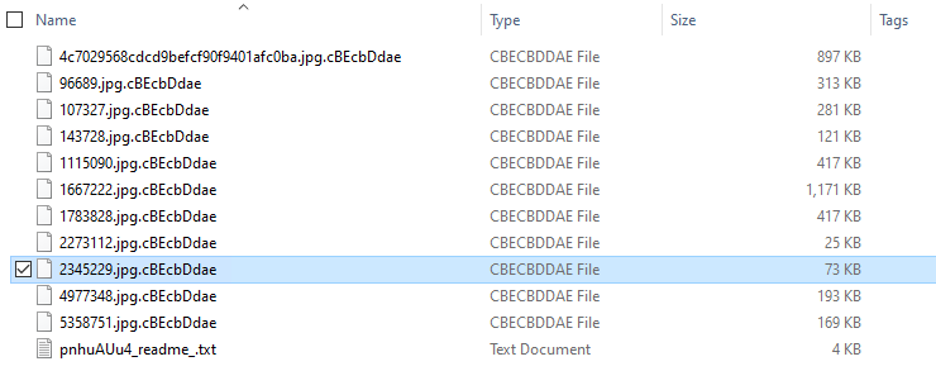

Cada archivo es renombrado con una extensión única para cada víctima (ver Figura 10).

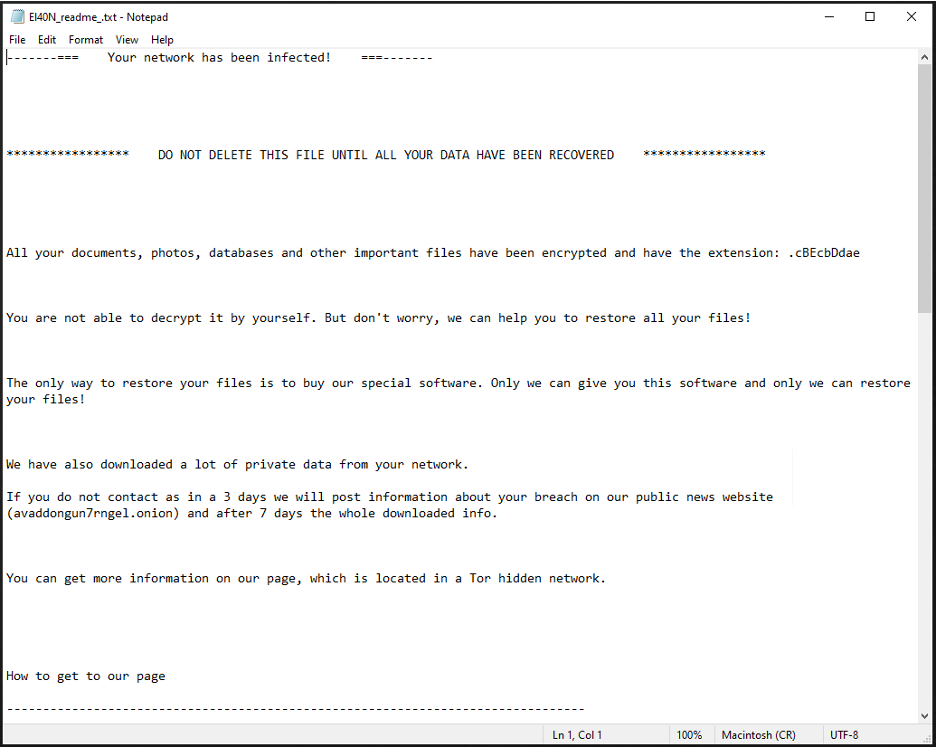

Nota de Rescate

Avaddon le deja a la persona usuaria una nota con las instrucciones sobre cómo recuperar los archivos cifrados, como se muestra en la Figura 11. Este nombre del archivo es generado de forma aleatoria en cada ejecución: <random_str>_readme_.txt.

Buscando más víctimas

Avaddon tratará de infectar a más maquinas en la red, realizando un escaneo para intentar encontrar recursos compartidos disponibles como se observa en la Figura 12.

Post-Infección

Según la nota de rescate, el malware cifra archivos y extrae la información de la víctima para forzarla a pagar el rescate. De otra forma, su información sería infiltrada en su foro Deep Web, como en el caso de TALMA.

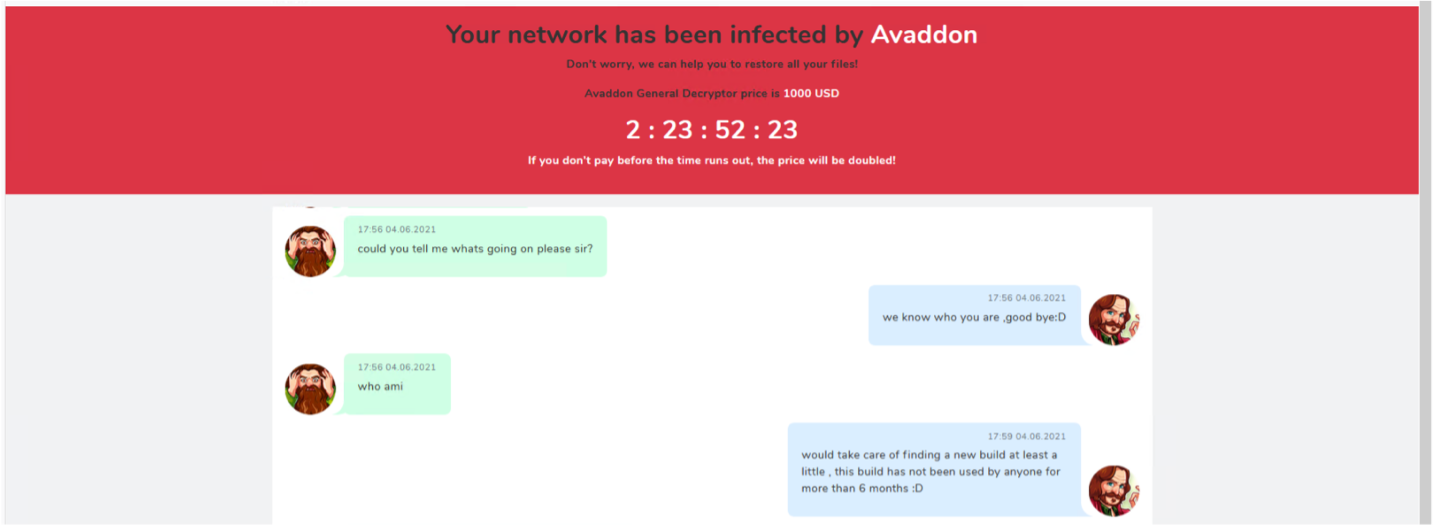

Interactuando con el equipo de soporte de Avaddon

Contactamos al servicio de soporte 24/7 de Avaddon para confirmar el entendimiento del proceso de la post-infección. Una vez infectado, la nota de rescate proporciona una llave única con un enlace para contactar al grupo malicioso. Adicionalmente, validan la identidad de la persona que habla con ellos. En nuestro caso, descubrieron que usábamos una versión 6 meses anterior de Avaddon para comunicarnos, por lo que mostraron su enojo como se muestra en la Figura 13.

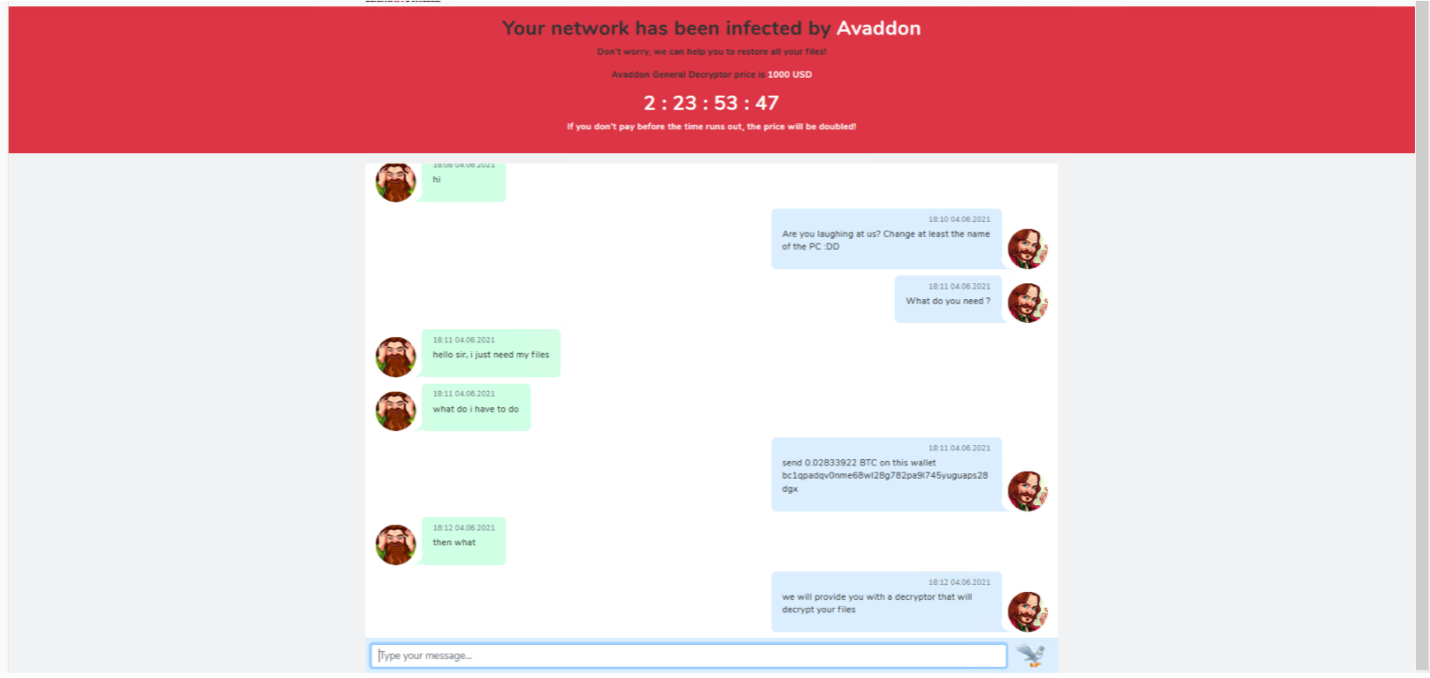

En nuestro segundo intento, utilizando la misma versión anterior, el comportamiento extraño fue detectado nuevamente por ellos. Aún así, esta vez nos proporcionaron una cartera btc válida para pagar el rescate bc1qpadqv0nme68wl28g782pa9l745yuguaps28dgx (ver Figura 14)

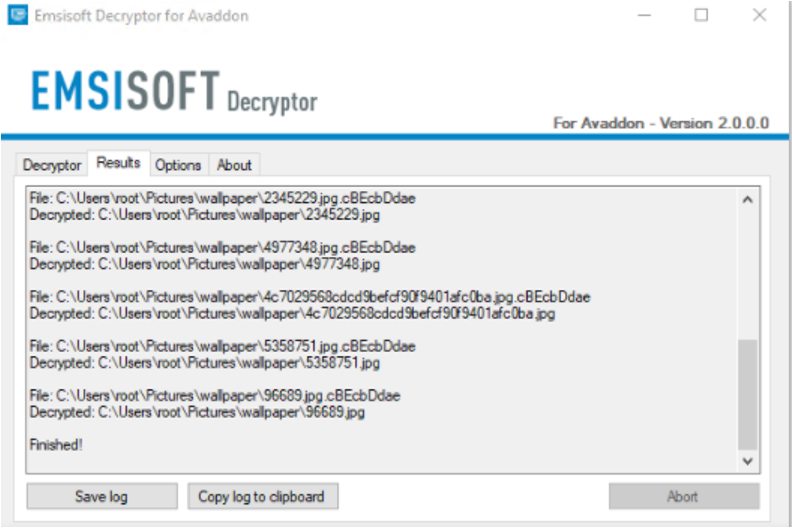

Descifrando los archivos públicos disponibles

El 11 de junio, los atacantes anunciaron que cesarían sus operaciones, y para demostrar su buena intención, liberaron un paquete con todas las llaves privadas RSA usadas en sus campañas a la compañia EMISOFT. Unas horas más tarde, esta empresa liberó una herramienta de descifrado (ver Figura 15), que permite a las víctimas recuperar los archivos infectados por Avadddon. Esta herramienta se puede descargar en:

https://www.emisoft.com/ransomware-decryption-tools/avaddon

Recomendaciones

El ransomware se ha convertido en el método más usado por atacantes a nivel mundial para obtener grandes cantidades de dinero en un periodo corto de tiempo. Los pagos de ransomware se han triplicado desde 2019 a la fecha.

En América Latina y México, los casos continúan creciendo. En noviembre de 2019, los sistemas de TI de PEMEX se vieron comprometidos por ransomware; según bleeping computer, los atacantes pidieron la suma de $4.9 millones de dólares. Solo durante 2021, hemos visto ya varios ataques a diversas instituciones mexicanas, incluidos bancos, con gigabytes de información infiltradas en el Deep Web, debido a una posible falta de pagos, tal y como mencionamos anteriormente, con la Lotería Nacional de México.

¿Por qué están creciendo exponencialmente los ataques de ransomware?

La facilidad de ejecutar ataques de ransomware a través de servicios conocidos como Ransomware como Servicio (RaaS, por sus siglas en inglés) reduce la complejidad. RaaS permite que personas no-técnicas contraten el servicio, empoderándolas a comprometer a compañías con el mínimo esfuerzo, compartiendo las ganancias con las personas creadoras del servicio.

¿Cómo podemos combatir esta amenza que llegó para quedarse?

Antes que nada, aceptando que más pronto que tarde su organización será infectada con ransomware a menos que proactivamente lleve a cabo estrategias de detección y erradicación. El paso inicial es robustecer a sus procesos, gente y tecnología, evaluando sus sistemas contra un ataque de ransomware. Metabase Q ofrece el servicio Ransomware-as-a-service (Raas) a traves de nuestra simulación de APTs. Replicando múltiples familias de ransomware como WannaCry, Ryuk, REvil, DarkSide, Avaddon, etc. en su red, se obtienen los siguientes beneficios:

A traves de la ingenieria inversa a los malwares de la actualidad, podemos reproducir el código malicioso exactamente como lo ejecutan atacantes reales. A diferencia del RaaS ejecutado por atacantes, Metabase Q tiene el control para ejecutar el ransomware sin los potenciales efectos secundarios o daños irreversibles, como la eliminación respaldos o la publicación de información sensible en el Deep Web. Al utilizar las TTPs (Tácticas, Técnicas y Procedimientos) e IOCs (Indicadores de Compromiso) usados por malware en el mundo real, podemos capacitar y robustecer a sus procesos, gente y tecnología.

Capacitamos a su equipo para detectar y combatir ransomware real en su organización sin tener que pagar millones de dólares por el rescate. Contáctenos en: contact@metabaseq.com

Apéndice

Avaddon TTPS

- Escaneo de la Red

- Encripta usando hilos

- Altamente ofuscados

- Encripta archivos con AES

- Protege las llaves de cifrado con RSA

- Infecta recursos de la red

- Elimina respaldos vía WMI

- Escalación de Privilegios

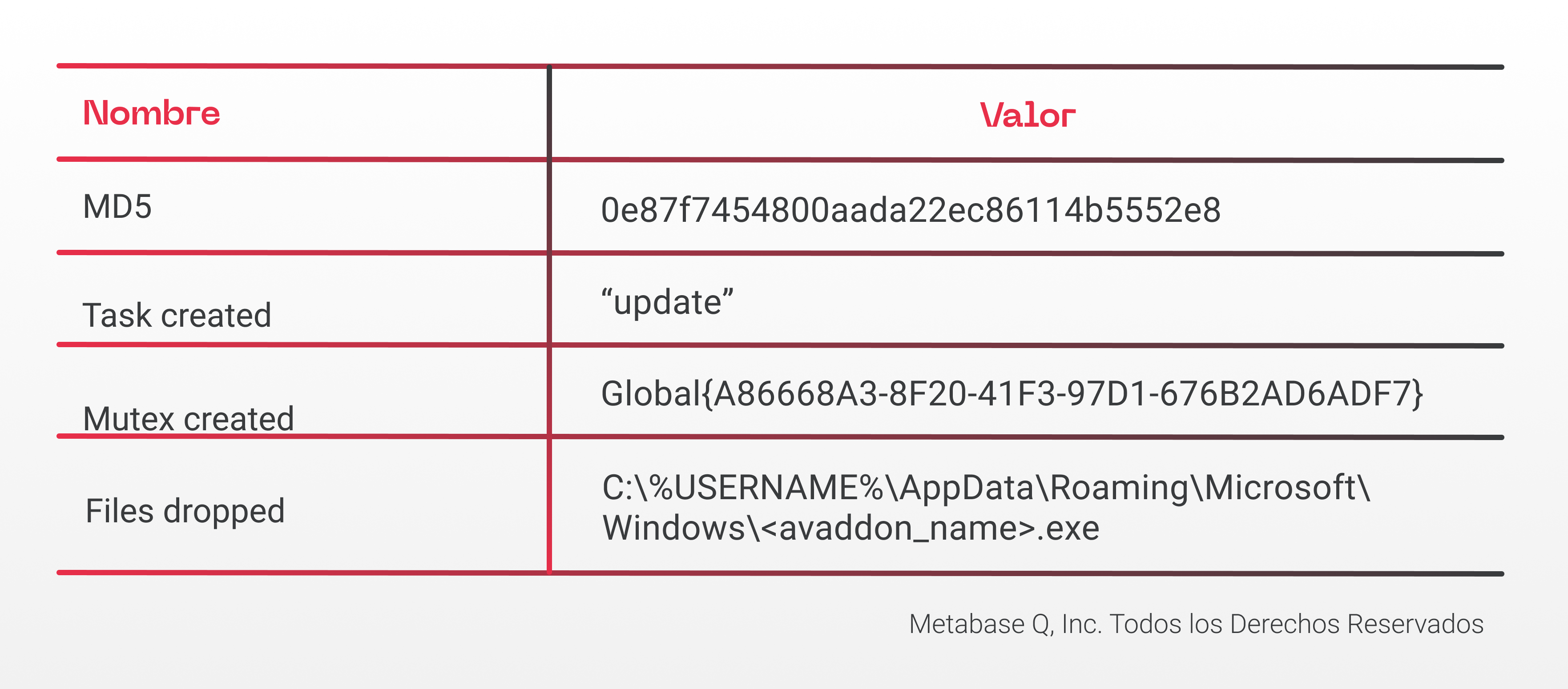

IOCs

Neshta TTPS

- Infecta archivos exe

- Drops in temp directory/Intrusión en el directorio temporal

- Persistencia a través de HKLM\SOFTWARE\Classes\exefile\shell\open\command

- Escalación de Privilegios

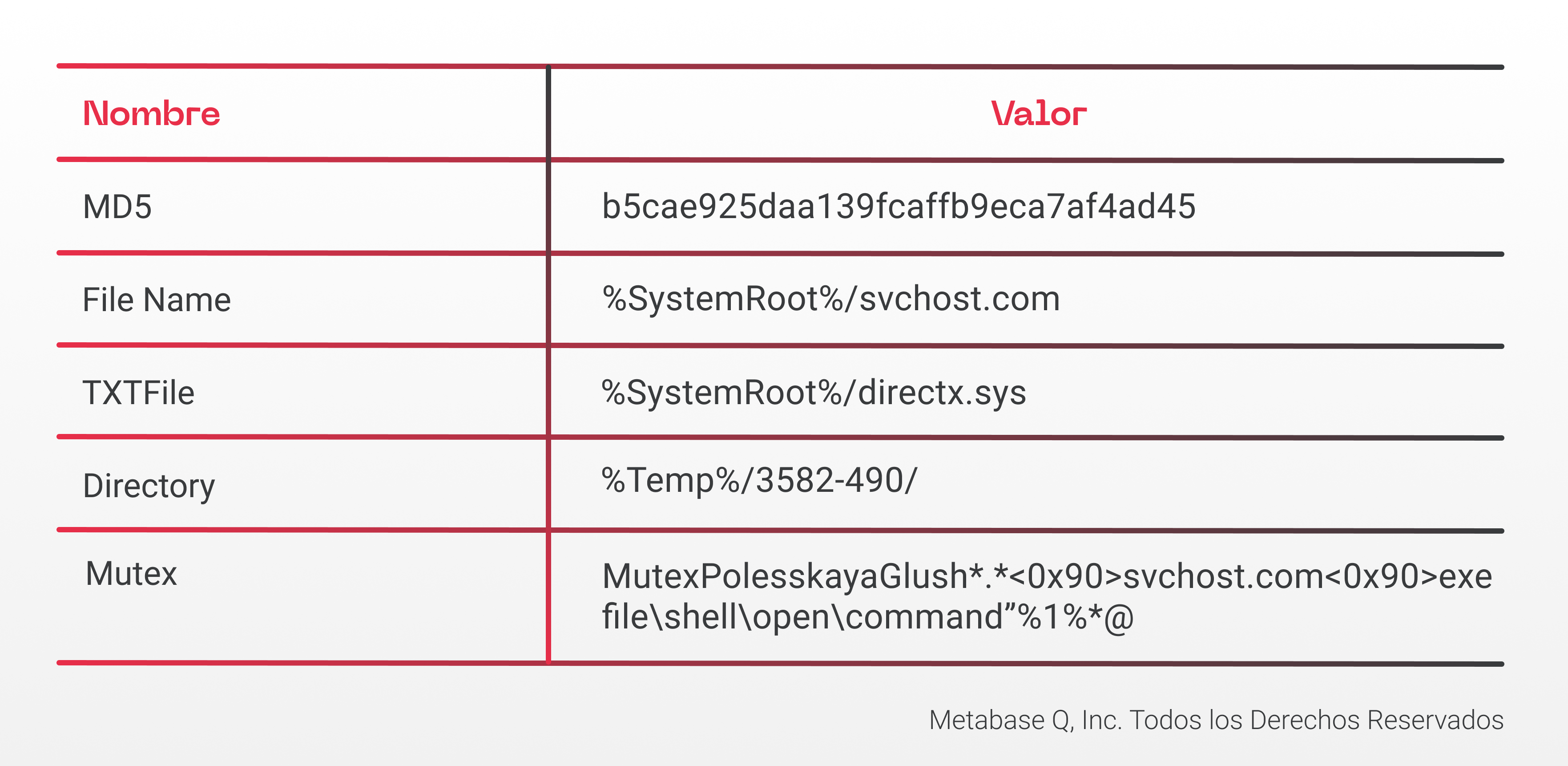

IOCs