¿Será el fin de Lockbit Ransomware Group?

febrero, 22, 2024

34 minutos de lectura

Contexto

El grupo de ransomware LockBit, con sede en los Países Bajos, se ha consolidado como uno de los principales actores en el panorama global de la ciberdelincuencia, afectando significativamente a empresas en México, América Latina, demostrando su amplia influencia y capacidad operativa. LockBit opera bajo el modelo de Ransomware-as-a-Service (RaaS), una estructura que se camufla como un programa de afiliados, permitiendo a ciberdelincuentes independientes acceder a sus herramientas y recursos para llevar a cabo ataques.

Los asociados que usan este RaaS han mostrado una notable adaptabilidad y evolución en sus tácticas, técnicas y procedimientos (TTPs). Recientemente, se ha centrado en la explotación de vulnerabilidades críticas como la CVE-2023-4966, conocida como Citrix Leed, afectando dispositivos Citrix NetScaler ADC y NetScaler Gateway. Esta estrategia ha permitido a los asociados de LockBit eludir sistemas de autenticación multifactor y tomar control de sesiones legítimas de usuario, elevando así la gravedad y el impacto de sus ataques.

A pesar de su alcance global, LockBit mantiene una política de no atacar a los países post soviéticos, incluyendo Armenia, Bielorrusia, Georgia, Kazajistán, Kirguistán, Letonia, Lituania, Moldavia, Rusia, Tayikistán, Turkmenistán, Uzbekistán, Ucrania y Estonia. Se presume que esta restricción se debe a los orígenes de sus desarrolladores y socios, que nacieron y crecieron en la Unión Soviética. Sin embargo, esta limitación geográfica no ha impedido que LockBit se convierta en una de las amenazas más destacadas y preocupantes en el ámbito de la ciberseguridad a nivel mundial.

Cronología

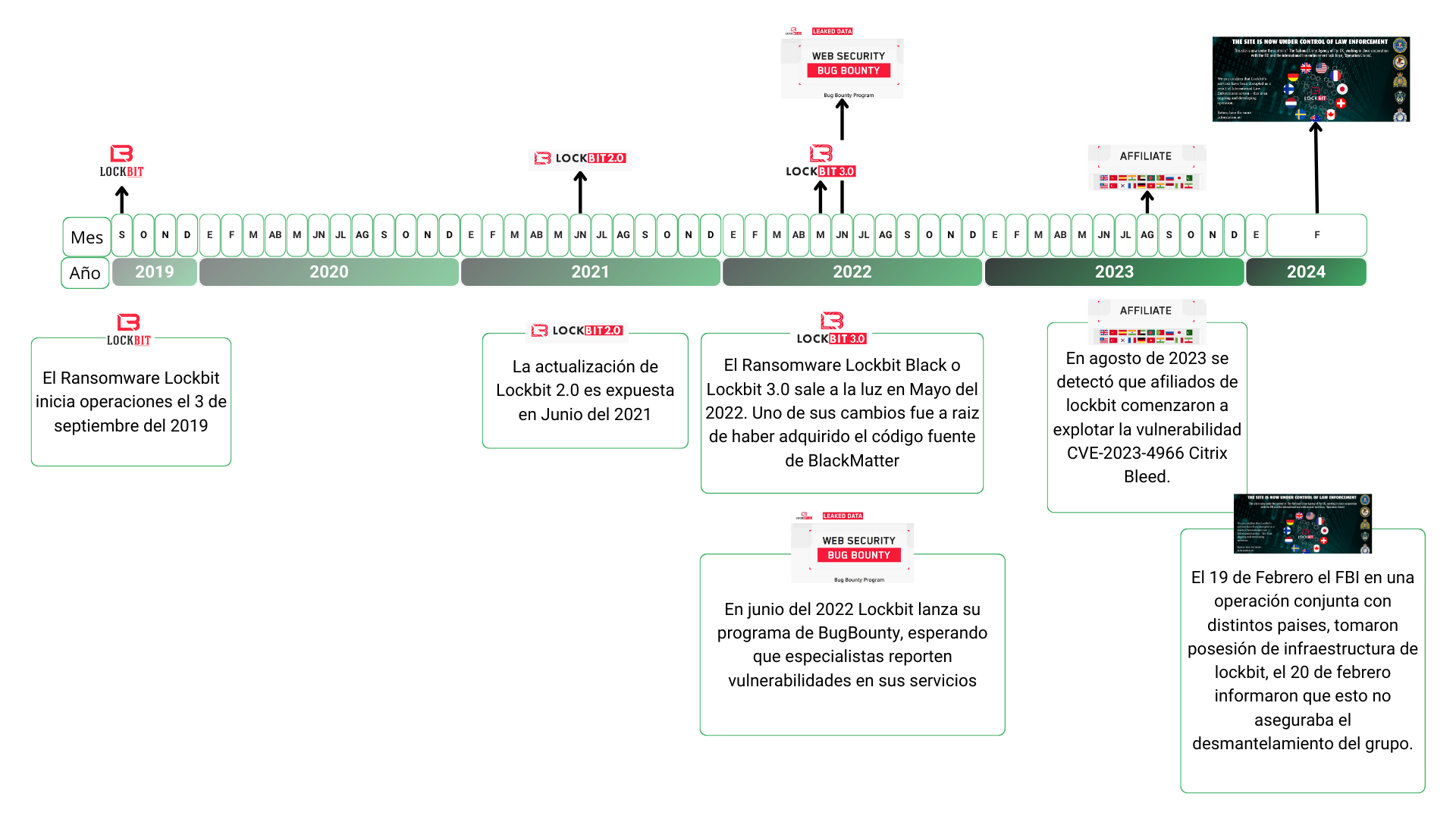

Lockbit ha sufrido tres grandes evoluciones a través del tiempo, cada una derivada de una o más necesidades, o bien para adaptarse al crecimiento de otros grupos de ransomware. Adicional a ello podemos ver la reciente operación del FBI para desmantelar a este grupo de ransomware (Véase Figura 1).

Figura 1: Cronología Lockbit

La evolución de Lockbit

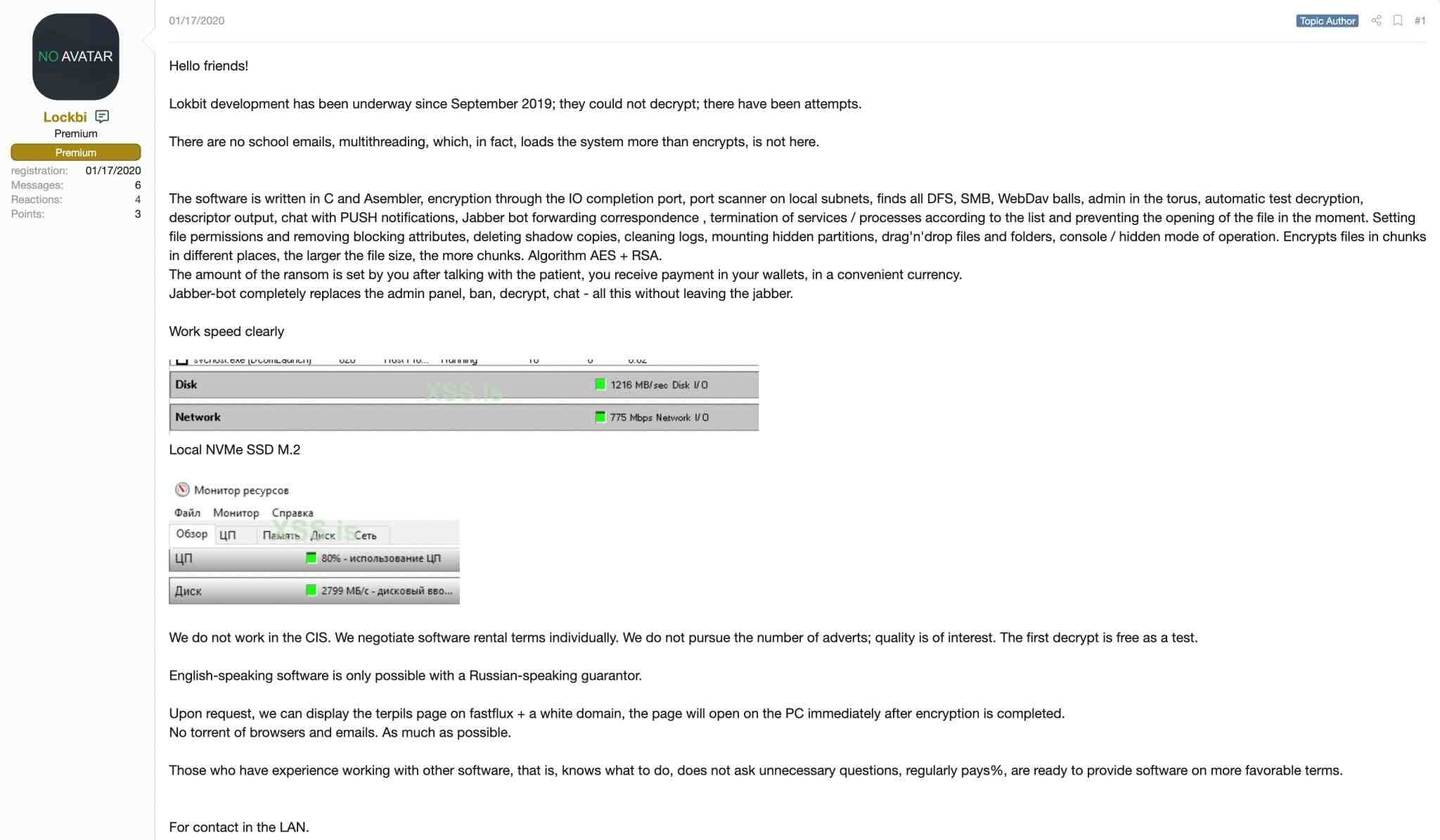

El grupo de ransomware, conocido como Lockbit, inició presuntamente sus operaciones el 3 de septiembre de 2021. Sin embargo, su presencia en el ciberespacio se remonta a periodos anteriores. Específicamente, desde enero de 2020, comenzaron a hacerse notar en un foro ruso, momento capturado y documentado en la Figura 2. Durante este tiempo inicial, se dedicaron a reclutar colaboradores y a efectuar pruebas de aseguramiento de calidad (QA, por sus siglas en inglés) de su software malicioso. No obstante, muchas de las webs utilizadas para estas actividades ya no están disponibles, han sido eliminadas o, en casos específicos, las cuentas y publicaciones asociadas a Lockbit fueron dadas de baja.

Este proceso de reclutamiento y desarrollo inicial es crucial para entender la evolución y expansión de Lockbit en el ámbito del cibercrimen. A continuación, se detalla la progresión de sus actividades y el impacto de sus operaciones en el ciberespacio (Véase Figura 2).

Figura 2: Publicación Lockbit

En esta publicación, comentan acerca del esquema en el que estarían trabajando, así como el tipo de ayuda que en su momento necesitaban.

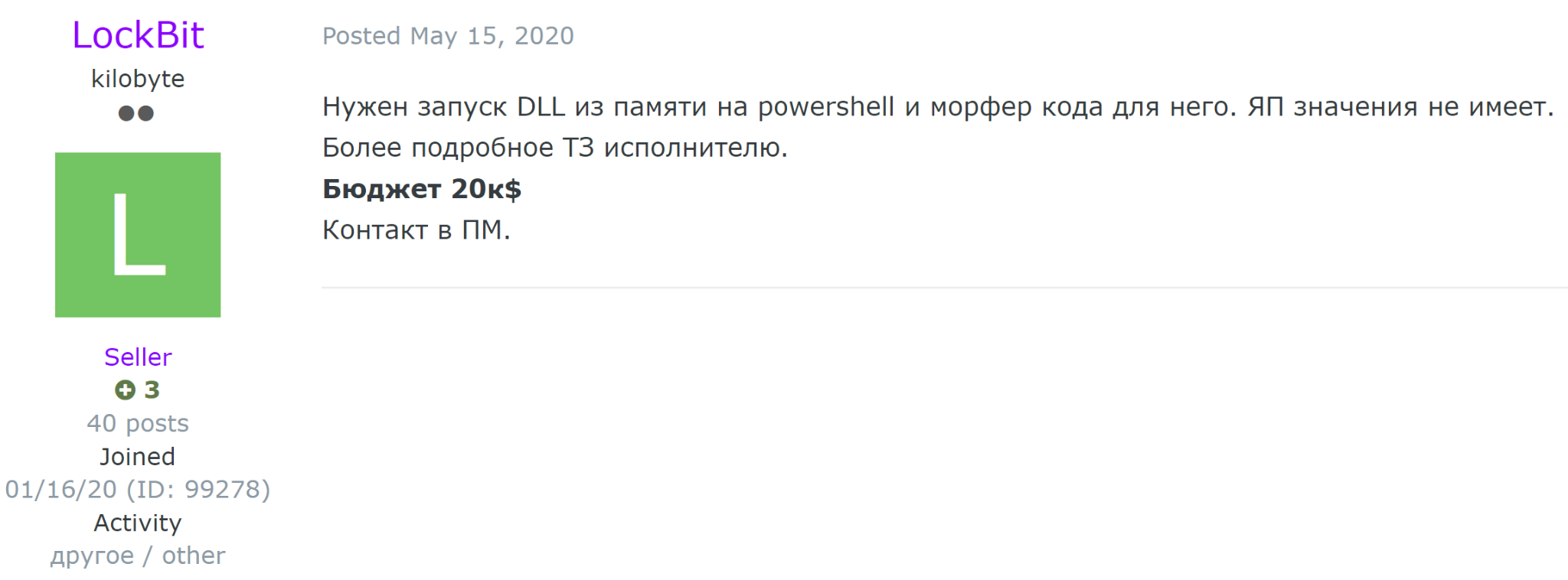

Para mayo del 2020 publicaban algunas ofertas laborales buscando profesionales que estuvieran interesados en trabajar con ellos.

Figura 3: Publicación Lockbit

«Debe ejecutar una DLL desde la memoria en powershell y un código morpher para ello. JP no importa. Términos de referencia más detallados para el artista intérprete o ejecutante.

Presupuesto 20k$

Contacto en MP.»

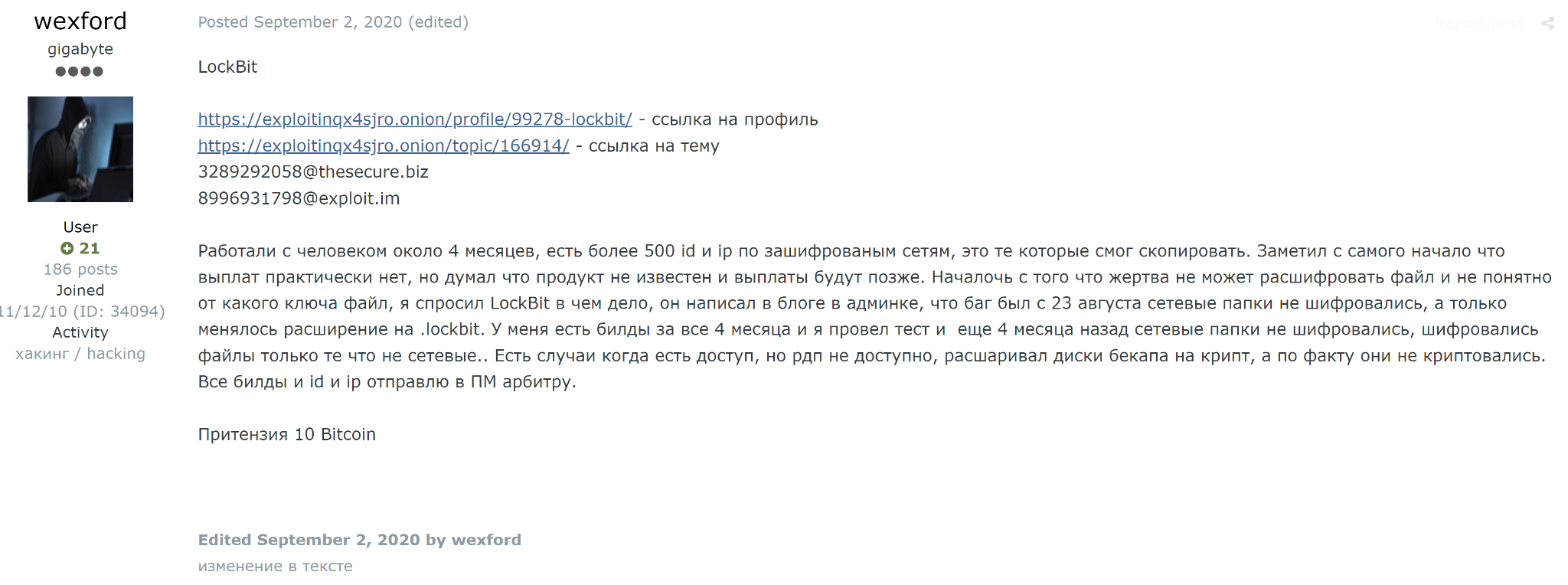

Para el 2 de septiembre del 2020 ya tenían reclamos por parte de otros actores en foros rusos debido a la falta de capacidad de su ransomware:

Figura 4: Publicación Wexford

«Lockbit

Trabajamos con una persona como 4 meses, hay mas de 500 id e ip en redes cifradas, estas son las que pude copiar. Me di cuenta desde el principio que prácticamente no había pagos, pero pensé que el producto no se conocía y los pagos serían más tarde. Comenzó con el hecho de que la víctima no podía descifrar el archivo y no estaba claro de qué clave era el archivo, le pregunté a LockBit qué pasaba, escribió en un blog en el panel de administración que el error era del 23 de agosto. las carpetas de red no se cifraron, pero solo la extensión cambió a .Lockbit. Tengo compilaciones para los 4 meses y realicé una prueba y hace 4 meses las carpetas de red no estaban cifradas, solo los archivos que no estaban cifrados en la red estaban cifrados. De hecho, no estaban cifrados. Todas las compilaciones, id e ip se enviarán al árbitro PM.

Reclama 10 Bitcoin»

Fueron desactivados de ciertos grupos rusos privados, de hecho tuvieron una participación fugaz de marzo a mayo del 2021.

Figura 5: Perfil LockBitSupp

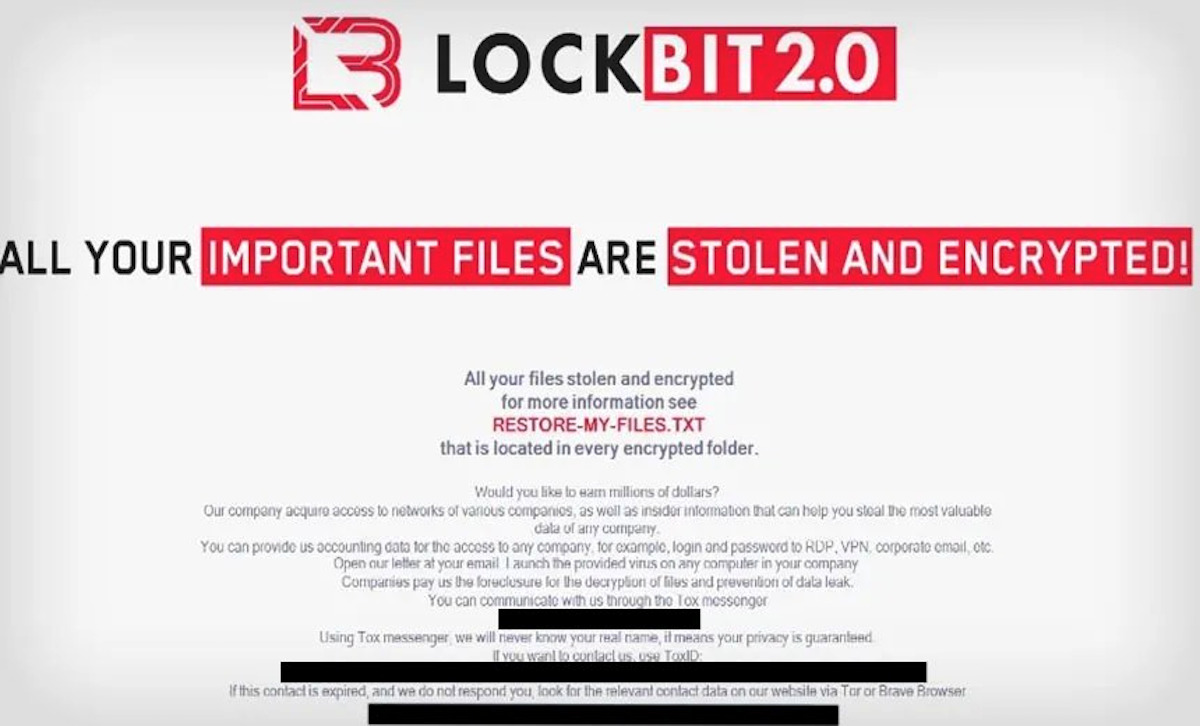

En junio del 2021 salió a la luz Lockbit 2.0:

Figura 6: LockBit 2.0

Para esta versión se agregaron características notables como el desarrollo con la API de Active Directory de Windows para realizar el cifrado completo del dominio de manera automatizada sin intervención del atacante.

Otra de las características notables, fue la inclusión de las bombas impresoras, que mandan una nota de rescate de manera consecutiva a las colas de impresión.

LockBit 2.0 fue responsable de varios ataques de alto perfil en 2021, incluidas víctimas como Accenture. La forma de operar incluye la autopropagación, eludir el control de cuentas de usuario, eliminación de snapshots en máquinas virtuales, la compatibilidad con ESXi y la impresión de notas de rescate a través de impresoras detectadas en la red de la víctima. Además, utilizan un enfoque de subprocesos múltiples en el cifrado y solo cifrar parcialmente los archivos, ya que solo afectan 4 KB de datos por archivo, siendo el proceso más rápido del mercado.

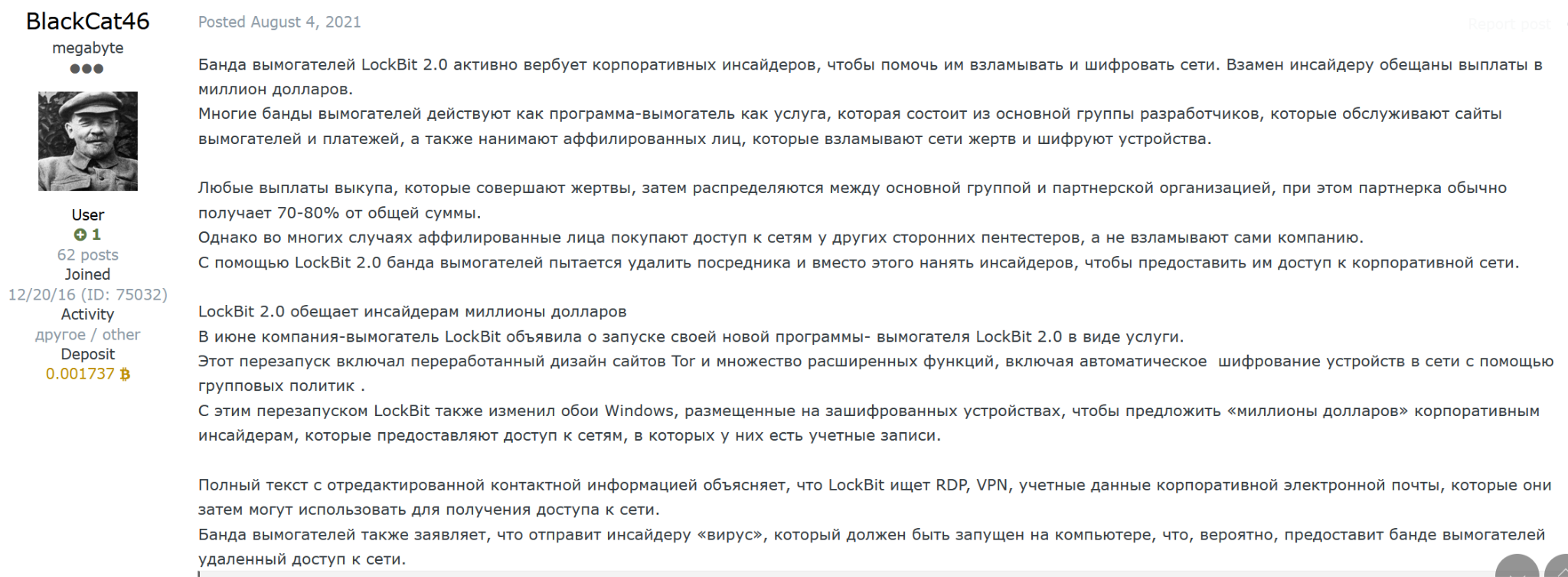

En agosto del 2021 Lockbit comenzó a realizar publicaciones en distintos foros rusos cerrados, su objetivo era reclutar personas internas corporativas para ayudarlos a piratear y cifrar redes y obtener información privilegiada.

Figura 7: Publicación LockBit 2.0

«Банда вымогателей LockBit 2.0 активно вербует корпоративных инсайдеров, чтобы помочь им взламывать и шифровать сети. Взамен инсайдеру обещаны выплаты в миллион долларов.

С помощью LockBit 2.0 банда вымогателей пытается удалить посредника и вместо этого нанять инсайдеров, чтобы предоставить им доступ к корпоративной сети.

La pandilla de ransomware LockBit 2.0 está reclutando activamente a personas internas corporativas para ayudarlos a piratear y cifrar redes. A cambio, a la información privilegiada se le prometió un pago de un millón de dólares.

Con LockBit 2.0, está tratando de eliminar al intermediario y contratar a personas internas en su lugar para darles acceso a la red corporativa»

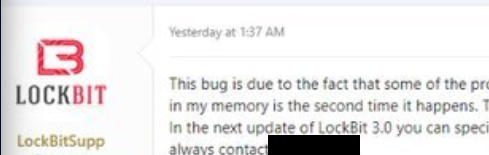

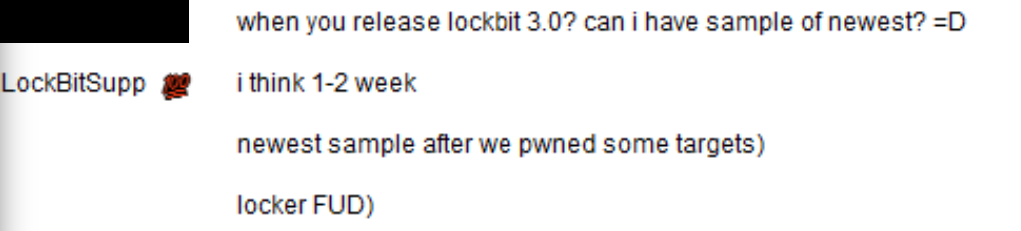

En marzo del 2022 ya se mencionaba el estar trabajando en LockBit 3.0:

Figura 8: Anuncios del próximo Lockbit 3.0

Figura 9: Anuncios del próximo Lockbit 3.0

Una consultora especializada llevó a cabo el análisis de los ransomwares más activos en aquel momento, así como sus comparativas. Lockbit resultó ser el más rápido para cifrar, con una velocidad de 5:50 minutos aun en su versión 2.0.

Figura 10: Tiempos de cifrado de los distintos ransomware 2022

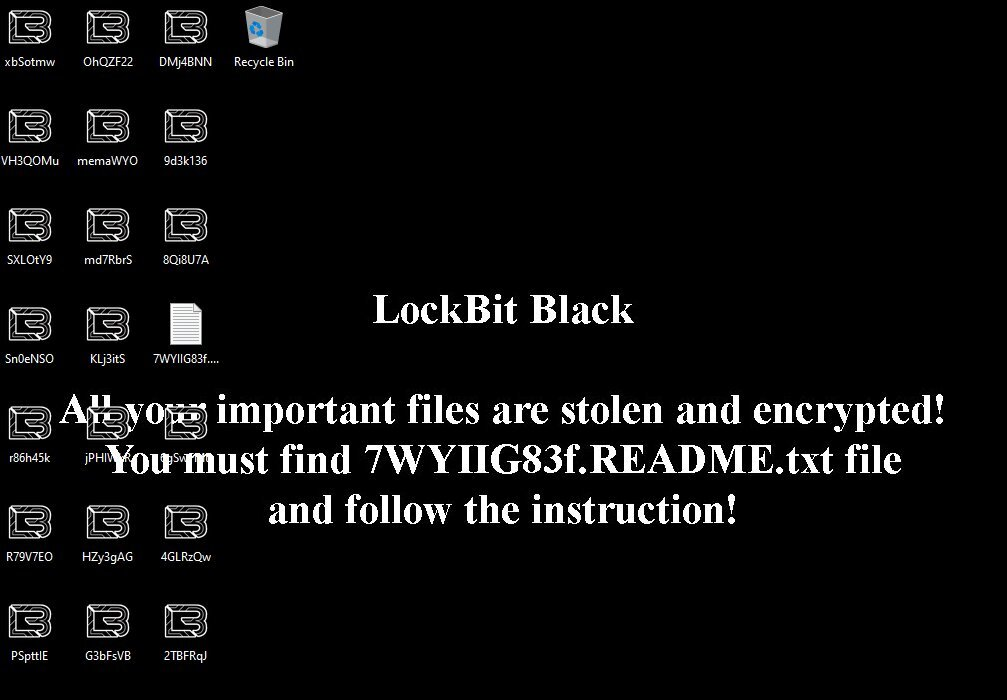

Finalmente, en mayo del 2022 liberaron LockBit Black o también conocido como Lockbit 3.0:

Figura 11: Lockbit Black

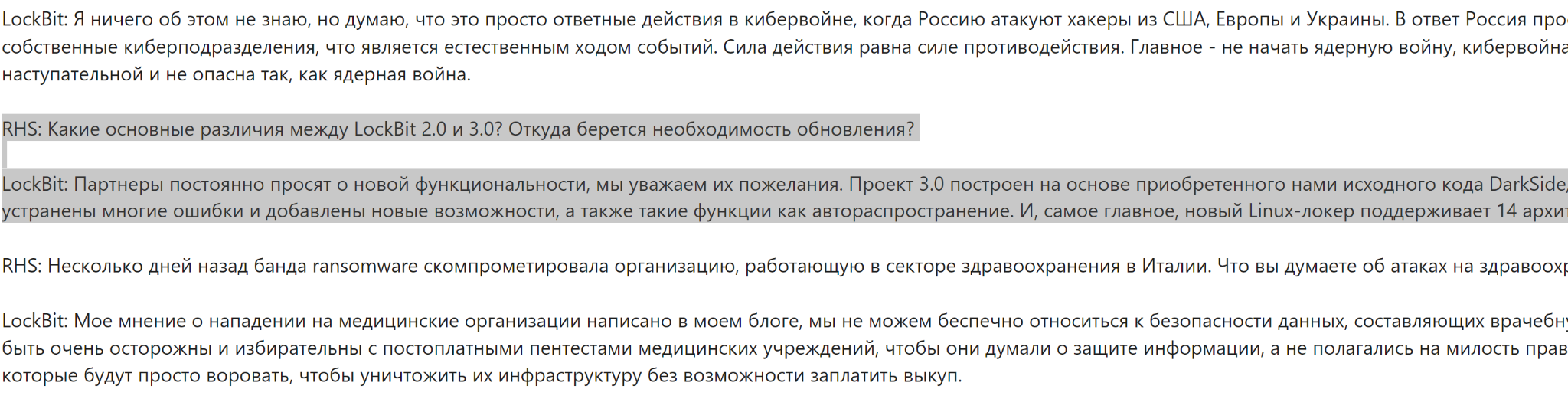

La característica más notable de esta versión es que el trabajo de desarrollo que tenían lo cambiaron, al adquirir el código fuente de BlackMatter (otro grupo de ransomware), a lo cual refactorizaron para mejorar su ransomware a partir de este código fuente, como ellos lo mencionan: “Blindado y a prueba de balas”. Esto se puede confirmar en una entrevista en julio del 2022, donde un moderador de Lockbit confirma como surgió Lockbit 3.0:

Figura 12: Entrevista a moderador de Lockbit

«RHS: ¿Cuáles son las principales diferencias entre LockBit 2.0 y 3.0? ¿De dónde viene la necesidad de una actualización?

LockBit: los socios solicitan constantemente nuevas funciones, respetamos sus deseos. El proyecto 3.0 se basa en el código fuente de DarkSide/BlackMatter que compramos, corrige muchos errores y agrega nuevas funciones, así como funciones como la autopropagación. Y, lo que es más importante, el nuevo casillero de Linux admite 14 arquitecturas de Linux.»

Como dato curioso, se puede agregar que había un rumor acerca de los algoritmos de cifrado únicos de LockBit, de los cuales, el codificador que los diseñó abandonó el proyecto y por ello se vieron obligados a comprar el código fuente de BlackMatter.

En junio del 2022, uno de los ataques de mayor impacto hecho a la empresa Entrust se hace pública, ver Apéndice B al final del blog.

En junio del 2022, añadieron un servicio de Bug Bounty y un esquema de recompensas para quienes quisieran ayudarlos a encontrar vulnerabilidades o posibles brechas en su ransomware y portales. Más tarde, este programa demostraría ser inefectivo, permitiendo al FBI y asociados comprometer la infraestructura del grupo.

Figura 13: Bug Bounty Program Lockbit

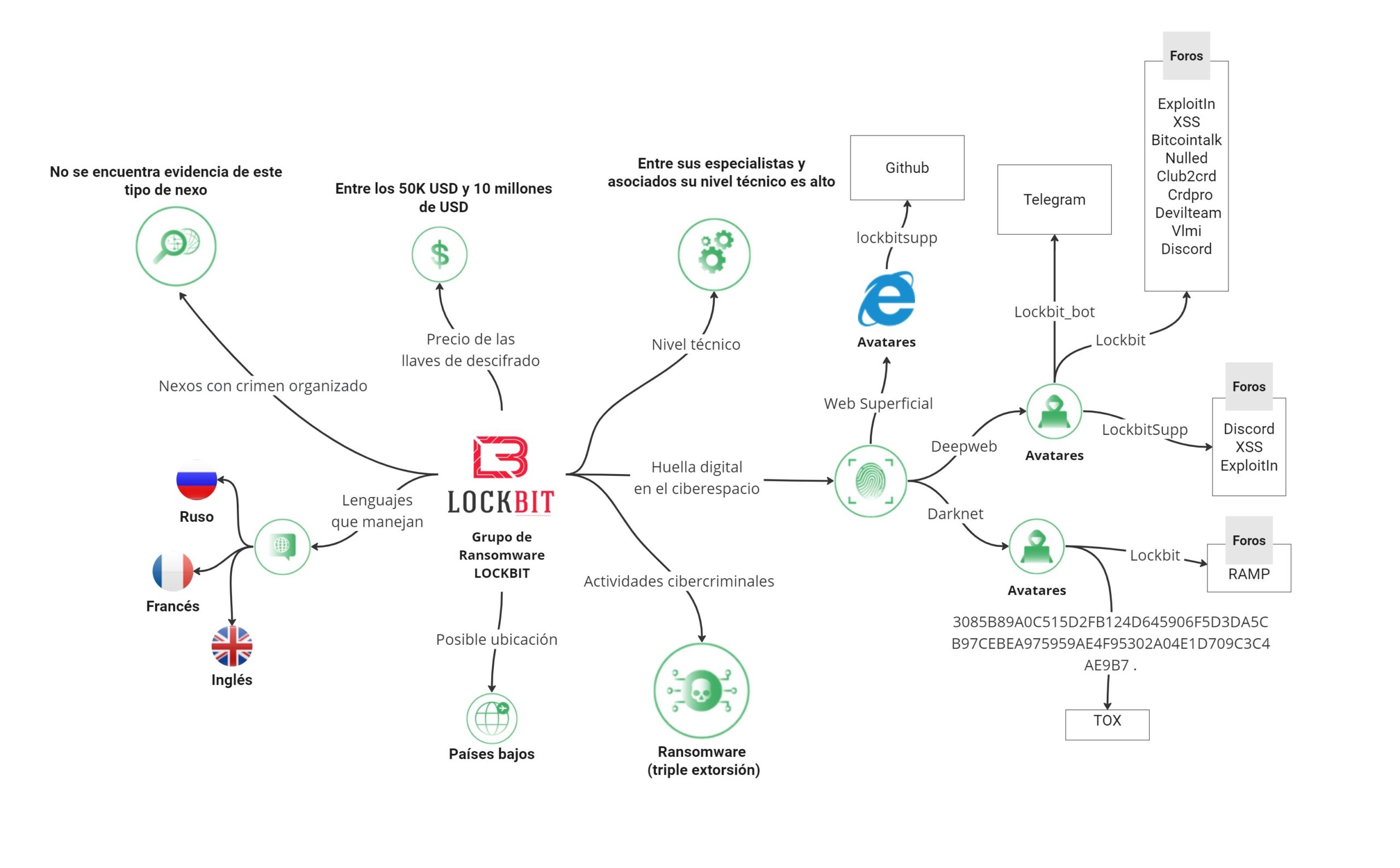

Perfilamiento de Lockbit

A continuación se presenta el perfilamiento de la información alrededor de Lockbit:

Figura 14: Perfilamiento de Lockbit

Lineamientos para los asociados de LockBit

LockBit es una organización de ransomware que opera bajo el modelo Ransomware-as-a-Service (RaaS). Lockbit enfatiza una supuesta transparencia para sus asociados, algunos de los lineamientos son los siguientes:

- Se espera que los asociados mantengan un uso activo del software.

- Está prohibido compartir el acceso al panel con terceros. Aunque hay cierta flexibilidad, esto puede llevar a infiltraciones policiales.

- Los asociados deben informar si colaboran con otros grupos de RaaS.

- Está prohibido cifrar archivos en infraestructuras críticas como centrales nucleares, térmicas e hidroeléctricas, así como en la industria del petróleo y gas.

- Se permite atacar a organizaciones sin fines de lucro e instituciones educativas privadas con ingresos.

- Está prohibido cifrar instituciones cuyo daño a archivos pueda causar muertes, como centros de cardiología y neurocirugía, y maternidades. Sin embargo, permiten el robo de datos sin cifrar de centros médicos.

- Alientan ataques a comisarías y organismos encargados de perseguir a los ciberdelincuentes.

- Permiten ataques a organizaciones gubernamentales con ingresos.

- Está prohibido atacar a países post soviéticos

Del lado de Lockbit ofrecen ciertas ventajas entre las que se encuentran:

- Priorizan la contratación de equipos con experiencia en pruebas de penetración (pentesters) y proveedores de acceso.

- Ofrecen un proceso transparente donde los afiliados controlan la comunicación con las víctimas, incluida la posibilidad de publicar datos robados en su blog si la víctima no paga.

- Incluyen un panel de administración en la red Tor, comunicación segura, descifrado automático de archivos y otras herramientas especializadas.

- Los afiliados reciben pagos en sus billeteras personales y negocian montos de rescate. Para montos grandes, se utilizan dos billeteras para prevenir estafas.

- Resaltan la importancia de la seguridad del descifrador y la protección contra ataques DDoS.

- Ofrecen recompensas por reportar vulnerabilidades en sus sistemas.

Procesos de selección de asociados:

Para el proceso de aplicación para ser asociado de Lockbit se tienen en cuenta muchos factores, como:

- La reputación en los foros

- La composición del equipo

- La evidencia de trabajo con otros programas de afiliados

- El saldo de su billetera

- La cantidad de pagos anteriores

Un requisito indispensable para entrar al programa de afiliados es depositar 1 BTC a Lockbit que será tomado en cuenta dentro del 20% del pago de los rescates.

Acerca de las motivaciones e Impacto en México y América Latina

Las motivaciones LockBit, como la mayoría de los grupos de ransomware, persigue principalmente objetivos económicos. Su estrategia consiste en cifrar datos de sus víctimas y exigir rescates monetarios a cambio de la devolución de la información y para prevenir la divulgación de datos confidenciales. Esta táctica de extorsión les permite generar ingresos sustanciales.

- Ganancias económicas: Operando bajo un modelo de Ransomware-como-Servicio (RaaS), LockBit colabora con asociados externos para expandir sus operaciones. Este modelo implica compartir herramientas y recursos del ransomware con otros actores criminales, quienes a su vez buscan beneficios económicos. Esta sinergia incrementa el alcance y las ganancias del grupo.

- Modelo de negocio RaaS: Operando bajo un modelo de Ransomware-como-Servicio (RaaS), LockBit colabora con asociados externos para expandir sus operaciones. Este modelo implica compartir herramientas y recursos del ransomware con otros actores criminales, quienes a su vez buscan beneficios económicos. Esta sinergia incrementa el alcance y las ganancias del grupo.

- Desafiar a las autoridades: Para algunos integrantes de LockBit, el desafío a las autoridades y la evasión de la ley constituyen una satisfacción secundaria. El grupo busca demostrar su capacidad para operar al margen de las acciones policiales y gubernamentales, lo que puede ser un factor motivacional adicional.

- Establecer reputación: Mantener una reputación sólida en el mundo del cibercrimen es otro objetivo clave para LockBit. Una imagen fuerte y respetada en este ámbito les permite atraer nuevos asociados, ampliar su base de clientes y, potencialmente, incrementar sus ingresos.

- Apoliticidad: Al igual que otros grupos de ransomware, LockBit es apolítico. Esto significa que no tienen intereses sociales o geográficos específicos en sus acciones, centrándose únicamente en los beneficios económicos.

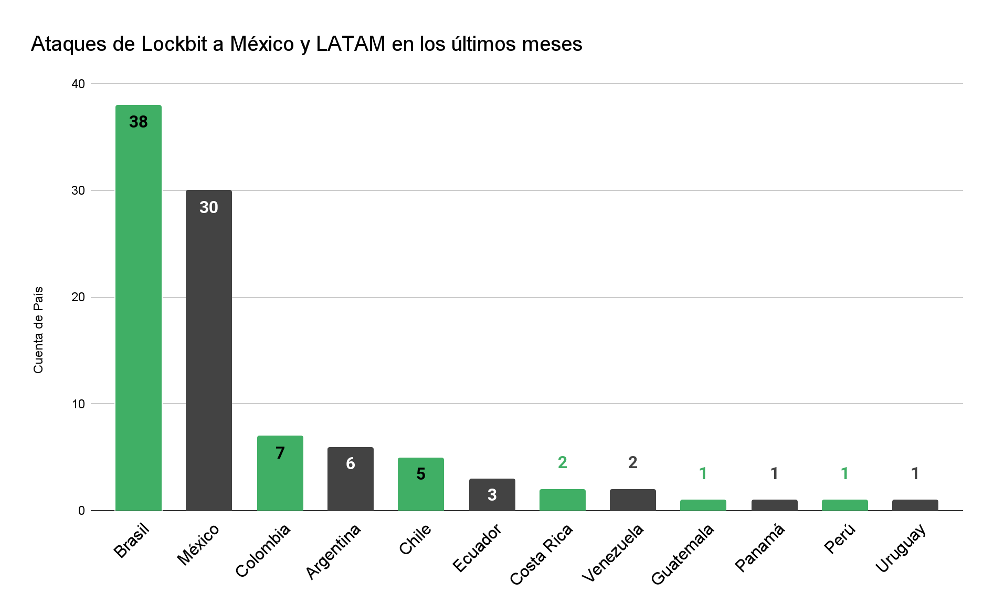

Impacto en México y América Latina: En 2023 se reporta un incremento del 300% en los ataques de ransomware en México. Presuntamente, LockBit y sus asociados han sido responsables de aproximadamente la mitad de estos ataques. Realizando la revisión de las últimas filtraciones en el happy blog de Lockbit se encuentra con un total de 97 empresas vulneradas, en donde la distribución es la siguiente:

Figura 15: Gráfico de los ataques de Lockbit en los últimos meses en LATAM.

Podemos darnos cuenta de que México está en el top 3 de los países con más empresas atacadas por Lockbit en los últimos meses de octubre a diciembre del 2023.

Estos datos reflejan las capacidades de LockBit y nos brindan información sobre su destacado papel como Ransomware-as-a-Service (RaaS). Es importante mencionar que no se están tomando en cuenta las empresas que pagaron el rescate antes de que cualquier tipo de información fuera expuesta. Basándonos en los datos proporcionados por el administrador del grupo malicioso, si el 70% de las víctimas paga los rescates, podríamos estimar que hay más de 300 empresas en México y LATAM víctimas de ataques de LockBit y sus asociados en los últimos meses.

Es importante destacar que estos grupos operan a menudo en un contexto internacional, aprovechando las vulnerabilidades en la ciberseguridad a nivel global y afectando a entidades tanto en América Latina como en otras regiones del mundo. Su capacidad para adaptarse a las medidas de seguridad y evolucionar en sus técnicas subraya la necesidad de una cooperación internacional y una estrategia de ciberseguridad robusta y continua.

Desmantelamiento de Lockbit

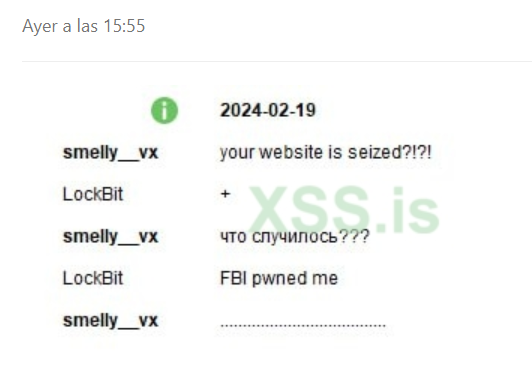

Ante el aviso de los banners del FBI en distintos espejos de Lockbit, se creó un hilo en un foro ruso XSS con el nombre OPERACIÓN CRONOS donde comenzaron las especulaciones por parte de miembros de distintos foros. Entre ellos hay algunos que presuntamente se lograron comunicar con la administración de Lockbit, a quienes preguntaron si su sitio había sido tomado por el FBI, volviendo a preguntar esta vez en ruso con el texto “¿qué ha pasado?”, a lo que la cuenta del presunto administrador de Lockbit respondió que habían sido hackeados por el FBI:

Figura 16: Presunta declaración mencionada por terceros.

«Smelly_vx tu website fue tomado?!?!

Lockbit +

Smelly_vx ¿qué ha pasado?

Lockbit El FBI me hackeo

Smelly_vx ……………………»

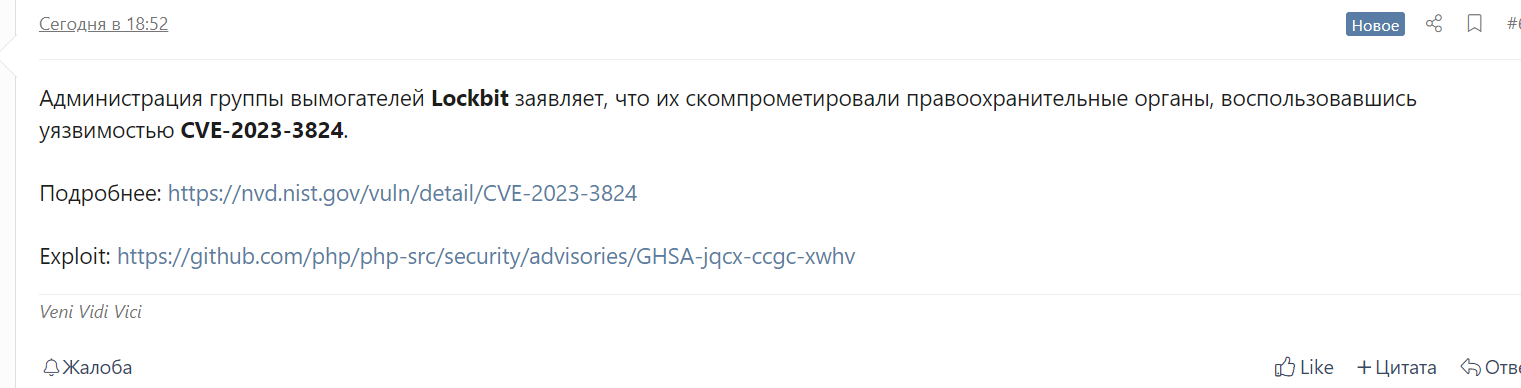

Se encontraron otras aportaciones relevantes como la siguiente:

Figura 17: Presunta declaración mencionada por terceros.

La administración del Grupo de Extorsión Lockbit declara que fueron comprometidos por las agencias de aplicación de la ley, aprovechando la vulnerabilidad de ejecución remota en PHP: CVE-2023-3824.

Leer más: https://nvd.nist.gov/vuln/detail/CVE-2023-3824

Exploit: https://github.com/php/php-src/security/advisories/GHSA-jqcx-ccgc-xwhv

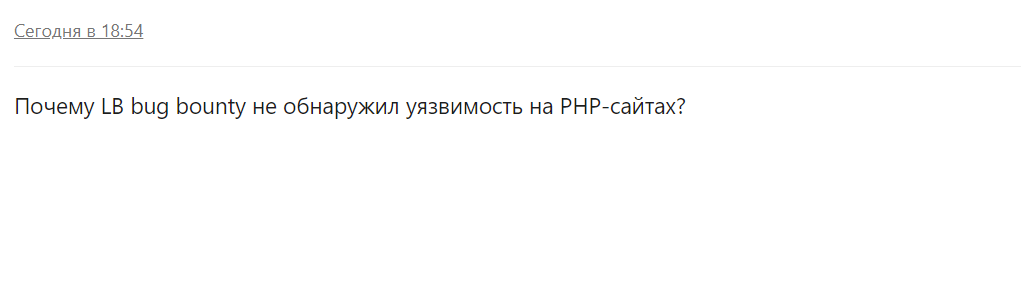

Así como también se hacen un planteamiento que podría contradecir lo anterior:

Figura 18: Comentario preguntando por el BugBounty de Lockbit.

¿Por qué LB bug bounty no encontró una vulnerabilidad en los sitios PHP?

Haciendo mención de un programa de BugBounty que Lockbit tenía para con su infraestructura, donde pagaba por aquellos hallazgos que pudiesen afectar la misma.

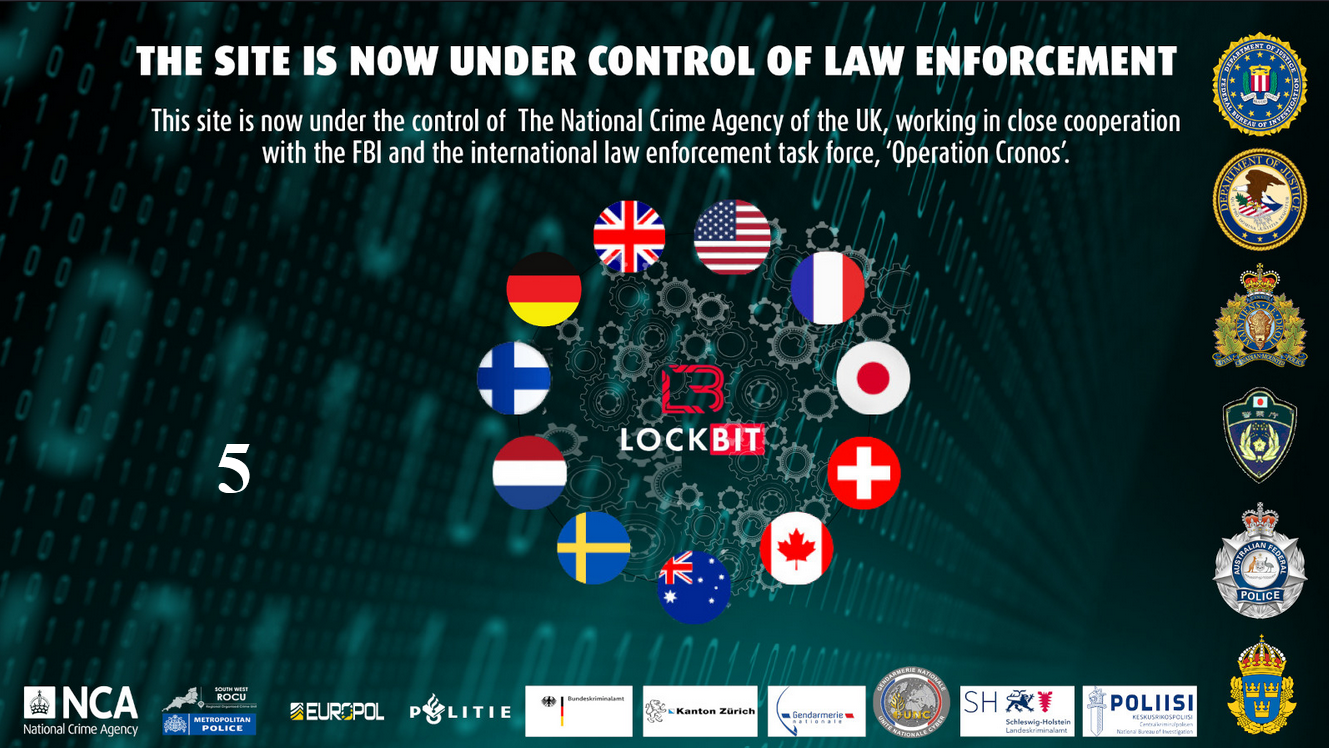

El 19 de febrero del 2024, se hizo público el presunto desmantelamiento del grupo gracias a un esfuerzo entre el FBI y otras entidades, más información aquí:

Se anexa el banner que contenía el sitio principal y espejos de Lockbit el 19 de febrero del 2024:

Figura 19: Sitio de Lockbit con banner.

En el banner se podía leer en la parte de en medio de la página:

«Podemos confirmar que los servicios de Lockbit se han visto interrumpidos como resultado de la acción de las autoridades internacionales: esta es una operación en curso y en desarrollo.»

Un día después, el 20 de febrero, dicho mensaje desaparece:

Figura 20: Sitio de Lockbit con banner.

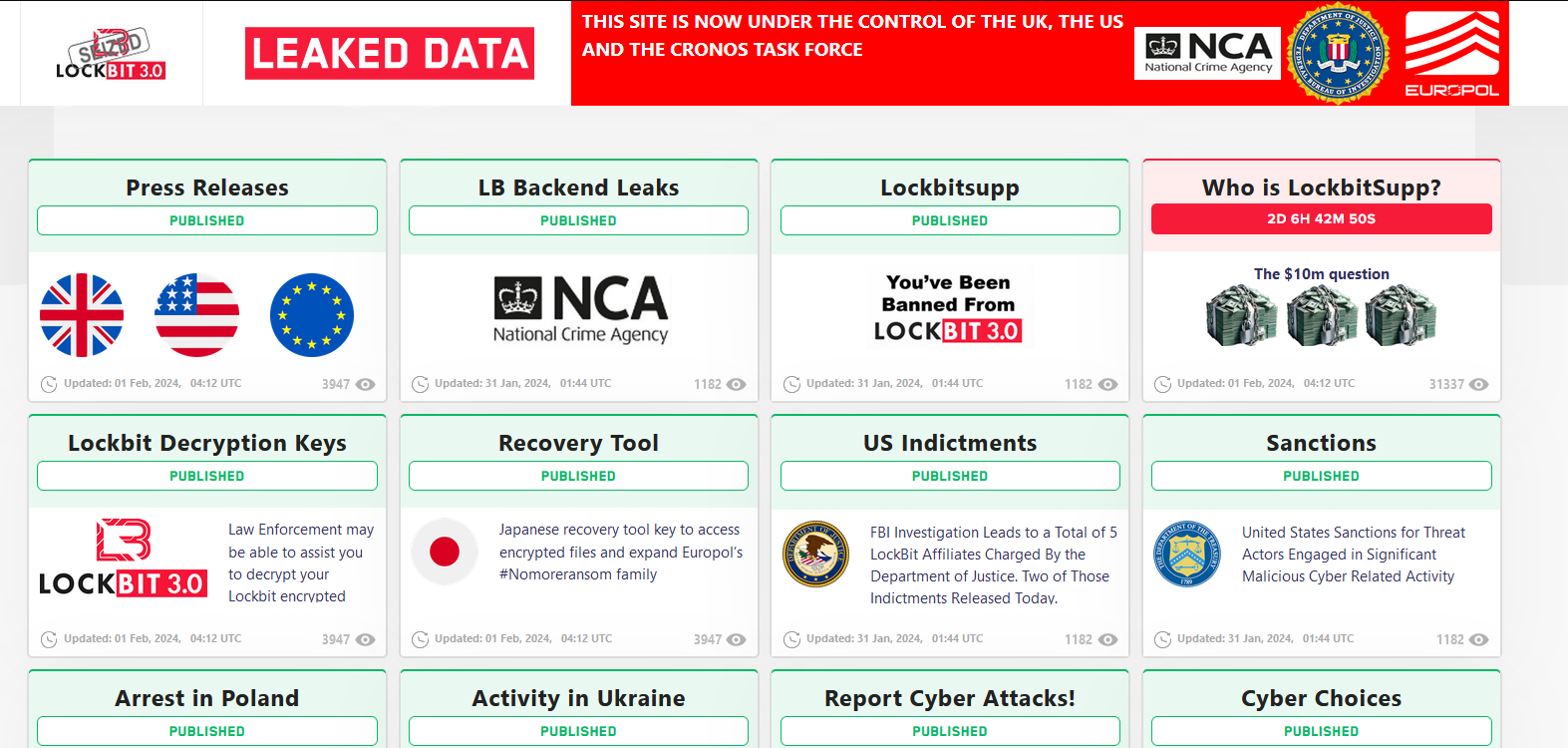

Posterior a la página principal del sitio, se nos redirecciona a un recurso llamado “page3.html” (ver Figura 34). Este parece haber usado el formato del sitio de Lockbit para dar a conocer al público algunas de las acciones que se están realizando aún en contra de dicho grupo.

Figura 21: Contenido del sitio de Lockbit.

Al momento se han llevado a cabo tres comunicados de prensa —del FBI, NCA y la Europol: en esencia, han implientado un descifrador basado en claves filtradas (con la ayuda de la policía japonesa). Afirman que han tomado toda la infraestructura (identificaron hasta 34 servidores) —panel de afiliados, blog y chats, han congelado fondos en más de 200 cuentas y han realizado dos arrestos.

Derivado de dicha información, al momento podemos identificar que 22 sitios de Lockbit a la fecha 20 de febrero del 2024 siguen arriba y compartiendo información de víctimas del grupo de ransomware, como podemos ver en la figura 35, lo cual deja dudas si toda la infraestructura está desmantelada.

Figura 22: Contenido del sitio de Lockbit.

| Sitios aún activos de Lockbit |

| http://Lockbitfile2tcudkcqqt2ve6btssyvqwlizbpv5vz337lslmhff2uad.onion/ |

| http://Lockbit7z2mmiz3ryxafn5kapbvbbiywsxwovasfkgf5dqqp5kxlajad.onion/ |

| http://Lockbit7z2og4jlsmdy7dzty3g42eu3gh2sx2b6ywtvhrjtss7li4fyd.onion/ |

| http://Lockbit7z355oalq4hiy5p7de64l6rsqutwlvydqje56uvevcc57r6qd.onion/ |

| http://Lockbit7z36ynytxwjzuoao46ck7b3753gpedary3qvuizn3iczhe4id.onion/ |

| http://Lockbit7z37ntefjdbjextn6tmdkry4j546ejnru5cejeguitiopvhad.onion/ |

| http://Lockbit7z3azdoxdpqxzliszutufbc2fldagztdu47xyucp25p4xtqad.onion/ |

| http://Lockbit7z3hv7ev5knxbrhsvv2mmu2rddwqizdz4vwfvxt5izrq6zqqd.onion/ |

| http://Lockbit7z3ujnkhxwahhjduh5me2updvzxewhhc5qvk2snxezoi5drad.onion/ |

| http://Lockbit7z4bsm63m3dagp5xglyacr4z4bwytkvkkwtn6enmuo5fi5iyd.onion/ |

| http://Lockbit7z3ddvg5vuez2vznt73ljqgwx5tnuqaa2ye7lns742yiv2zyd.onion/ |

| http://Lockbit7z4cgxvictidwfxpuiov4scdw34nxotmbdjyxpkvkg34mykyd.onion/ |

| http://Lockbit7z4k5zer5fbqi2vdq5sx2vuggatwyqvoodrkhubxftyrvncid.onion/ |

| http://Lockbit7z4ndl6thsct34yd47jrzdkpnfg3acfvpacuccb45pnars2ad.onion/ |

| http://Lockbit7z55tuwaflw2c7torcryobdvhkcgvivhflyndyvcrexafssad.onion/ |

| http://Lockbit7z5ehshj6gzpetw5kso3onts6ty7wrnneya5u4aj3vzkeoaqd.onion/ |

| http://Lockbit7z5hwf6ywfuzipoa42tjlmal3x5suuccngsamsgklww2xgyqd.onion/ |

| http://Lockbit7z5ltrhzv46lsg447o3cx2637dloc3qt4ugd3gr2xdkkkeayd.onion/ |

| http://Lockbit7z6f3gu6rjvrysn5gjbsqj3hk3bvsg64ns6pjldqr2xhvhsyd.onion/ |

| http://Lockbit7z6rzyojiye437jp744d4uwtff7aq7df7gh2jvwqtv525c4yd.onion/ |

| http://Lockbit7z6qinyhhmibvycu5kwmcvgrbpvtztkvvmdce5zwtucaeyrqd.onion/ |

| http://Lockbit7z6choojah4ipvdpzzfzxxchjbecnmtn4povk6ifdvx2dpnid.onion/ |

Figura 23: Tabla de sitios de Lockbit aún activos

Así como también que 9 sitios identificados ya cuentan con el banner del FBI:

| Espejo del sitio tomado por el FBI |

| http://Lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion/ |

| http://Lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/page3.html |

| http://Lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion/ |

| http://Lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion/ |

| http://Lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion/ http://Lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/ |

| http://Lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion/ |

| http://Lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion/ |

| http://Lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion/ |

| http://Lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion/ |

Figura 24: Tabla de sitios de Lockbit tomados por el FBI

5 adicionales no tienen conexión:

| Sitios de Lockbit fuera de línea |

| http://zqaflhty5hyziovsxgqvj2mrz5e5rs6oqxzb54zolccfnvtn5w2johad.onion/ |

| http://Lockbit7z2jwcskxpbokpemdxmltipntwlkmidcll2qirbu7ykg46eyd.onion/ |

| http://Lockbit7z57mkicfkuq44j6yrpu5finwvjllczkkp2uvdedsdonjztyd.onion/ |

| http://Lockbit7z6dqziutocr43onmvpth32njp4abfocfauk2belljjpobxyd.onion/ |

| http://Lockbitkodidilol.onion/ |

Figura 25: Tabla de sitios de Lockbit inactivos

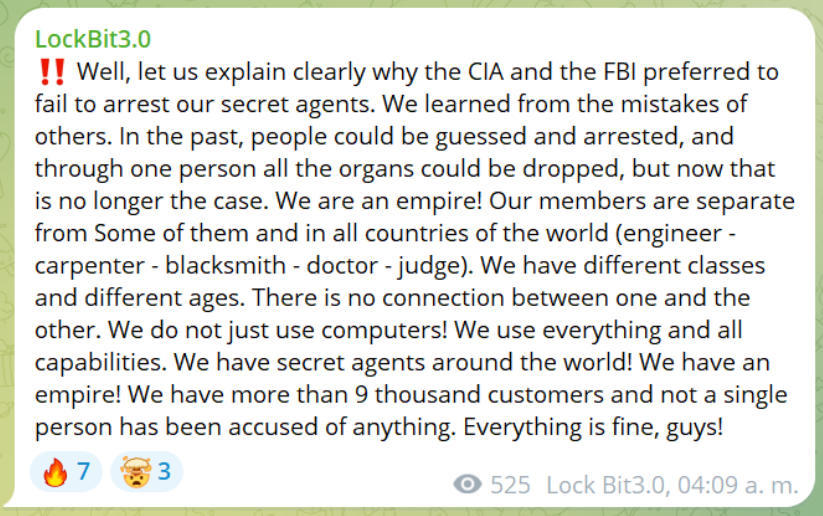

Por otro lado, en un canal que se presume oficial de Lockbit, un supuesto administrador ha hecho declaraciones al respecto. Comenta sobre las razones por las que, supuestamente, la CIA y el FBI no han logrado arrestar a los agentes secretos de una organización. De acuerdo con este texto, la organización ha aprendido de los errores de otros, evitando así que la captura de un individuo comprometa a toda la red. Se autodenomina un ‘imperio’, con miembros distribuidos globalmente, que ocupan diversas profesiones (ingenieros, carpinteros, herreros, médicos, jueces) y pertenecen a diferentes clases sociales y edades, sin una conexión aparente entre ellos. Además, afirma no depender exclusivamente de la tecnología informática, sino de ‘todo tipo de capacidades’, teniendo agentes secretos en todo el mundo. Destaca que tienen más de 9 mil clientes y que ninguno de ellos ha sido acusado de nada.

Figura 26: postura de administradores de lockbit al respecto en Telegram

«Bien, permítanos explicar claramente por qué la CIA y el FBI prefirieron fallar al arrestar a nuestros agentes secretos. Aprendimos de los errores de otros. En el pasado, las personas podían ser descubiertas y arrestadas, y a través de una persona toda la organización podría ser desmantelada, pero ahora eso ya no es el caso. ¡Somos un imperio! Nuestros miembros están separados unos de otros y se encuentran en todos los países del mundo (ingeniero, carpintero, herrero, médico, juez). Tenemos diferentes clases y diferentes edades. No hay conexión entre uno y otro. ¡No usamos solo computadoras! Usamos todo y todas las capacidades. ¡Tenemos agentes secretos en todo el mundo! ¡Tenemos un imperio! Tenemos más de 9 mil clientes y ni una sola persona ha sido acusada de nada. Todo está bien, chicos.»

Además, encontramos un mensaje posterior que expresa descontento y lanza acusaciones de deshonestidad contra ciertas declaraciones de autoridades. Se señala que anteriormente se había afirmado que se encarceló y arrestó a personas relacionadas con Lockbit, pero ahora se ofrece una recompensa por información. Esto se presenta como prueba de que dichas afirmaciones son falsas, describiendo a los responsables de estas declaraciones como inconsistentes.

Figura 27: postura de administradores de lockbit al respecto en Telegram

«Como les dijimos, no dejan de mentir. Ayer, dijeron que encarcelaron a personas por nosotros y arrestaron a gente, ¡y hoy están ofreciendo una recompensa a cualquiera que proporcione información! ¿Ven? ¡Son mentirosos! Solo tambaleándose como alguien borracho de miedo.»

Conclusiones

LockBit es uno de los tres grupos de ransomware más destacados, notable por permitir a los ciberdelincuentes operar su software malicioso con relativa facilidad. Su reputación se atribuye a la sencillez de uso y a más de cuatro años de actividad en el mercado, evidenciando su adaptabilidad y evolución. LockBit sigue siendo una amenaza persistente, aprovechando vulnerabilidades y explotando información de amenazas internas. Conocer las técnicas y tácticas de infección de este grupo es vital para reforzar la protección en las organizaciones, ya que como bien decía el filósofo español Jorge Ruiz de Santayana:

“Quien olvida su historia está condenado a repetirla”.

En Metabase Q, mediante nuestro servicio de Threat Intelligence, rastreamos activamente a actores como LockBit en América Latina, proporcionando indicadores de ataque y compromiso que promueven acciones preventivas. Nuestra plataforma ofrece insights esenciales sobre estos adversarios, enriquecidos con contexto sobre sus motivaciones y métodos. Complientariamente, colaboramos con autoridades y servicios de Takedown para contrarrestar la actividad cibernética malintencionada.

Además, con nuestra tecnología ZeroAPT, replicamos los TTPs de actores como Lockbit de forma controlada, fortaleciendo los controles en procesos, gente y tecnología, así como los tiempos de detección y respuesta del SOC de nuestros clientes.

Apéndice A – TTPs Lockbit 3.0

A continuación se presentan hallazgos relevantes de Lockbit 3.0, así como de la operación de sus asociados.

- Panel de administración en la red Tor: LockBit utiliza un panel de administración accesible a través de la red Tor, asegurando la privacidad y el anonimato de sus operadores y asociados.

- Comunicación segura: El grupo se comunica con empresas afectadas usando chats en la red Tor, facilitando notificaciones y transferencia de archivos. Ofrecen chats privados para comunicaciones secretas con las empresas.

- Descifrado automático de archivos de prueba: LockBit permite a las víctimas descifrar automáticamente archivos de prueba, demostrando su capacidad para descifrar los archivos cifrados una vez que se pague el rescate.

- Configuración personalizada: LockBit ofrece opciones de configuración como especificar cualquier puerto de Internet en *Steal Bit, generar compilaciones con diferentes configuraciones y editar el payload para eliminar procesos y servicios.

*Steal Bit es una herramienta desarrollada por LockBit, que se utiliza para la exfiltración de datos. Este malware permite a los atacantes controlar de manera remota la transferencia de contenido de archivos a puntos de extremo controlados por los atacantes. - Excepciones y cifrado de nombre de archivo: El ransomware permite a los atacantes editar la lista de excepciones (nombres de computadoras y extensiones de archivos que no deben cifrarse) y cifrar nombres de archivos para evitar la recuperación parcial de información.

- Evasión y desactivación de seguridad: LockBit puede eliminar Windows Defender, *elevar automáticamente los permisos en computadoras locales y operar en modo SafeMode para eludir antivirus y EDRs.

Algunos métodos de elevación de permisos son:- UAC Bypass via Elevated COM Interface:

- Technique ID: No hay técnica asociada a este TTP.

- Mimicking Trusted Processes:

- Technique ID T1134: Access Token Manipulation.

- Credential-Based Attacks Using Mimikatz:

- Technique ID T1078: Valid accounts.

- Technique ID T1003: OS credential-dumping.

- Exploiting Valid Accounts and Other Common Techniques:

- Technique ID T1078: Valid accounts (as mentioned above).

- Technique ID T1068: Exploitation for privilege escalation.

- UAC Bypass via Elevated COM Interface:

- Dos «Lockers» de Cifrado para Windows: LockBit ofrece dos variantes de cifrado en un panel, desarrolladas por programadores diferentes, permitiendo a los atacantes cifrar la red dos veces para aumentar la seguridad.

- Edición de Payload: Los operadores de LockBit pueden editar el payload para eliminar procesos y servicios, personalizando los ataques según las necesidades específicas, ya que cuenta con las siguientes capacidades:

- Selección de Procesos y Servicios a Terminar: Los operadores pueden configurar el ransomware para intentar detener ciertos procesos y servicios que podrían interferir con el proceso de cifrado

- Configuración de la Lista de Exclusiones: Los operadores pueden configurar el ransomware para excluir ciertos tipos de archivos o directorios del proceso de cifrado.

- Limpieza Rápida y Eficiente del Espacio Libre Post-Cifrado: Esta función dificulta la recuperación de datos, eliminando cualquier cifrado de nombre de archivo y evitando la recuperación parcial de información.

- Elevación Automática de Permisos: Utiliza técnicas de suplantación de identidad para elevar automáticamente los permisos en las computadoras locales.

- Escáner de Puertos en Subredes Locales: Incluye un escáner de puertos para detectar recursos compartidos DFS, SMB y WebDav en subredes locales.

- Distribución Automática en Redes de Dominio: Se propaga automáticamente a través de la red de dominio en tiempo de ejecución.

- Eliminación Segura de Instantáneas: Al comprometer o eliminar las imágenes de recuperación del sistema, Lockbit dificulta significativamente la restauración de archivos y datos cifrados.

- Eliminación de artefactos del registro del sistema: Protege su actividad del análisis forense eliminando artefactos en el registro del sistema.

- Apagado de la computadora después del cifrado: Apaga la computadora afectada para impedir la eliminación del volcado de la memoria RAM.

- Impresión de Notas de Extorsión en Impresoras de Red: Puede imprimir notas de extorsión en impresoras de red conectadas.

- Compatibilidad con Todas las Versiones de Windows y Configuraciones Flexibles: Funciona en todas las versiones de Windows y ofrece configuraciones personalizables.

- Ejecución en Todas las Versiones de ESXi (Excepto 4.0): Funciona en casi todas las versiones de VMware ESXi, afectando infraestructuras virtualizadas.

- Compatibilidad con Múltiples Versiones de Linux: Opera en una amplia gama de sistemas Linux, incluyendo 14 arquitecturas distintas para cifrado en sistemas NAS, distribuciones RedHat, entornos KVM y otros.

- Técnicas de Evasión Avanzadas: Implientación de técnicas más sofisticadas para evadir la detección por parte de soluciones de seguridad avanzadas.

LockBit utiliza varias Técnicas de Evasión Avanzadas (AET) para evadir la detección por parte de soluciones de seguridad, como lo pueden ser:- Ofuscación de Código:

- Sub-technique ID T1027.001: Binary Padding

- Sub-technique ID T1027.002: Software Packing

- Sub-technique ID T1027.003: Steganography

- Living off the Land (LotL):

- Sub-technique ID T1059.001: Command and Scripting Interpreter.

- Sub-technique ID T1059.003: Windows Command Shell.

- Technique ID T1106: Native API.

- Technique ID T1047: Windows Management Instrumentation.

- Explotación de Zero-Day:

- Technique ID T1068 – Exploitation for Privilege Escalation.

- Technique ID T1211 – Exploitation for Defense Evasion.

- Técnicas de Evasión de Sandboxing:

- Technique ID T1497: Virtualization/Sandbox.

- Sub-technique ID T1497.001: System Checks.

- Sub-technique ID T1497.002: User Activity Based Checks.

- Technique ID T1055: Process Injection.

- Technique ID T1574 Hijack Execution Flow.

- Technique Inyección de Código y DLL Hijacking.

- Evasión de Análisis de Red:

- Technique ID T1040 – Network Sniffing.

- Technique ID T1090 – Proxy.

- Rootkits and Bootkits:

- Technique ID T1014 – Rootkit.

- Technique ID T1067 – Bootkit.

- Evasión de Firmas de Seguridad:

- Technique ID T1564: Hide Artifacts.

- Ofuscación de Código:

- Ataques de Doble Extorsión: Además de cifrar los datos, podrían amenazar con publicarlos o venderlos si no se paga el rescate, aumentando la presión sobre las víctimas.

- Explotación de Vulnerabilidades de día cero: Uso de vulnerabilidades desconocidas en software popular para infectar sistemas sin ser detectados.

- Cadena de Suministro y Ataques a Proveedores de Servicios: Los asociados de Lockbit apuntan a proveedores de servicios o software con numerosos clientes para maximizar el impacto del ataque.

- Uso de Criptomonedas Alternativas: Aunque el Bitcoin es comúnmente usado para pagos, podrían empezar a solicitar criptomonedas alternativas que ofrezcan mayor anonimato.

- Integración con Otras Amenazas Cibernéticas: Como el uso de troyanos bancarios o el robo de credenciales para maximizar el beneficio de un ataque exitoso.

- Uso de Inteligencia Artificial (IA): Empleo de IA para identificar objetivos vulnerables o para personalizar los ataques basándose en el comportamiento del usuario o la configuración del sistema.

- Ataques Dirigidos a Dispositivos IoT y Móviles: Capacidad de infectar a dispositivos IoT y móviles, que a menudo son menos seguros que los sistemas tradicionales.

- Protección de su ejecutable: Un argumento de contraseña es obligatorio durante la ejecución del ransomware. Los afiliados de LockBit 3.0 que no ingresen la contraseña correcta no podrán ejecutar el ransomware [ T1480.001 ].

TTPs Compromiso inicial de asociados

Con respecto a las TTPs más usadas por asociados para llevar a cabo el compromiso inicial se encuentran los siguientes:

- Explotación de Servidores Comprometidos: T1210 (Exploitation of Remote Services).

- Ataques de Fuerza Bruta Contra Credenciales RDP o VPN Inseguras: T1110 – Brute Force.

- Correo Electrónico no Deseado: T1566.001 (Spearphishing Attachment), T1566.002 (Spearphishing Link) y T1566.003 (Spearphishing via Service).

- Abuso de Credenciales de Cuentas Existentes infiltradas por Stealer Logs: T1078 (Valid Accounts).

- Explotación de Vulnerabilidades en Aplicaciones Públicas: T1190 (Exploit Public-Facing Application) y T1189 (Drive-by Compromise).

TTPs Ejecución de Lockbit

- Durante la rutina del malware, si los privilegios no son suficientes, LockBit 3.0 intenta escalar a los privilegios requeridos [TA0004]. LockBit 3.0 realiza funciones como:

- Enumerar información del sistema como el nombre del host, la configuración del host, información del dominio, configuración de unidades locales, recursos compartidos remotos y dispositivos de almacenamiento externo montados [T1082]

- Terminar procesos y servicios [T1489]

- Ejecutar comandos [TA0002]

- Habilitar el inicio de sesión automático para persistencia y escalada de privilegios [T1547]

- Eliminar archivos de registro, archivos en la carpeta de la papelera de reciclaje y respaldos que residen en el disco [T1485], [T1490]

- LockBit 3.0 intenta propagarse a través de una red de víctimas utilizando una lista preconfigurada de credenciales codificadas en el momento de la compilación o una cuenta local comprometida con privilegios elevados [T1078].

- Cuando se compila, LockBit 3.0 también puede habilitar opciones para propagarse a través de Objetos de Política de Grupo y PsExec utilizando el protocolo de Bloque de Mensajes del Servidor (SMB).

- LockBit 3.0 intenta encriptar [T1486] datos guardados en cualquier dispositivo local o remoto, pero omite archivos asociados con funciones del sistema central.

- Después de que los archivos están encriptados, LockBit 3.0 deja una nota de rescate con el nuevo nombre de archivo <ID del Ransomware>.README.txt y cambia el fondo de pantalla e íconos del host a la marca de LockBit 3.0 [T1491.001]. Si es necesario, LockBit 3.0 enviará información cifrada del host y del bot a un servidor de comando y control (C2) [T1027].

- Una vez completado, LockBit 3.0 puede eliminarse del disco [T1070.004] así como cualquier actualización de Política de Grupo que se haya realizado, dependiendo de las opciones que se establecieron en el momento de la compilación.

TTP’s Exfiltración Lockbit

Los afiliados de LockBit 3.0 utilizan Stealbit, una herramienta personalizada de exfiltración utilizada previamente con LockBit 2.0 [TA0010]; rclone, un gestor de almacenamiento en la nube de línea de comandos de código abierto [T1567.002]; y servicios públicos de intercambio de archivos, como MEGA [T1567.002], para exfiltrar archivos de datos confidenciales de la empresa antes de la encriptación. Mientras que rclone y muchos servicios públicos de intercambio de archivos se utilizan principalmente con fines legítimos, también pueden ser utilizados por actores de amenazas para ayudar en el compromiso del sistema, la exploración de la red o la exfiltración de datos. Los afiliados de LockBit 3.0 a menudo utilizan otros servicios públicos de intercambio de archivos para exfiltrar datos también [T1567] (ver Tabla 1).

Los servicios incluyen:

- Chocolatey, un gestor de paquetes de línea de comandos para Windows [T1072].

- FileZilla, una aplicación multiplataforma para el Protocolo de Transferencia de Archivos (FTP) [T1071.002].

- Impacket, una colección de clases de Python para trabajar con protocolos de red [S0357].

- MEGA Ltd MegaSync, una herramienta de sincronización basada en la nube [T1567.002].

- Microsoft Sysinternals ProcDump, que genera volcados de memoria. Comúnmente utilizado para volcar el contenido del Servicio de Subsistema de Autoridad de Seguridad Local, LSASS.exe [T1003.001].

- Microsoft Sysinternals PsExec, ejecuta procesos de línea de comandos en una máquina remota [S0029].

- Mimikatz, extrae credenciales del sistema [S0002].

- Ngrok, una herramienta legítima de acceso remoto abusada para eludir las protecciones de la red de víctimas [S0508].

- PuTTY Link (Plink), puede ser utilizado para automatizar acciones de Secure Shell (SSH) en Windows [T1572].

- Rclone, programa de línea de comandos para administrar archivos de almacenamiento en la nube [S1040].

- SoftPerfect Network Scanner, realiza escaneos de red [T1046].

- Splashtop, software de escritorio remoto [T1021.001].

- WinSCP, cliente de Protocolo de Transferencia de Archivos SSH para Windows [T1048].

Apéndice B – La extorsión a Entrust

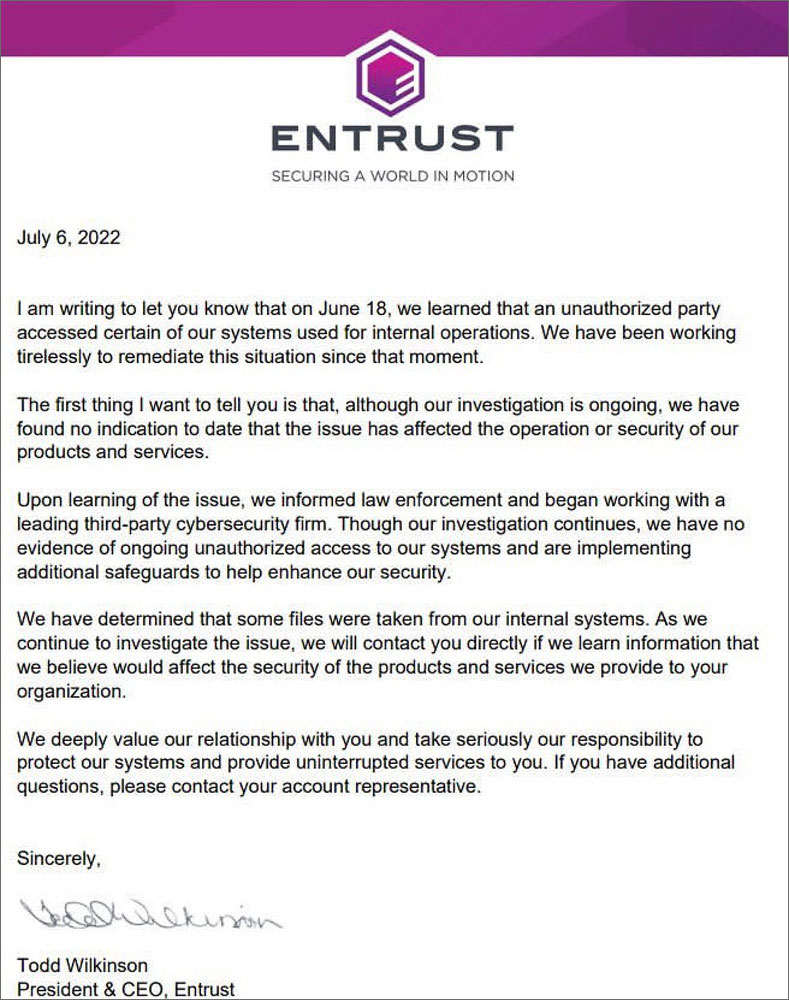

En junio del 2022, la empresa de seguridad Entrust sufrió un ataque de este Ransomware:

Figura 28: Comunicado de Entrust acerca del ataque de Lockbit.

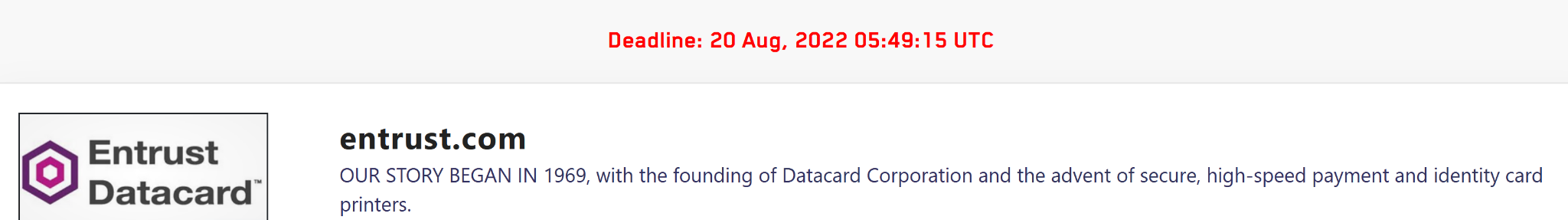

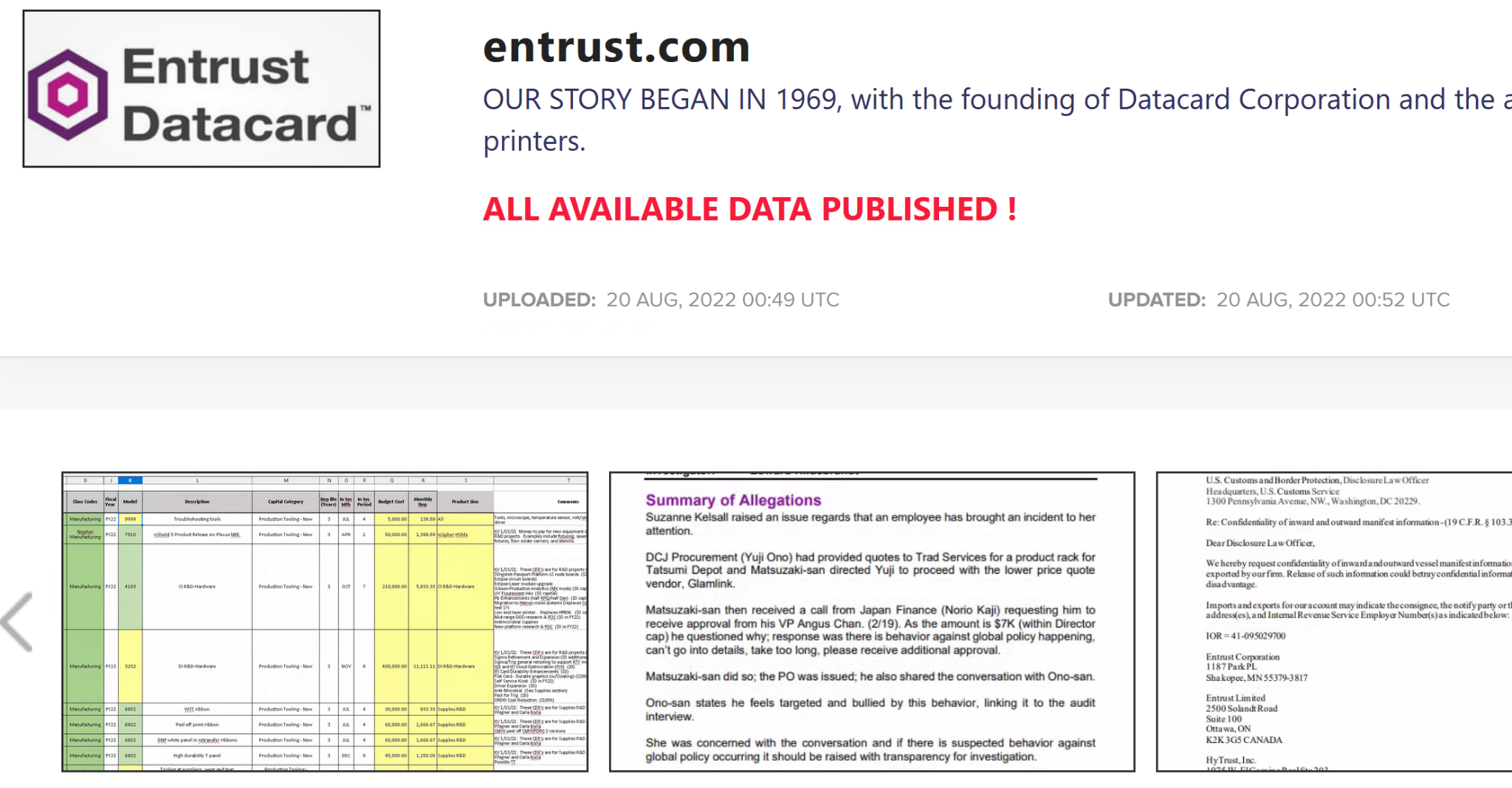

Posteriormente, Lockbit tomó la responsabilidad por este ataque. Enseguida, dieron una fecha límite para liberar la información exfiltrada de Entrust en su ataque al 20 de agosto del 2022.

Figura 29: Publicación de Entrust en portal de Lockbit.

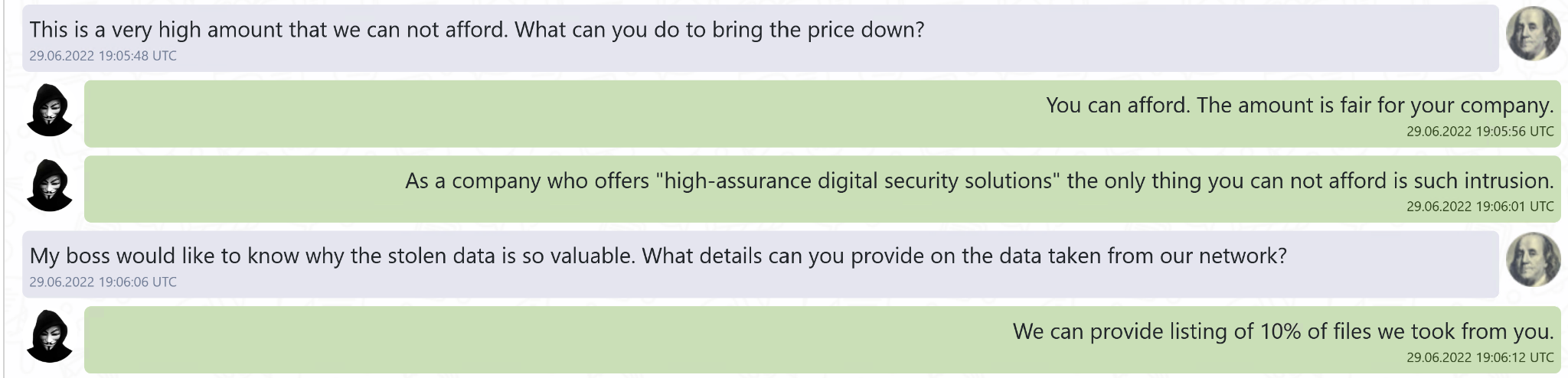

A finales de julio del 2022 hubo negociaciones de presunto personal de Lockbit con presuntas entidades de Entrust, a quienes les indicaron que el pago por la información sería de $8M USD.

Figura 30: Presunto chat de una entidad de Lockbit con presunta entidad de Entrust.

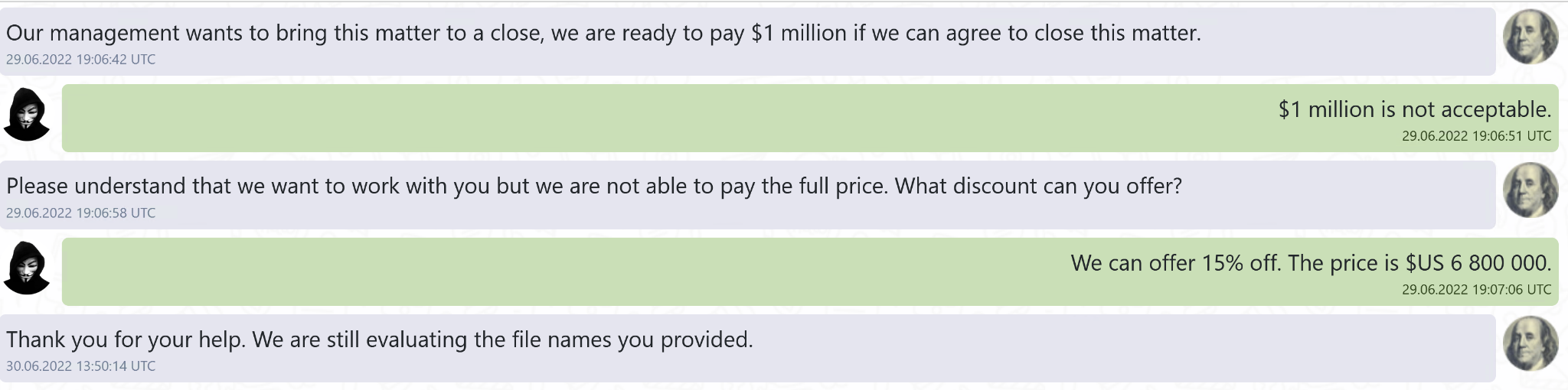

Para ellos era una cantidad sumamente elevada, por lo que pidieron una prueba de vida y posteriormente intentaron disminuir la cantidad.

Figura 31: Presunto chat de una entidad de Lockbit con presunta entidad de Entrust.

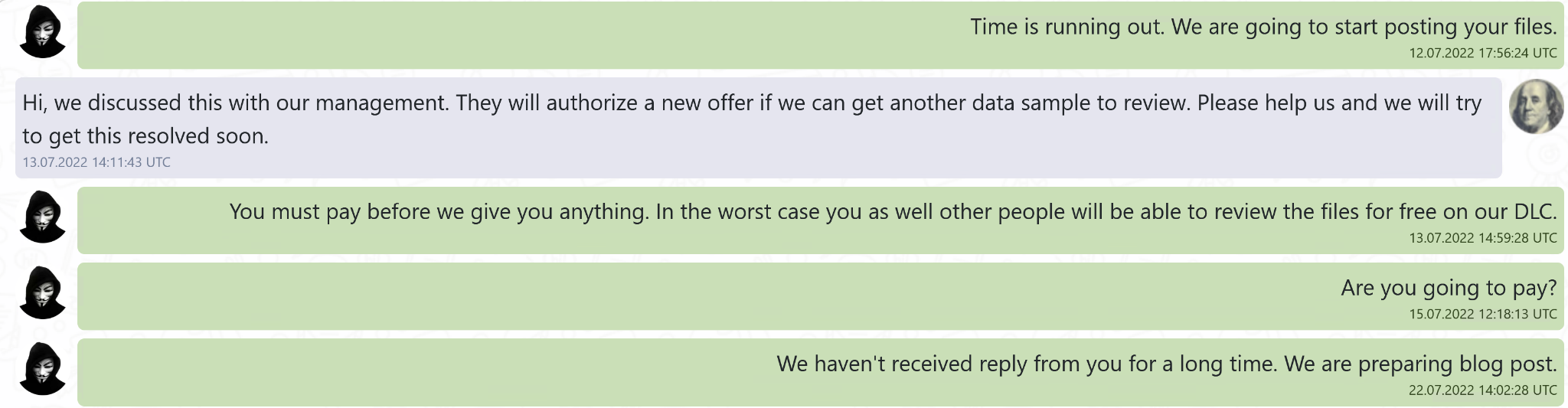

Y lograron una disminución a $6,800,000 USD, aunque se negaron a negociarlo por la información presuntamente obtenida por Lockbit y no realizaron ningún pago.

Figura 32: Presunto chat de una entidad de Lockbit con presunta entidad de Entrust.

Al final solicitaron una segunda prueba de vida, a lo que las entidades de Lockbit se negaron, posteriormente el 20 de agosto del 2022 la información fue liberada:

Figura 33: Datos filtrados por Entrust

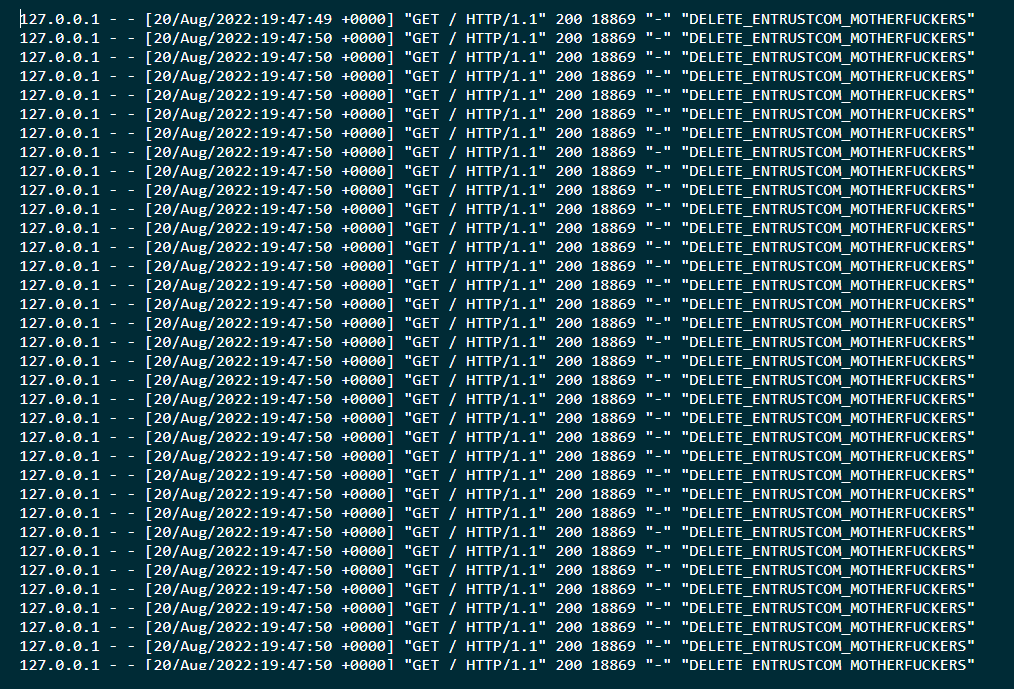

Sin embargo, entidades presuntamente de Lockbit compartían el 20 de agosto del 2022 en distintos foros cerrados un ataque DDoS a su infraestructura que atribuían a una represalia de Entrust.

Figura 34: Presunta captura del DDoS a Lockbit

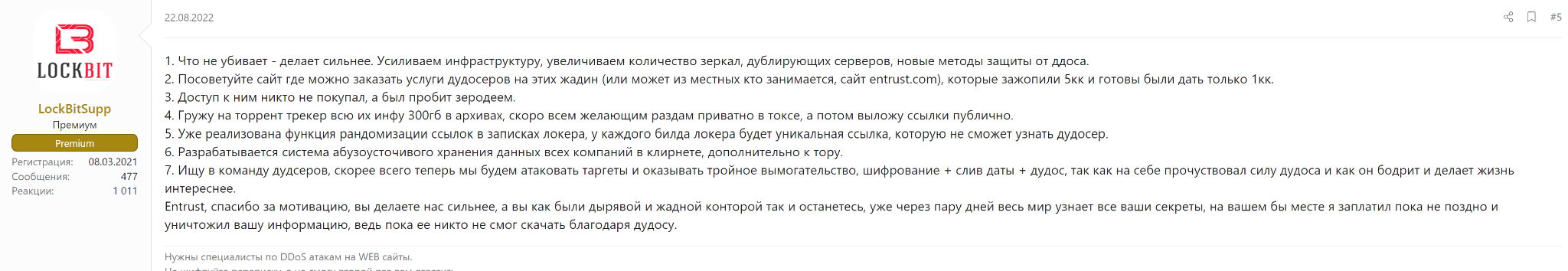

Ese mismo día, Lockbit comentaba que estaban llevando a cabo cambios para poder soportar este ataque.

Figura 35: Publicación de Lockbit

- Lo que no mata te hace más fuerte. Reforzamos la infraestructura, aumentamos el número de espejos, servidores duplicados, nuevos métodos de protección contra DDoS.

- Aconseje un sitio donde pueda solicitar los servicios de DDOSer sobre estas personas codiciosas (o tal vez de los locales que están involucrados, el sitio entrust.com), que encendieron 5kk y estaban listos para dar solo 1kk.

- Nadie compró el acceso a ellos, pero se rompió con un cero.

- Subí toda su información de 300 GB en archivos al rastreador de torrents, pronto la distribuiré de forma privada en tox a todos los que la deseen, y luego publicaré los enlaces públicamente.

- Ya se implientó la función de aleatorización de enlaces en las notas del casillero, cada compilación del casillero tendrá un enlace único que el DDOSer no podrá reconocer.

- Se está desarrollando un sistema de almacenamiento de datos a prueba de balas de todas las empresas en el clearnet, además del toro.

- Estoy buscando DDOSer en el equipo, lo más probable es que ahora ataquemos objetivos y proporcionemos triple extorsión, cifrado + fuga de datos + DDOS, porque he sentido el poder de los DDOS y cómo vigoriza y hace la vida más interesante.

Entrust, gracias por la motivación, nos haces más fuertes, y quedarás como una oficina agujereada y codiciosa, en un par de días el mundo entero sabrá todos tus secretos, si yo fuera tú, pagaría antes de que sea demasiado tarde y destruye tu información, porque por ahora nadie pudo descargarla gracias a dudos.